Illustration: Absmeier, PIRO4D

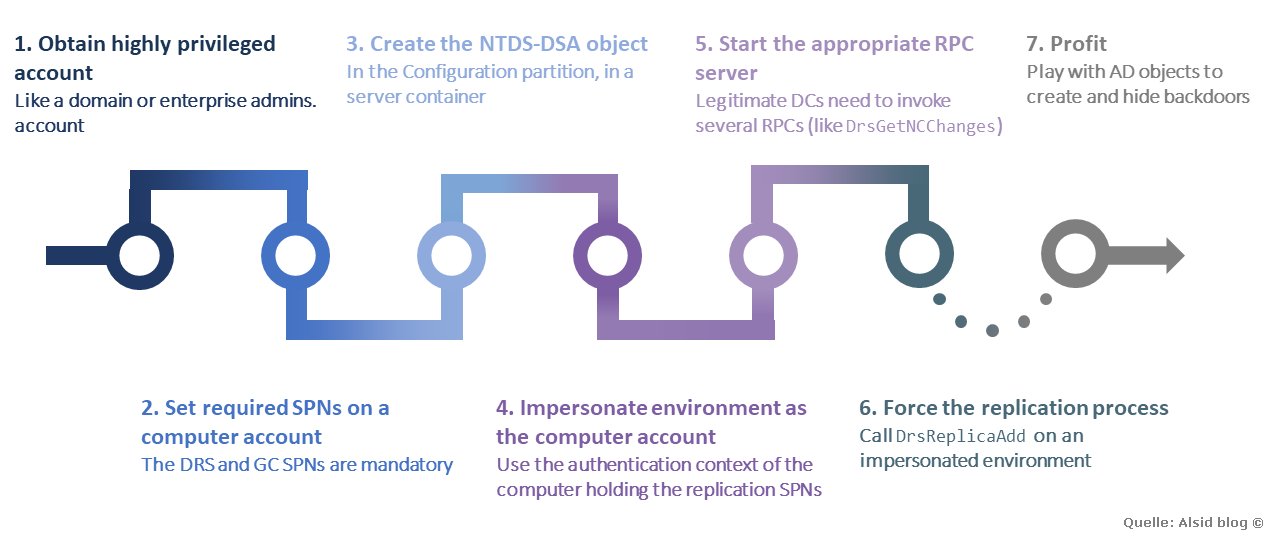

Zwei IT-Sicherheitsforscher haben während der Sicherheitskonferenz »BlueHat IL« eine neue Angriffstechnik gegen die Active-Directory-Infrastruktur veröffentlicht. »DCShadow« genannt, ermöglicht dieser Angriff einem Angreifer mit den entsprechenden Rechten, einen bösartigen Domänencontroller zu erstellen, der bösartige Objekte in eine laufende Active Directory-Infrastruktur replizieren kann (Weitere Details unter … https://blog.alsid.eu/dcshadow-explained-4510f52fc19d).

Gérard Bauer, Vice President EMEA beim IT-Sicherheitsexperten Vectra, erklärt dazu:

»DCShadow ist eine innovative Technik die einen schädlichen Active Directory (AD)-Controller in ein bestehendes System einfügt, indem die Replikationsdienste der Active Directory manipuliert werden. Diese Aktion würde sich gut in den Lebenszyklus eines mehrstufigen, gezielten Angriffs einfügen, der bereits einen anfänglichen Grad an Persistenz erreicht, die AD-Infrastruktur erkannt und Administratorrechte auf Systemebene erhalten hat.

Die DCShadow-Funktionalität ist bereits in Angreifer-Toolkits wie Mimikatz verfügbar. Solche Tools werden häufig bei legitimen Red-Team-Penetrationstests und von böswilligen Angreifern gleichermaßen verwendet, da sie die Komplexität und Workload reduzieren, die zur Ausführung des Angriffs erforderlich sind. Es ist daher von einem verstärkten Einsatz dieser AD-Manipulationstechnik auszugehen.«

Warum sollten Hacker diese Art von Angriffen nutzen?

»Fortgeschrittene, zielgerichtete Angreifer werden versuchen, diese Technik zu nutzen, um Kontrolle über die AD-Infrastruktur zu erlangen. Sie könnten nicht nur neue Konten hinzufügen, sondern durch die Erstellung von Group Policy Object (GPO)-Tasks auch weitreichende Kontrolle und Einflussnahme auf viele entfernte Maschinen und Benutzer erreichen. Die Kontrolle über das AD ist somit ein entscheidender Wegbereiter für Angreifer, aber nicht das Endziel eines Angriffs«, so Gérard Bauer von Vectra.

Wie können sich Unternehmen gegen diesen Angriff verteidigen?

»Die Manipulation von AD-Controllern muss nur als Teil des Lebenszyklus einer Cyberattacke angesehen werden. Angreifer errichten einen Ausgangspunkt, führen Erkundungen durch, bewegen sich seitlich und eignen sich Rechte an, bevor sie ihre schädlichen Aktivitäten fortsetzen in Richtung Datenmanipulation, Datendiebstahl oder Serviceblockierung. Dies bedeutet aber auch, dass es viele Möglichkeiten gibt, aktive Angreifer zu erkennen und darauf zu reagieren«, erklärt Bauer. »Viele Unternehmen lassen ihre AD-Infrastruktur Syslog-Events an eine SIEM-Plattform senden. Die Protokolle sind jedoch unvariabel, weisen Hintergrundrauschen auf, sind von begrenztem Umfang und die Suche nach Angreifern ist zeitaufwändig. Mit der DCShadow-Technik würde der vom Angreifer eingerichtete falsche AD-Controller keine Logs an das SIEM senden und würde daher nicht erfasst werden. Szenarien wie diese zeigen die Grenzen und Leistungseinschränkungen von Datenquellen und manueller Analyse auf, wenn Bedrohungen auf diese Weise gesucht werden.«

Wie kann ein möglicher Angriff abgeschwächt werden?

»Cybersicherheit ist ein Wettrüsten. Angriffstechniken entwickeln sich ständig weiter und werden anspruchsvoller. Unternehmen müssen die neuesten Technologien wie KI und hoch entwickelte Verhaltensanalyse einsetzen, um sich gegen diese ebenso fortschrittlichen Angriffe zu schützen und mögliche Konsequenzen zu mindern. Mit KI können Unternehmen die Aktivitäten eines Angreifers in einem Netzwerk auf automatisierte Weise identifizieren, bevor der Angreifer die Möglichkeit hat, bösartige Domain-Controller zu registrieren und Chaos anzurichten«, so Bauer. »Eine stärkere Automatisierung der Sicherheit ermöglicht die Erkennung und Reaktion in einer Geschwindigkeit und Größenordnung, wie es Menschen allein nicht leisten können. Dadurch verbessern sich die Chancen beim Schutz von AD-Infrastrukturen, wertvollen digitalen Vermögenswerten und letztendlich der Reputation des Unternehmens deutlich. Die Leistungsfähigkeit von KI und der automatisierten Erkennung von Bedrohungen muss genutzt werden, wenn Unternehmen gegen diese neuen, sich weiterentwickelnden Angriffstechniken eine Chance haben wollen.«

Was Unternehmen zusätzlich wissen müssen

DCShadow ist kein Bug oder eine Schwachstelle, da das AD so funktioniert, wie es Microsoft beabsichtigt hat. Der Einsatz von DCShadow sollte jedoch eine Überprüfung von AD-Konfigurationen und der Authentifizierungskontrolle veranlassen. Protokolldateien und SIEMs helfen aber nicht dabei, einen schädlichen DCShadow AD Controller zu finden. Anstatt sich kurzsichtig auf eine bestimmte Angriffstechnik zu konzentrieren, sollten Unternehmen sicherstellen, dass sie in der Lage sind, das Verhalten mehrerer Angreifer zu erkennen, zu verstehen und darauf zu reagieren. Diese verschiedenen Verhaltensweisen, die aufschlussreich sind, treten bei einem fortschrittlichen, gezielten Angriff auf. Unternehmen sollten nicht auf die Signale der Endphase des Angriffs warten, sondern möglichst früh aktiv werden, um erste Angriffsschritte abzufangen und zu neutralisieren.

Die unterschiedlichen Prozesse während einer DCShadow-Attacke (Quelle: https://blog.alsid.eu/dcshadow-explained-4510f52fc19d)

Sieben häufige Gründe, warum Unternehmen unter Sicherheitslücken leiden

Sicherheitslücken in IP-Kameras öffnen Netzwerk für Angreifer

Cybersicherheit: Finanzdatendiebstahl und Sicherheitslücken machen am meisten Sorgen

Cybersicherheit 2018 – Unternehmen müssen Datenintegrität besser verstehen

Datensicherheit 2018: Ransomware, RPO/RTO, Cloud und DSGVO 2018 im Trend