Für einen Großteil der Sicherheitsvorfälle und Datenverluste ist der Faktor Mensch verantwortlich. Das gilt vor allem für eigene Mitarbeiter. Deshalb setzen viele CIOs und IT-Sicherheitsverantwortliche auf eine umfassende Kontrolle. Doch viele Beschäftigte empfinden dies als störend und finden Möglichkeiten, sie zu umgehen. Praktikabler ist der Ansatz »Contextual Security Intelligence«. Er kommt ohne Sicherheitskontroll-Tools sowie ohne zusätzliche Authentifizierungsebenen und Policies aus.

Es ist ein Trugschluss, dass für die Mehrzahl der Angriffe auf IT-Systeme und den Verlust von Geschäftsdaten externe Hacker und Cyber-Kriminelle verantwortlich sind. In vielen Fällen stecken aktuelle oder ehemalige Mitarbeiter von Unternehmen dahinter. Laut einer Untersuchung des Bitkom sind in 52 Prozent der Fälle »Insider« wie IT-Systemverwalter oder User mit privilegierten Zugriffsrechten Initiatoren von Angriffen auf IT-Systeme. Die zweite große Tätergruppe (39 Prozent) kommt aus dem Umfeld von Unternehmen: Lieferanten, Dienstleister und Kunden.

»Vertrauen ist gut, Kontrolle ist besser« – nach diesem Motto verfahren daher viele IT-Sicherheitsfachleute, wenn sie IT-Systeme gegen Angriffe schützen. Dabei schießen sie häufig über das Ziel hinaus und reglementieren grundsätzlich alles: Welche Endgeräte Mitarbeiter nutzen sollen, welche Anwendungen ihnen zur Verfügung stehen, auf welche IT-Ressourcen sie wann, von wo zugreifen dürfen, welche Authentifizierung sie einsetzen müssen.

Überzogene IT-Sicherheitsvorgaben gehen zu Lasten des Geschäfts. Die Folge: Die Anwender fühlen sich über Maßen bevormundet und sie müssen viel Zeit darauf verwenden, die komplexen Sicherheitsvorgaben zu erfüllen, statt ihren eigentlichen Aufgaben nachzugehen. Die Bürokratie nimmt zu, der Managementaufwand steigt und die Agilität und Effizienz des Unternehmens leidet.

Notwendig ist ein neuartiger Ansatz. Er sollte IT-Sicherheits- und Compliance-Vorgaben ebenso berücksichtigen wie die Bedürfnisse von Mitarbeitern, die ihren Job möglichst gut erledigen und das Unternehmen voranbringen möchten.

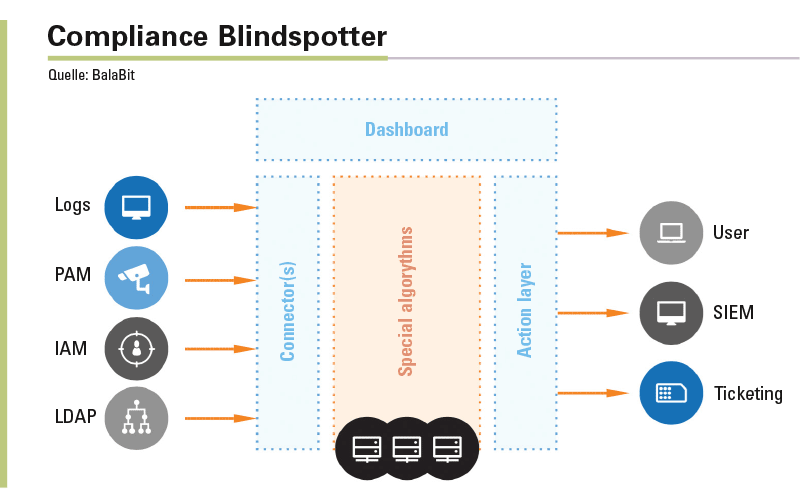

Einen solchen neuen Ansatz hat BalaBit mit Contextual Security Intelligence (eCSI) entwickelt. Auch BalaBit greift auf vorhandene Sicherheits-Tools und Verfahren wie Authentifizierung, Regelwerke (Policies) zurück und erweitert sie um das Echtzeit-Monitoring der Aktivitäten von IT-Usern. Zusätzlich empfiehlt BalaBit jedoch, eine Reihe von kontextbezogenen Informationen mit einzubeziehen, welche die vorhandenen Standard-Log-Daten ergänzen. Diese Daten werden mithilfe spezieller Algorithmen bearbeitet. Das Ergebnis sind Aktivitäten – von Warnmeldungen bis zu Aktionen, die automatisch ausgelöst werden. Diese Flexibilität fehlt statisch orientierten Security-Systemen wie Firewalls und Intrusion-Detection-Systemen.

Keine pauschale Einschränkung von Nutzern. Statt die IT-Nutzer generell einzuschränken, setzt BalaBit auf eine Kombination von kontinuierlichem Monitoring und speziellen Analyse-Algorithmen. Das Ziel ist, ungewöhnliche Verhaltensmuster und Aktivitäten von Nutzern zu erkennen, die ebenso unverwechselbar sind wie ein Fingerabdruck. Solche Analysen berücksichtigen beispielsweise Faktoren wie die Tageszeiten, an denen ein User auf das Unternehmensnetz zugreift, von welchen Standorten aus der Zugang erfolgt, welche Endgeräte, Applikationen und Apps er dabei verwendet und wie schnell seine Eingaben auf dem Keyboard erfolgen. Diese Details werden ausgewertet, um ungewöhnliche Verhaltensmuster zu erkennen.

Kontextbezogene Analyse- und Sicherheitstools (eCSI) wie Blindspotter werten Daten aus unterschiedlichen Quellen in Echtzeit aus und unterbinden unzulässige Aktionen.

Die Implementierung der Komponenten von eCSI. Der Gedanke, durch ein erweitertes Monitoring ein höheres IT-Sicherheitsniveau zu erreichen, klingt auf den ersten Blick verführerisch. In der Praxis weist dieser Ansatz jedoch Schwächen auf. So ist Monitoring höchst anspruchsvoll, zum anderen wurde diese Technologie bislang kaum als präventive IT-Sicherheitsmaßnahme verwendet. Auch die Monitoring-Lösungen vieler Unternehmen weisen erhebliche Lücken auf. Um die drei größten Schwachstellen zu beseitigen, empfiehlt BalaBit folgende drei Schritte:

- Es wird ein Upgrade des Logging-Systems durchgeführt, um es zu einer soliden Basis für das Monitoring zu machen. Zwar stellen so gut wie alle IT-Systeme Log-Daten bereit, aber weder normale Logging-Protokolle noch Log-Daten erfüllen grundlegende Vorgaben im Bereich IT-Security.

- Unternehmen sollten sich bewusstmachen, dass »Privileged User« wie Systemverwalter, Manager und externe IT-Fachleute ein ernsthaftes Risiko darstellen können. Mit uneingeschränkten Zugriffsrechten und kaum kontrolliert bieten sie ein perfektes Ziel von Angriffen mittels Advanced Persistent Threats (APT). Mit einem PAM-Tool (Privileged Account Management) lassen sich die riskantesten internen Prozesse in ein Monitoring einbinden.

- Es werden Tools für User Behavior Analytics (UBA) implementiert. Sie zeichnen ein umfassendes Bild der Arbeitsweise in einem Unternehmen und machen Abweichungen von solchen Routinen transparent. Sie ermitteln auf Basis von Big-Data–Analysen anormale und deshalb potenziell verdächtige Aktivitäten. Sie erstellen Prioritätslisten von sicherheitsrelevanten Vorkommnissen, versenden Alarmmeldungen, erzwingen ein erneutes Einloggen von Usern oder schränken notfalls sogar den Zugang zu bestimmten IT-Ressourcen ein. Damit eignet sich UBA geradezu perfekt, APT-Angriffe zu identifizieren.

Fazit: Sicher und dennoch flexibel. IT-Sicherheitstechniken wie BalaBits eCSI-Komponenten, die auf einer Analyse von Verhaltensmustern und Umgebungsvariablen basieren, werden in den kommenden Jahren klassische regelbasierte IT-Security-Lösungen ersetzen. Das ist auch gut so. Denn Unternehmen erhalten mit eCSI einen Ansatz, der Angriffe von außen und von innen erkennt und wirkungsvoll unterbindet, jedoch dem IT-User keine Zwangsjacke aus überzogenen Kontrollverfahren und Regelwerken verpasst.

Davon profitieren beide Seiten. Die IT-Abteilung, weil sie auf effektive und effiziente Weise IT-Sicherheits- und Compliance-Strategien umsetzen kann, und die Mitarbeiter, weil sie ohne hinderliche Einschränkungen ihre Arbeit tun können. Das Resultat ist somit eine ausgewogene Mischung aus IT-Sicherheit und Flexibilität.

Martin Grauel ist Wirtschaftsinformatiker (BA) und IT-Security-Spezialist bei BalaBit, einem Unternehmen für Log-Management und fortschrittliche Monitoring-Technologien. Er berät als Presales Engineer die Kunden und implementiert Lösungen.

Martin Grauel ist Wirtschaftsinformatiker (BA) und IT-Security-Spezialist bei BalaBit, einem Unternehmen für Log-Management und fortschrittliche Monitoring-Technologien. Er berät als Presales Engineer die Kunden und implementiert Lösungen.

https://www.balabit.com/lp/ecsi-training-camp

https://www.balabit.com/network-security/blindspotter