Illustration: Avira, HypnoArt, Absmeier

Pharmahersteller, Reeder, Flughäfen, Energieversorger, Werbeunternehmen, russische, ukrainische, französische sowie britische Unternehmen und wohl auch ein deutscher Konzern – die Liste der durch die Petya-Attacke betroffenen Organisationen wächst kontinuierlich. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät Unternehmen jedoch dazu, das geforderte Lösegeld nicht zu bezahlen.

Dabei bedienen sich die Angreifer Werkzeugen, die schon seit geraumer Zeit bekannt sind und kombinieren diese. Dies zeigt einmal mehr, wie lernwillig verschiedene Hacker sind, wenn es darum geht, erfolgreich Unternehmen anzugreifen. Vectra Networks berichtet nun über die jüngsten Entwicklungen und Erkenntnisse zur weltweiten Ransomware-Attacke.

Gérard Bauer, VP EMEA bei Vectra Networks erklärt:

»Die Petya-Malware wurde schon im Jahr 2016 erfolgreich bei Attacken eingesetzt. Damals erfolgten die Angriffe via E-Mail sowie als Ransomware-as-a-Service. WannaCry hingegen bediente sich vor wenigen Wochen dem Wurm-Ansatz und konnte sich so schnell und unbemerkt verbreiten.

Die aktuelle Attacke scheint eine Variante von Petya zu sein – auch bekannt als Goldeneye – bei der die Eigenschaften von Petya und WannaCry kombiniert werden: Missbrauch einer Windows-Schwachstelle in Verbindung mit einer wurmartigen Verbreitung. Dies bedeutet aber eben auch, dass die eigentlichen Mechanismen schon bekannt sind. Das Verhalten der Angreifer beinhaltet so gesehen nichts neues.

Durch die Ähnlichkeit mit vorherigen Attacken sind viele Unternehme an sich auch gut geschützt, wenn sie und ihre Sicherheitsanbieter aus den vergangenen Angriffen gelernt haben. Wer die Malware frühzeitig an ihrem typischen Verhalten erkennt – dazu gehören die unerlaubte Recherche im Netzwerk sowie die Seitwärtsbewegung im Netzwerk, der ist sicher.

Wir haben mit unseren Systemen, die auf künstliche Intelligenz und maschinelles Lernen setzen, die jüngsten Attacken analysiert und können somit einige wichtige Hinweise geben, wie die Verbreitung in den Firmennetzen gestoppt werden kann.

Was ist neu?

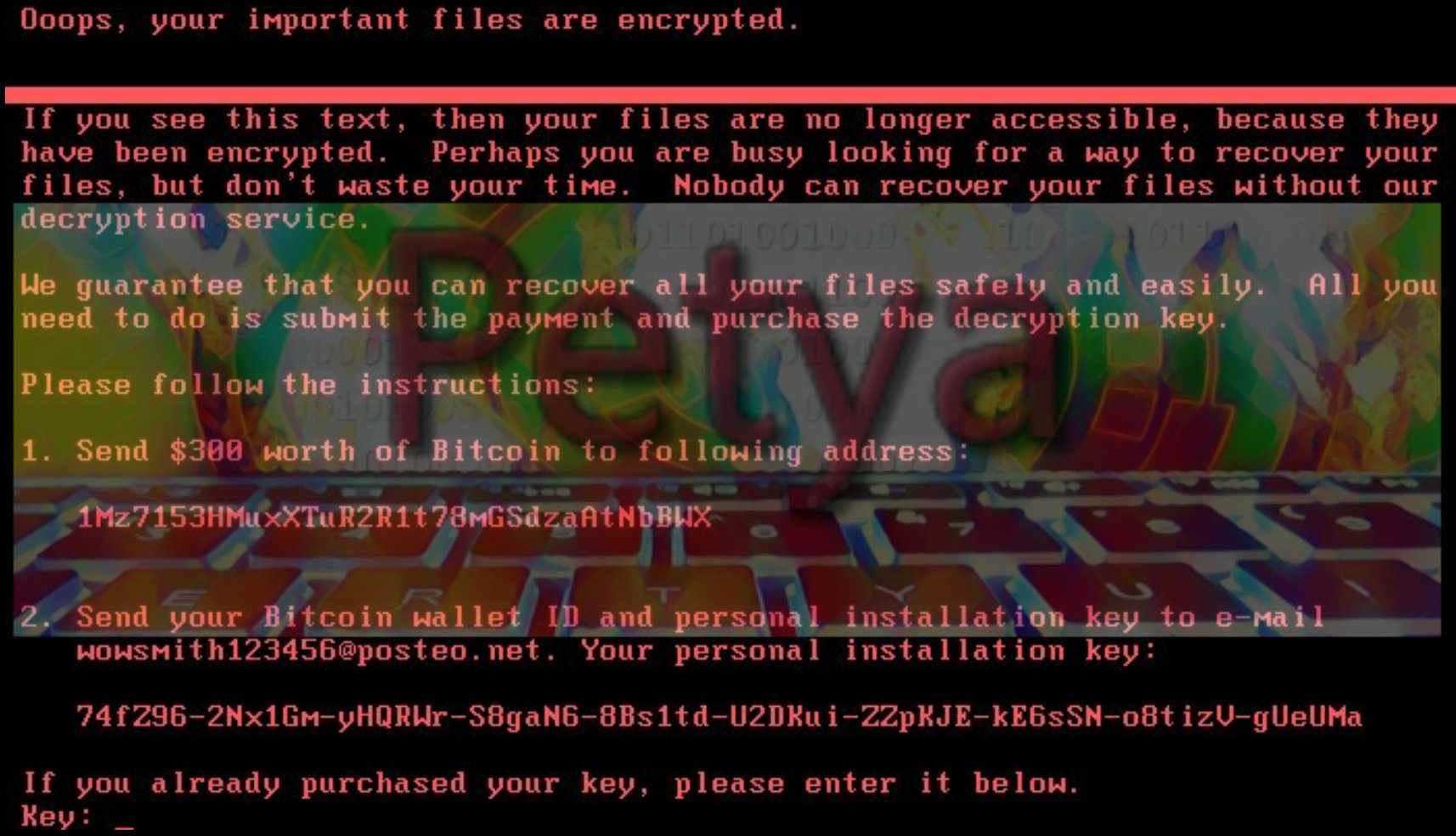

Die aktuelle Malware verhält sich wie die Petya-Ransomware. Sie verschlüsselt Master-File-Tree-Tabellen (MFT) und überschreibt den Master Boot Record (MBT), wodurch auf dem Bildschirm die Erpresser-Meldung angezeigt wird. Die Betroffenen können dann ihren Rechner nicht mehr booten. Wo Ransomware in der Regel nur Dateien verschlüsselt, da geht die aktuelle Malware einen Schritt weiter und setzt das gesamte System außer Betrieb.

Die neue Ransomware nutzt Verbreitungstechniken, die wir von WannaCry kennen. Sie wiederum basieren auf den NSA-Exploits, die vor kurzem von der Shadow-Gruppe veröffentlicht wurden. Konkret wird eine Variante des APT EternalBlue-Exploits genutzt, die sich auf den Windows Server Message Block(SMB) beziehen.

Die Angreifer fordern rund 300 Dollar in Bitcoins. Bis dato haben über 30 Firmen bezahlt.

Wie können Technologien mit künstlicher Intelligenz Unternehmen schützen?

Da die neue Ransomware sich erst einnisten muss, die zu verschlüsselnden Dateien sucht und sich dabei seitlich im Netzwerk bewegt, kann dieses verdächtige Verhalten schnell erkannt werden.

Moderne Systeme mit künstlicher Intelligenz erkennen dieses Verhalten, stellen eine Verbindung mit Vorfällen auf infizierten Hosts her und können so die Bedrohung bewerten. Da mit Ransomware infizierte Hosts eine sehr große Bedrohung darstellen und von ihnen ein hohes Risiko ausgeht, schlägt ein modernes System schnell Alarm, so dass rasch Gegenmaßnahmen ergriffen werden können.

Unsere Experten und Datenwissenschaftler haben festgestellt, dass betroffene Hosts allesamt vermutlich die folgenden Verhaltensweisen zeigen.

- Command-and-Control Kommunikation über das TOR-Netzwerk (The Onion Router)

- Interne, unerlaubte Recherche im Netzwerk und Nutzung des Ports 445 um Rechner mit der Schwachstelle MS17-010 zu finden.

- Seitwärtsbewegungen durch automatisierte Replikation der Malware sobald Rechner mit der Schwachstelle MS17-010 gefunden wurden.

Weitere Schutzmaßnahmen

Um den Schutz vor Attacken wie der aktuellen Ransomware-Kampagne zu verbessern raten wir dazu, E-Mail-Alerts zu konfigurieren, die sich konkret auf die Goldeneye-typischen Ransomware-Beobachtungen beziehen.

Wir haben herausgefunden, dass Vorgängen auf dem Port 445 hohe Priorität eingeräumt werden sollte, um frühzeitige Indikatoren zu erkennen. Dazu gehören:

- Outbound Port Sweep

- Port Sweep

- Internal Darknet Scan

- Automated Replication

- File Share Enumeration

Wir empfehlen zudem Alerts für die Entdeckung von TOR-Aktivitäten einzurichten. TOR wird normalerweise in Unternehmen nicht genutzt und somit ist es verdächtig, wenn hier Aktivitäten festgestellt werden. Wer diese Vorschläge beachtet, kann rasch erkennen, welche Vorgänge im Netzwerk bedenklich und welche Bedrohungen wirklich gefährlich sind.

Was tun, wenn die Infektion erfolgt ist?

Systeme mit künstlicher Intelligenz versorgen Unternehmen mit allen Informationen, die für eine effiziente Reaktion wichtig sind. Wenn solch ein System Alarm schlägt, dann können Unternehmen – je nach Bedarf – verschiedene Maßnahmen einleiten.

Option 1: Den betroffenen Host vom Netzwerk trennen oder in Quarantäne nehmen. Dadurch kann die Ausbreitung gestoppt werden.

Option 2: Alle Hosts in Quarantäne nehmen, bei denen die Malware nach der Windows-Schwachstelle gesucht hat, sucht oder noch suchen wird.

Option 3: Spiegelungen der infizierten Hosts einspielen und gesicherte Dateien aus einem Offline-Backup einspielen um eine erneute Infektion zu verhindern. Verschlüsselte Dateien ebenfalls von einem Offline-Backup einspielen.

Nächste Schritte

Sofern möglich müssen gefährdete Systeme gepatcht werden. Der Patch wurde von Microsoft schon vor Monaten veröffentlicht und unterstützt auch ältere Versionen wie Windows XP. Da die jüngsten Attacken aus Sicht der Angreifer erfolgreich waren, werden weitere, vergleichbare Angriffe nur eine Frage der Zeit sein. Auch hier werden wir sehr ähnliche Verhaltensmuster sehen.

Mittelfristig gilt es jedoch auch grundsätzliche Sicherheitsstrategien und -ansätze zu hinterfragen. Lösungen, die gezielt einzelne Malware, Signaturen oder Angriffstypen bekämpfen, erweisen sich als unzureichend. Die IT-Sicherheitsteams werden dadurch nur mangelhaft entlastet und es entstehen noch zu viele »blinde Flecken«. Deshalb gilt es zu prüfen, wie Organisationen beispielsweise durch das Hinzuziehen künstlicher Intelligenz, die Angreifer an deren Verhalten erkennt, ihre Sicherheitsteams entlasten und zugleich effektiver machen können.«

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Experten warnen vor weiteren Ransomware-Attacken ähnlich WannaCry