Warum eine Schwäche in der Security im Produktionsumfeld Einfluss auf die Safety nehmen kann.

Über die letzten Jahre war die Security im Produktionsumfeld ein Schiff ohne Kapitän. Mitarbeiter und Verantwortliche der IT mit der nötigen Erfahrung und dem Verständnis für Konzepte der IT-Security hatten in der Regel keine Befugnisse und nicht das Vertrauen der Kollegen aus der Produktion. Im Gegensatz dazu fehlten den Mitarbeitern und Verantwortlichen aus dem Produktionsumfeld die nötigen Kenntnisse und Erfahrungen effektive Security-Mechanismen zu planen oder zu implementieren. Zusätzlich wurde dies durch die vorherrschende Meinung, Produktionsanlagen seien nicht angreifbar oder von der Umwelt abgetrennt, für unnötig gehalten.

Dies galt auch für Safety-Systeme, die per Definition ausschließlich für den Schutz des Menschen vor der Maschine verantwortlich sind. Erst im letzten Jahr wurde zunehmend klar, dass die Infrastruktur in der Produktionswelt genauso verwundbar ist wie die der Office-IT und auch angegriffen wird. Das führte dazu, dass die Absicherung der produzierenden Infrastruktur zu den Top-Prioritäten der Entscheider wurde.

Ein zusätzlicher Effekt sind die technischen Veränderungen und die Entwicklung des Industrie-4.0-Ansatzes, die zunehmend mehr Verbindungen untereinander und mit dem Internet erfordern. Diese vergrößern die Angriffsfläche auf solche Systeme enorm. Mittlerweile hat auch der Gesetzgeber mit neuen Vorgaben und Verordnungen, wie der DSGVO, dem IT-Sicherheitsgesetz und der KRITIS-Verordnung begonnen, regulatorisch im Umfeld der OT tätig zu werden.

Wie ist der Stand? Die Bedrohungen für Produktionsanlagen nehmen ständig zu und schlagen dabei auch neue Wege ein. So hatte zum Beispiel der Verschlüsselungstrojaner »WannaCry« zahlreiche Systeme weltweit außer Betrieb gesetzt. Darunter waren viele Systeme aus den Bereichen Produktion und Infrastruktur, was zu Schäden in Milliardenhöhe geführt hat. Zusätzlich werden die Angriffe zielgerichteter und schrecken auch nicht mehr vor der Unversehrtheit der menschlichen Gesundheit zurück. Dies zeigt die Schadsoftware »TRISIS«, welche auch unter dem Namen »TRITON« bekannt ist, die 2017 das erste Mal entdeckt wurde [1]. Sie hat aktiv versucht, Einfluss auf für Safety relevante Steuerungen zu nehmen. Dies beschreibt eine neue Evolutionsstufe von Schadsoftware für Produktionsanlagen, bei der direkter menschlicher Schaden missbilligend in Kauf genommen wird.

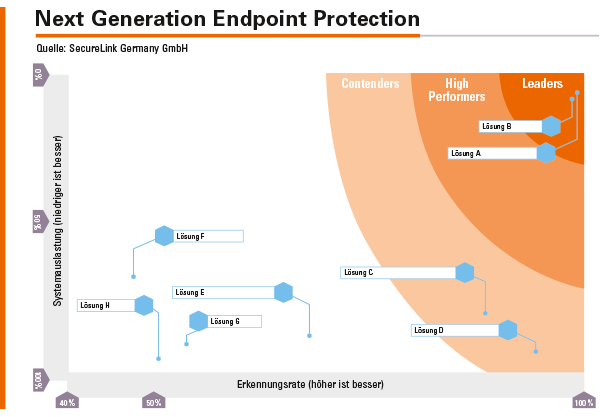

Die neue Generation von Endpoint-Security-Lösungen (A, B) hat im Vergleich zu den herkömmlichen AV-Produkten (C bis F) deutliche Vorteile bei der Erkennungsrate und der Systemauslastung.

Dabei ist grundsätzlich zu beachten, dass zwei der Top drei Bedrohungen über externe Netze resultieren. Der dritte Angriffsvektor entsteht über den Einsatz von USB-Sticks [2]. Diese Angriffe versuchen zum einen Informationen über Produktionsumgebungen zu erhalten und können zum anderen darauf ausgerichtet sein Schaden anzurichten, um zum Beispiel einem Mitbewerber zu schaden, geopolitischen Einfluss zu nehmen oder an den Finanzmärkten Gewinne zu erzielen.

Was kann ich tun? Dank modernster Systeme und Mechanismen kann die Gleichung im großen Wettrüsten zwischen Angreifer und Verteidiger zu Gunsten des Verteidigers verschoben werden. So ist die vorherrschende Meinung, ein Angreifer habe unbegrenzte Ressourcen und müsse nur eine Schwachstelle für einen erfolgreichen Angriff finden, wohingegen der Verteidiger nur begrenzte Ressourcen hat und jede Schwachstelle beheben müsse um einen Angriff zu verhindern, nicht mehr gültig. Durch den Einsatz von künstlicher Intelligenz, erweiterten Monitoring-Möglichkeiten, Next Generation Firewalling und Next Generation Endpoint Protection in Kombination mit ausgeklügelten und individualisierten Konzepten kann eine Vervollständigung des »Defence in Depth«-Ansatzes erfolgen, der sowohl unbekannte Angriffe in Echtzeit erkennen kann und diese auch verhindert. Dabei sind diese Systeme nicht mehr einfach für die Office-IT entwickelt, sondern speziell für den Einsatz in der Produktion und gehen dediziert auf die besonderen Anforderungen und Bedürfnisse der OT-Security ein.

Next Generation Firewall. Die neuen Lösungen der gängigen Hersteller kommen mit einem ganzen Paket neuer Möglichkeiten. Sie sind in der Lage industrielle Protokolle zu erkennen und zu verstehen, können in bestehende SIEM-Systeme eingebunden werden und damit auf Angriffe in Echtzeit reagieren. Sie lassen sich in zentralisierte Management-Systeme integrieren und bieten einen leistungsfähigen Lösungsansatz für Fernwartung. Damit machen sie die Segmentierung der Produktionsumgebung auf dem nächsten Level möglich und stellen damit das Rückgrat für den »Defence in Depth«-Ansatz dar. Dabei kommen die neuen Appliances in Bauformen, die die Montage auf Hutschiene und den Einsatz in rauen Umgebungen ermöglichen.

Next Generation Endpoint Protection. Mit innovativen Technologien wie künstlicher Intelligenz und dem maschinellen Lernen ist es heute möglich Endpoints gegen bekannte und unbekannte Angriffe zu schützen und dabei nahezu keinen zusätzlichen Konfigurationsaufwand zu erfordern oder zusätzliche Systemressourcen zu nutzen. Diese Systeme arbeiten mit selbstständig erfassten Informationen, die ihnen zur Verfügung stehen und können dabei noch über lange Perioden ohne Updates oder Internetzugang einen äußerst verlässlichen Systemschutz realisieren. Die Ressourcen der Clients werden dabei, wie bereits erwähnt, kaum in Anspruch genommen, wie in der Grafik ersichtlich wird.

Diese Zahlen können durch individuelles Tuning noch optimiert werden. Das Erfolgsrezept ist hier das vollkommene Umdenken der Erkennung von Angriffen von einem Signatur- und Sandbox-basierten Ansatz hin zu einer verhaltensbasierten Erkennung [3].

Passives Monitoring. Neue auf die Produktionslandschaft ausgerichtete Monitoring-Lösungen ermöglichen es durch den Einsatz von maschinellem Lernen und neuronaler Netze, Angriffe und Veränderungen im Netzwerk zu erkennen, ohne dabei aktiver Netzteilnehmer zu sein. Darüber hinaus sind sie in der Lage die Assets im Netz zu erkennen und daraus ein Asset- und Vulnerability-Management zu realisieren. Weiter ist eine intelligente Analyse der Verkehrsbeziehungen sowie eine Angriffs- und Anomalie-Erkennung möglich. Die erhobenen Informationen können in bestehende Strukturen wie SIEM oder CDC ohne einen fortlaufenden Konfigurationsaufwand integriert werden.

Fazit. Mit den genannten Maßnahmen und Technologien ist es möglich sich als Verteidiger einen großen Schritt nach vorne zu katapultieren und dabei effizient und ressourcenschonend zu agieren. So kann zum Beispiel der Einsatz von erweitertem Monitoring und Next Generation Endpoint Protection als kompensierende Kontrolle für das Upgraden auf Windows 10 und das Einspielen von Patches betrachtet werden.

Wichtig bei der Planung und Umsetzung der Security im Produktionsumfeld ist nicht nur der Einsatz von innovativen Technologien, sondern auch eine ausgeklügelte Planung und ein tiefes Prozessverständnis. So wurde durch »TRISIS« klar, dass das Umfeld um Safety besonderer Aufmerksamkeit bedarf und hier eine separierte Betrachtung notwendig ist.

Um diesen Weg erfolgreich zu beschreiten und dabei den laufenden Betrieb nicht zu gefährden, werden zusätzliche Ressourcen und leistungsfähige Partner benötigt. Nicht jedes Unternehmen kann es sich leisten ein eigenes SIEM oder CDC zu betreiben. Auch die dauerhafte Beschäftigung hoch spezialisierter Fachkräfte zur Sicherstellung der Security der eigenen Produktionsanlagen ist meist wirtschaftlich nicht tragfähig. Aus diesen Gründen stehen Ihnen leistungsfähige Partner wie die SecureLink für Beratungs-, Implementierungs- und Betriebsleistungen mit einem umfangreichen Servicekatalog zur Seite.

Christopher Proske,

Christopher Proske,

Lead Consultant für IT und

OT Security bei SecureLink Germany GmbH

www.securelink.de

[1] Dragos. »TRISIS Malware. Analysis of Safety System Targeted Malware«. Online unter: https://dragos.com/blog/trisis/TRISIS-01.pdf, Stand vom 20.04.2018.

[2] Bundesamt für Sicherheit in der Informationstechnik. »Empfehlung: IT in der Produktion«. Online unter: https://www.allianz-fuer-cybersicherheit.de/ACS/DE/_/downloads/BSI-CS_005.pdf?__blob=publicationFile&v=4, Stand vom 20.04.2018.

[3] SecureLink Germany GmbH. »Endpoint Report 03/18«. Online unter: https://info.securelink.de/de/reportendpoint, Stand 20.04.2018.

Bild: © Chainfoto/shutterstock.com

DSGVO: Startschuss für eine datenzentrierte IT-Sicherheitsstrategie

Cybersicherheit im Jahr 2018 für industrielle Steuerungssysteme und Produktionsumgebungen

Cybersicherheit für Produktionsprozesse: Sicherheit im industriellen »Internet of Things«

Cybersicherheit: Die Absicherung von Produktionsumgebungen im Fokus

Gute Sicherheitslösungen brauchen keine Compliance-Argumentation