Zahlreiche Medien berichten über den jüngsten Cyberangriff, der ganz Europa betrifft und den ersten Erkenntnissen zufolge eine Version der bereits seit vergangenem Jahr bekannten Ransomware »Petya« ist. Die Erpressungssoftware verschlüsselt Rechner und fordert Lösegelder – auch Unternehmen und kritische Infrastruktur wie U-Bahnnetze und Flughäfen sind betroffen. Meldungen zufolge sind auch isolierte Geräte wie Kassenterminals und Geldautomaten befallen.

Noch ist unklar, wer hinter dem Angriff steckt, weltweit haben Behörden die Ermittlungen gegen Unbekannt aufgenommen.

Warum konnte sich die Petya beziehungsweise Petwrap-Welle ausbreiten, obwohl der Patch für die (auch von WannaCry genutzte) Schwachstelle längst bekannt ist? Und noch wichtiger: Wie schützt man sich effektiv, wenn es keinen Patch gibt?

An dieser Stelle einige ausgewählte Kommentare von Sicherheitsexperten.

___________________________________

Gavin Millard, EMEA Technical Director bei Tenable Network Security erläutert, wie Unternehmen sich gegen solche Angriffe schützen können.

»Die Ransomware scheint eine neue Version von Petya zu sein und hat möglicherweise ähnliche Merkmale wie WannaCry: Basierend auf EternalBlue verbreitet sich die Schadsoftware auf andere Systeme, bevor die Dateien verschlüsselt werden und verlangt eine Lösegeldzahlung in Form von Bitcoins. Ein großer Unterschied zwischen diesem Ausbruch und WannaCry ist jedoch die mögliche Einbeziehung eines Exploit-Codes für eine andere bekannte Schwachstelle: CVE-2017-0199. Diese betrifft auch Microsoft Office und verstärkt die Tragweite der Schwachstelle enorm.

Wenn dieser Angriff die gleichen Schwachstellen wie WannaCry ausnutzt, um sich zu verbreiten oder zudem noch von andere bekannte Bugs Gebrauch macht, für die seit Monaten Patches verfügbar sind, wird es einige unangenehme Unterhaltungen zwischen IT-Teams geben, die es versäumt haben, die Patches rechtzeitig aufzuspielen und deswegen das Unternehmen gefährden. Die Aufmerksamkeit um WannaCry hätte nicht größer sein können und wenn dies nun der gleiche Angriffsvektor ist, zeigt der Fall einmal mehr, dass IT-Security nicht ernst genommen wird.«

___________________________________

Andreas Süß, COO iT-CUBE SYSTEMS AG, kommentiert das Ausmaß und die Folgen:

»Es ist kurzsichtig zu behaupten, dass jeder, der jetzt von Petya beziehungsweise der Variante Petwrap betroffen ist, nur »zu faul zum Patchen« war. Nach unserem derzeitigen Kenntnisstand sind auch Firmen betroffen, die rechtzeitig ihre Systeme auf den neuesten Microsoft-Patch-Stand gebracht haben. Aber gegen die aktuelle Generation von High-End-Malware ist das Patchen von Vulnerabilities einfach bei weitem kein ausreichender Schutz mehr. Was es jetzt braucht, sind zum einen moderne, KI-basierte Mechanismen, die auch brandneue Malware sehr zuverlässig erkennen und blocken. Zum anderen ist sofortige Angriffserkennung gefragt, die selbst im Infektionsfall augenblicklich in der Lage ist, zu reagieren und zumindest das restliche Netzwerk zu schützen.«

Es ist höchste Zeit, Antivirus völlig neu zu denken. Die neuen Malwaregenerationen finden inzwischen Verbreitungswege, die weder auf Nutzerinteraktion (etwa via E-Mail) noch auf bestimmte Vulnerabilities angewiesen sind.

Die Lösung, die sich in der professionellen Cyber Defence durchsetzt ist künstliche Intelligenz (KI). Smarte Lösungen erkennen Malware auch in absolut neuen Varianten durch bestimmte Merkmale, die sich zweckbedingt in Malware finden und nur sehr schwer zu verschleiern sind. Dadurch wird der konkrete Verbreitungsweg beziehungsweise die Schwachstelle, durch welche die Malware aufs System kommt, nebensächlich – sie wird sofort bei Systemkontakt ausgeschaltet.

Der Haken: der Consumer-Bereich muss derzeit noch weitestgehend auf diesen Fortschritt verzichten. Es ist aber anzunehmen, dass die führenden Antivirushersteller in absehbarer Zeit (endlich) ebenfalls effektive KI-basierte Systeme einführen werden.

___________________________________

Gérard Bauer, VP EMEA bei Vectra Networks erklärt:

»Die Petya-Malware wurde schon im Jahr 2016 erfolgreich bei Attacken eingesetzt. Damals erfolgten die Angriffe via E-Mail sowie als Ransomware-as-a-Service. WannaCry hingegen bediente sich vor wenigen Wochen dem Wurm-Ansatz und konnte sich so schnell und unbemerkt verbreiten.

Die aktuelle Attacke scheint eine Variante von Petya zu sein – auch bekannt als Goldeneye – bei der die Eigenschaften von Petya und WannaCry kombiniert werden: Missbrauch einer Windows-Schwachstelle in Verbindung mit einer wurmartigen Verbreitung. Dies bedeutet aber eben auch, dass die eigentlichen Mechanismen schon bekannt sind. Das Verhalten der Angreifer beinhaltet so gesehen nichts neues.

Durch die Ähnlichkeit mit vorherigen Attacken sind viele Unternehme an sich auch gut geschützt, wenn sie und ihre Sicherheitsanbieter aus den vergangenen Angriffen gelernt haben. Wer die Malware frühzeitig an ihrem typischen Verhalten erkennt – dazu gehören die unerlaubte Recherche im Netzwerk sowie die Seitwärtsbewegung im Netzwerk, der ist sicher.

Wir haben mit unseren Systemen, die auf künstliche Intelligenz und maschinelles Lernen setzen, die jüngsten Attacken analysiert und können somit einige wichtige Hinweise geben, wie die Verbreitung in den Firmennetzen gestoppt werden kann.«

Gérard Bauer weiter: »Jeder Sicherheitsanbieter, der behauptet er könne ein Unternehmen garantiert vor solch einer Art von Attacke vollständige schützen, ist nicht ehrlich. Der Punkt ist: Der Angreifer muss nur ein einziges Mal an einer Stelle erfolgreich ins Netzwerk eindringen, und schon ist es geschehen. Die angreifbare Oberfläche ist in vielen Organisationen zu groß um perfekt geschützt zu werden. Bei der aktuellen Ransomware, die sich wie ein Wurm verhält und verbreitet, nutzen die Angreifer einen Pyramidenansatz. Sie verschlüsseln die Boot-Sektion der Rechner, und eben nicht nur die Dateien. Dies macht den Angriff besonders heimtückisch.

Sobald die Betroffenen merken, dass ihr System infiziert ist, ist davon auszugehen, dass bereits mehrerer Dutzend Systeme im gleichen Netzwerk auch schon infiziert sind. So entsteht eine ›Hase und Igel‹-Spiel in Lichtgeschwindigkeit. Der US-Geheimdienst NSA hat dieses Werkzeug extra dafür entwickelt um die konventionelle Sicherheitssysteme zu umgehen, die in vielen Organisationen noch immer eingesetzt werden. Die Attacke ist somit auch eine Herausforderung für die IT-Sicherheitsbranche, um gegen solche Angriffe in Zukunft gerüstet zu sein um auch ungepatchte Systeme zu schützen.

Ähnliche Malware – wie WannaCry und Conficker – die in vorhergehenden Angriffen genutzt wurde, hat sich wie ein Wurm verbreitet und konnte von Sicherheits-Systemen, die auf künstliche Intelligenz setzen, frühzeitig in den ersten Phasen der Attacken erkannt und gestoppt werden. Wir gingen davon aus, dass die große Aufmerksamkeit für WannaCry dafür gesorgt hat, dass sich Unternehmen und andere Organisationen besser schützen, ihre Windows-Systeme patchen und die bekannte Sicherheitslücke somit schließen. Dies scheint aber nicht der Fall zu sein, wenn wir uns anschauen, wie schnell und weit sich die aktuelle Ransomware-Attacke verbreitet. Unternehmen, die aus technischen Gründen Mühe haben ihre alten Windows-Systeme zu patchen sollten sich dringend nach alternativen Lösungen umsehen. Das Aufkommen von künstlicher Intelligenz in der IT-Sicherheit könnte ein Weg sein.«

___________________________________

Wenn eine ungepatchte Maschine Tausende infizieren kann

Der Ausbruch der Petya-Ransomware diese Woche ist das jüngste Ereignis in einer Ära der Ransomware, die vor einigen Wochen durch den WannaCry-Ausbruch angeführt wurde. Aber Petya hat die Gefahr noch einmal verschärft, indem es eine Methode nutzt, um eigentlich gepatchte Maschinen zu infizieren.

Ransomware war ursprünglich darauf ausgelegt, Tausende von einzelnen Systemen zu infizieren und gegen Bezahlung den Nutzern wieder Zugriff zu gewähren. Die Auswirkungen solcher Ransomware-Kampagnen waren immer eingeschränkt, weil die Verteilungsmethode – Phishing-E-Mails – immer Zeit brauchte, um an Dynamik zu gewinnen.

WannaCry hat Ransomware auf den nächsten Level gehoben, indem sie einen Wurm-basierten Angriff auf Maschinen über eine bestimmte Sicherheitsanfälligkeit eingeführt hat. Der gestrige Petya-Ausbruch baut auf dieser wurmbasierten, anfälligkeitsabhängigen Technik auf und fügt ein neues Element hinzu, das es ermöglicht, vermeintlich nicht verletzbare Maschinen zu infizieren. Petya macht dies, indem es Anmeldeinformationen von infizierten Maschinen stiehlt und diese verwendet, um vollständig gepatchte Maschinen zu infizieren.

Dieser hybride Ansatz verstärkt den Einfluss des Angriffs drastisch und bedroht die weltweit größten Konzerne mit der Aussicht, dass ihre Arbeitsflüsse unterbrochen werden, wenn eine ungepatchte Maschine weitere Tausende infiziert.

Steve Grobman, CTO bei McAfee sagt dazu:

»Wir glauben, dass die heutigen Vorkommnisse Teil der natürlichen Evolution der Ransomware-Technologie sind, aber auch ein Testlauf für einen viel größeren und ausgeprägteren Angriff in der Zukunft.

WannaCry hob Ransomware auf den nächsten Level, indem er eine wurmbasierte Infektion auf Maschinen einführte. Ein Wurm ist eine Malware-Technik, bei der ein infizierter Computer versucht, andere Computer zu finden und zu infizieren, die eine bekannte Schwachstelle haben. Wenn Maschinen infiziert werden, dann werden sie Teil des Wurms und ›arbeiten‹ für ihn, um zusätzliche Maschinen zu infizieren. WannaCry nutzte eine Sicherheitsanfälligkeit in Microsoft Windows, zusammen mit einem Exploit, der es ermöglichte, sich nicht nur durch eine Wurmtechnik zu verbreiten, sondern auch Dateien zu verschlüsseln und ein Lösegeld von seinen Opfern zu verlangen.

Das einzigartige Element von Petya ist, dass es auf der wurmbasierten Technik aufbaut, die WannaCry etabliert hat und ein neues Element hinzugefügt hat, das die Infektion von eigentlich sicheren Maschinen ermöglicht. Es stiehlt Anmeldeinformationen von infizierten Maschinen und verwendet diese, um Maschinen, die auf dem neuesten Sicherheitsstandard sind, zu infizieren. Dieser Hybridansatz verstärkt drastisch den Einfluss und das Ausmaß des Angriffs.

Um sich auf die nächste Generation von Ransomware-Angriffen vorzubereiten, ist es zwingend erforderlich, dass Unternehmen alle Systeme gegen bekannte Schwachstellen absichern, eine sichere Architektur schaffen, die fortschrittliche Cyber-Security-Defense-Technologien nutzt und einen umfassenden Back-Up-Plan für ihre Organisation einrichtet.«

Raj Samani, Head of Strategic Intelligence bei McAfee meint weiter:

»Dieser Ausbruch scheint nicht so groß wie WannaCry zu sein, aber die Zahl der betroffenen Unternehmen ist bedeutsam. Jeder, der Betriebssysteme ausführt, die nicht für die Sicherheitsanfälligkeit gepatched sind und die durch WannaCry bereits genutzt wurden, könnten anfällig für diesen Angriff sein.«

___________________________________

Mit der aktuellen, »NonPetya« getauften Ransomware haben die erpresserischen Cyberangriffe nach Meinung der IT-Security-Experten die nächste Eskalationsstufe erreicht. Selbst Unternehmen, die nach der WannaCry-Attacke alle nötigen Patches umgesetzt haben, sind Opfer der Erpresser geworden. Die Verlockung, entgegen der Empfehlung des BSI Lösegeld zu zahlen, dürfte also in diesem Fall groß gewesen sein. Nun gibt es diese Möglichkeit nach der Abschaltung des angegebenen E-Mail-Kontos nicht mehr. Commvault hatte bereits nach der letzten Attacke gewarnt, dass die einzige zuverlässige Verteidigung gegen Ransomware-Angriffe die umfassende Sicherung der Daten ist.

Nigel Tozer, Solutions Marketing Director, Commvault bekräftigt dies nach dem Petya-Angriff:

»Die Cyberkriminellen, die hinter dieser und anderen Attacken in jüngster Vergangenheit stecken, werden aller Voraussicht nach der Threat-Detection-Software weiterhin einen Schritt voraus sein. Gerade der jüngste Ransom-Angriff hat gezeigt, dass es nur einen Weg gibt, schnell wieder den Betrieb aufnehmen zu können, wenn Systeme betroffen sind, nämlich die vor der Infektion gesicherten Daten wiederherzustellen.«

Tozer führt weiter aus: »Wenn Dateien durch einen Ransomware-Angriff verschlüsselt und beschädigt werden, kann man sich nicht auf Cloud-Sync- und Share-Tools verlassen – denn die Cloud-Dateien sind genauso infiziert wie ihre Originale. Das andere Problem ist, dass besonders die freien oder an Verbraucher gerichtete Cloud-Services in der Regel nicht alle Daten speichern und möglicherweise nicht immer Aufbewahrungsrichtlinien haben, die sich auf ein Datum vor dem Angriff beziehen.«

Die beste Option für Unternehmen im Kampf gegen Malware im allgemeinen und Ransomware im speziellen ist deshalb eine eigenständige, zentral verwaltete Backup-Lösung.

Nigel Tozer erklärt auch warum: »Zwar kann das Zurücksetzen auf die Sicherungskopie vor der Infektion bedeuten, dass Unternehmen auf eine begrenzte Menge an Daten nicht mehr zugreifen können. Der wirtschaftliche Schaden dürfte allerdings in den meisten Fällen überschaubar sein im Vergleich dazu, alle Daten dauerhaft zu verlieren.«

___________________________________

Petya ist mehr als WannaCry 2.0

Kommentar von Thomas Ehrlich, Country Manager DACH von Varonis:

»Die jüngste, weltweite Angriffswelle der Ransomware Petya weist auffallende Ähnlichkeiten zu WannaCry auf, hat dabei aber das Potenzial, noch bedeutend mehr Schaden anzurichten. So scheint es hier keinen »Kill Switch« zu geben, der bei WannaCry die Ausbreitung nachhaltig eingeschränkt hat. Gleichwohl nutzt Petya die gleichen NSA-Exploits wie WannaCry (EternalBlue), verhindert aber das Booten der Opfer-Computer anstatt »lediglich« die Erpresser-Nachricht anzuzeigen. Die neue Attacke verschlüsselt also nicht nur die Dateien, sondern kapert den ganzen Computer, und kann sich so schnell und weit verbreiten.

Das allererste, das Unternehmen jetzt tun sollten, um nicht infiziert zu werden, ist das SMB-Patch aufzuspielen, das Microsoft in Zusammenhang mit WannaCry herausgebracht hat. Mittlerweile haben zahlreiche AV-Anbieter ihre Software aktualisiert. Zu Beginn der Welle konnte jedoch nur etwa ein Viertel der Lösungen Petya erkennen, was wieder einmal die Notwendigkeit von nicht-signaturbasierten Ansätzen unterstreicht: Zwangsläufig sind diese klassischen Lösungen immer einen Schritt hinterher, da die Schadsoftware nur minimal verändert werden muss, um nicht erkannt zu werden.

Aus diesem Grund sollten Unternehmen und Behörden ihre Sicherheitsstrategie generell überdenken: Anstatt zu versuchen, immer höhere Wände zu bauen, ist es bedeutend effektiver, durch Daten- und Verhaltensanalysen Angreifer im Inneren zu stellen. Einen ähnlichen Ansatz verfolgen übrigens auch Finanzinstitute sehr erfolgreich, wenn es um die Feststellung von Kreditkartenbetrug geht.

Natürlich ist es von größter Bedeutung, das System durch Patches und Updates stets auf dem neusten Stand zu halten, aber langfristig müssen Unternehmen ihre Sicherheitsrichtlinien an die moderne Bedrohungslandschaft anpassen. Das bedeutet die Einführung eines Privilegienmodells auf Grundlage einer minimalen Rechtevergabe sowie die Analyse des Datei- und Nutzerverhaltens, um Auffälligkeiten sofort festzustellen und zu unterbinden.

Diese erforderlichen Maßnahmen nicht zu ergreifen, um moderne Malware zu adressieren, hat eine verheerende globale Wirkung und setzt – wie wir wieder feststellen müssen – Behörden, Infrastruktureinrichtungen und Unternehmen matt. Diese Angriffe haben das Potenzial, die Welt zumindest teilweise zum Stoppen zu bringen. Wir müssen unbedingt proaktiv für die Fälle planen, bei denen es Angreifern gelingt, die erste Verteidigungslinie zu überwinden und unsere Sicherheitsstrategie so ausrichten, dass wir in der Lage sind, die Daten im Inneren schützen, wenn die Perimeter-Security versagt.«

___________________________________

Julian Totzek-Hallhuber, Solutions Architect bei Veracode:

»Nachdem viele Unternehmen ihre Sicherheitsprodukte aktualisiert haben, um WannaCry zu identifizieren, hielten sie sich für abgesichert gegen diese und ähnliche Angriffe in der Zukunft – ein Trugschluss, den sich Unternehmen nicht leisten können.

Ein kurzer Scan von Petya via VirusTotal hat gezeigt, dass nur zwei Anbieter die aktuelle Ransomware Peyta überhaupt entdeckt haben – es ist also sehr wahrscheinlich, dass viele Systeme gänzlich ungeschützt gegen die neue Ransomware-Kampagne sind. Das zeigt vor allem, wie einfach es für die Entwickler von Malware ist, Endpoint-Sicherheitsmechanismen zu umgehen, indem sie wiederverwendeten Code leicht modifizieren.

Die Peyta-Ransomware verbreitet sich genauso wie WannaCry – über einen Exploit namens EternalBlue. Der entsprechende Code wurde in der Malware gefunden und es gab EternalBlue-Exploit-Traffic im Netzwerk. Außerdem gibt es zusätzliche Verbreitungsvektoren, die Credentials von Geräten nutzen, die von der EternalBlue-Sicherheitslücke betroffen sind. Diese werden dann genutzt, um sich mit Maschinen zu vernetzen und sie zu infizieren, obwohl sie vollständig gepatcht sind. Auch wenn es also nur sehr wenige ungepatchte Geräte gibt, können diese dennoch zu einem massiven Problem in der gesamten Windows-Infrastruktur führen. Mit einem einfachen Windows-Update können sich Unternehmen gegen EternalBlue schützen – viele Unternehmen haben ihre Patches nach WannaCry nicht vollständig ausgeführt, da der Kill-Switch sehr schnell funktioniert hat.

Das zeigt sehr deutlich, unter welchem Druck IT-Abteilungen heute jeden Tag stehen. Das gilt besonders auch für große Industrieunternehmen wie das Logistikunternehmen Maersk und die Öl-Firma Rosneft, die aktuell von Peyta betroffen sind. Gerade für solche Unternehmen ist es häufig schwierig, alle ihre Geräte zu patchen, denn viele der verwendeten Systeme können sich absolut keinen Stillstand erlauben. Ähnlich komplex ist das Patchen für kritische Infrastrukturen wie beispielsweise Flughäfen.«

___________________________________

Aktuell findet eine massive Angriffswelle eines Verschlüsselungstrojaners statt. Auch aus europäischen Ländern gibt es erste Meldung von Betroffenen. In mehreren Ländern sind Unternehmen und Behörden bereits Opfer des Erpressungstrojaners Petya geworden. https://www.theguardian.com/world/2017/jun/27/petya-ransomware-attack-strikes-companies-across-europe

Statement von Jakub Kroustek, Threat Lab Team Lead bei Avast:

»Further to reports of a massive cyber attack hitting a number of companies in Ukraine, including banks, energy companies and transport services as well as the government, we believe this is another example of the Petya-based ransomware, which was first identified in 2016. A few months ago, we spotted Petya ransomware patched and bundled in a different malware strain called PetrWrap. The attack appears to be spreading with incidents being reported in Russia, India, France, Spain and also the Netherlands, and those behind the attack demanding a $300 ransom to be paid in the cryptocurrency, Bitcoin.

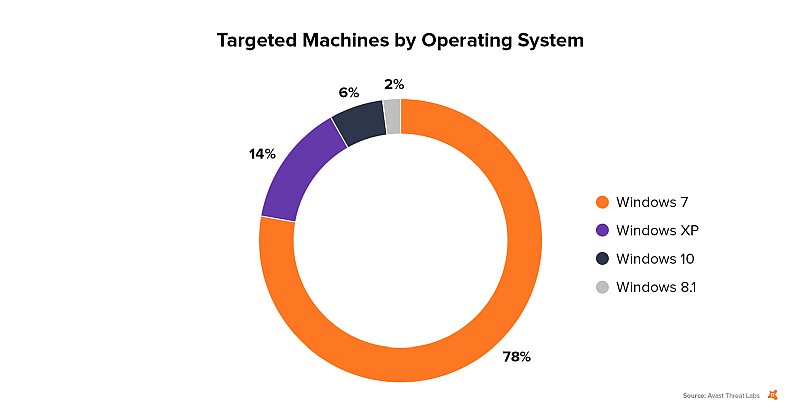

This modification of Petya seems to be spreading using the EternalBlue vulnerability, which was the same vulnerability used to spread WannaCry. We have seen 12,000 attempts today by malware to exploit EternalBlue, which we detected and blocked. Data from Avast’s Wi-Fi Inspector, which scans networks and can detect if an Avast PC or another PC connected to the same network is running with the EternalBlue vulnerability, shows that 38 million PCs that were scanned last week have not patched their systems and are thus vulnerable. The actual number of vulnerable PCs is probably much higher.

We strongly recommend Windows users, regardless if consumer or business users to update their systems with any available patches as soon as possible, and ensure their antivirus software is also up to date.

While we don’t know who is behind this specific cyber attack, we know that one of the perfidious characteristics of Petya ransomware is that its creators offer it on the darknet with an affiliate model which gives distributors a share of up to 85% of the paid ransom amount, while 15% is kept by the malware authors. The malware authors provide the whole infrastructure, C&C servers, and money transfer method. This type of model is called ›ransomware as a service (RaaS)‹, which allows malware authors to win over non-tech savvy customers to distribute their ransomware.«

___________________________________

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Experten warnen vor weiteren Ransomware-Attacken ähnlich WannaCry

Cyberkriminelle lernen voneinander, Unternehmen sollten dies auch tun – Tipps zur Petya-Attacke

Ransomware – was kommt nachdem aus Wahrscheinlichkeit Realität geworden ist?

Data Breach Investigations Report 2017: Cyberspionage und Ransomware-Angriffe auf dem Vormarsch