Am 14. Juni hat das FBI erneut seine Schätzungen der weltweiten Verluste, die durch Angriffe mit kompromittierten Geschäfts-Mails (Engl.: business email compromise, BEC) entstehen, nach oben korrigiert: auf 3,1 Milliarden US-Dollar [1]. Während diese Zahl weiterhin auf einen hohen Wert steigt, ist die Wachstumsrate als dramatisch zu bezeichnen. Seit Januar 2015 nahmen die festgestellten Verluste um 1.300 Prozent zu. Betroffen waren Opfer in mehr als 100 Ländern.

Dieses Thema ist für IT-Sicherheitsteams von besonderer Dringlichkeit – es ist direkt bis in die Vorstandsetagen vorgedrungen. Hohe Führungskräfte sind persönlich betroffen und nehmen das BEC-Problem noch ernster, als es wegen der finanziellen Auswirkungen geboten wäre. Einige verlieren sogar ihren Job. Egal, wo auf der Welt, Führungskräfte sind immer ein mögliches Ziel dieser Bedrohung.

Es ist deutlich erkennbar, dass der kriminelle Erfolg durch das Aussenden betrügerischer Geschäfts-Mails oder Impostor-E-Mails eine Zunahme des Angriffsvolumens bedeutet; dennoch ist zu bedenken, dass Betrugs-Mails hochgradig gezielt verschickt werden, wodurch je Angriff nur eine sehr geringe Anzahl an Mails an bestimmte Unternehmen zugestellt werden. Daher müssen Angreifer auf sehr viele Unternehmen zielen und hoffen, unentdeckt zu bleiben. Das FBI geht davon aus, dass die Anzahl der Unternehmen, die von Betrugs-Mails betroffenen sind, jetzt bei über 22.000 liegt.

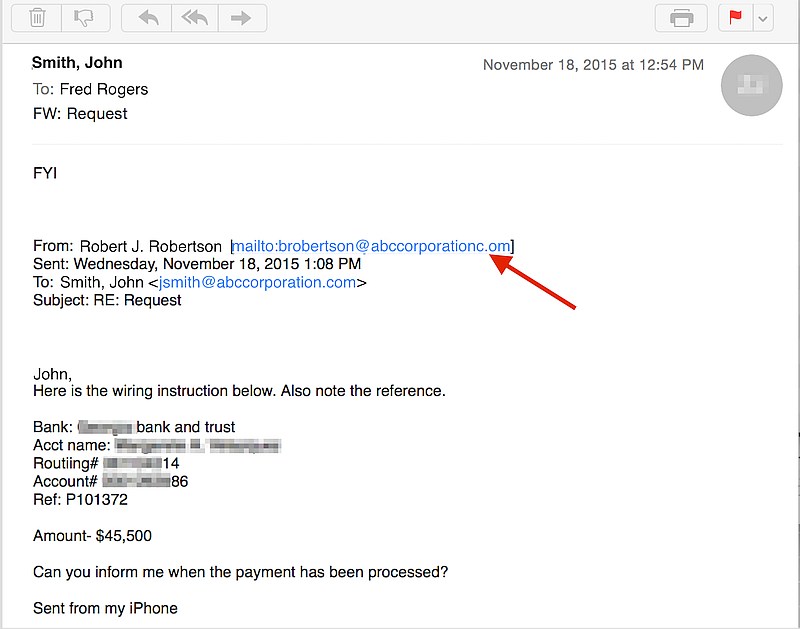

Der Gebrauch von URLs, die so ähnlich aussehen wie die Original-URL nimmt deutlich zu. In diesem Beispiel wurde der richtige Absendername statt mit der Endung .com eben c.om übermittelt. In einer hektischen Arbeitsphase kann dieser kleine Unterschied leicht übersehen werden.

Die Notwendigkeit, große und kleine Unternehmen vor BEC zu schützen war noch nie größer. Es ist wichtig, dass Unternehmen unterschiedliche Abwehrmechanismen einsetzen wie spezielle Technologien, Trainings und Prozesse, um diesen Angriffen möglichst zu entgehen. Sicherheitslösungen für E-Mails erlauben es, Betrugsmails dynamisch vor ihrem Versand zu erkennen. Tools, die Mails klassifizieren, sparen entscheidende Zeit, sodass Administratoren keine Listen erstellen und pflegen müssen, in denen Nutzer, möglicher E-Mail-Inhalt und andere statischen Daten gespeichert werden. Dynamische Klassifizierung bietet erhöhte Sicherheit – ohne den Verwaltungsaufwand zu steigern.

[1] https://www.ic3.gov/media/2016/160614.aspx[2] Tipps, wie der Bedrohung durch BEC begegnet werden kann, sind abrufbereit unter https://www.proofpoint.com/us/bec-tips.

Seven Tips To Prevent BEC

Many security tools look for malicious documents or known blacklisted URLs to identify emails as suspicious. Impostor emails, though, rarely have these telltale features. Instead, you need the right combination of technology solutions and procedural controls to prevent your organization from falling victim to these scams.

From a technical perspective, you need a secure email gateway that supports advanced options for flagging suspicious messages based on attributes (such as direction and Subject line) and email authentication techniques. At a minimum, configure your email gateway to block messages that spoof your domain(s); this function is built into most secure email gateways. Another best practice is automatically adding the [EXTERNAL] tag or a similar designation to the subject line of emails sent from outside your organization.

From a human resources perspective, train your staff and put the effective processes in place. Beyond the »what to watch for« tips above, here are a few basic guidelines:

- Be suspicious: Asking for clarification, forwarding an email to IT, or checking with a colleague is better than wiring hundreds of thousands of dollars to a fake company in China.

- If something doesn’t feel right, it probably isn’t: Encourage employees to trust their instincts. Ask »Would my CEO actually tell me to do this?« or »Why isn’t this supplier submitting an invoice through our portal?«

- Slow down: Attackers often time their campaigns around our busiest periods of the day for good reason. If an accountant is quickly processing several wire transfer requests, she is less likely to pause and consider whether a particular request is suspect.

- Check the Reply-to field: Although every email client is different and many make it difficult to see the so-called Reply-to field, once you click Reply, check the address. Is it a legitimate internal address, an address outside the company, or something that looks unusual? See Figure 1 for an actual spoofed email address with a very suspicious Reply-to as shown in Apple Mail.

- Check the domain: Attackers are increasingly using »typosquat« domains and lookalikes to fool people savvy enough to check the Reply-to field. Anything sensitive (like W2s or money wires) is worth an extra look to make sure the domain is correct.

- Watch for the use of personal accounts: In some cases, attackers may also use what appears to be a personal email account so that the Reply-to field is less suspicious. For example, [ceo name]_personal@gmail.com, would often not flag spam rules and could appear legitimate. The use of personal accounts, though, should be not only a policy violation but also a warning sign for recipients.

- Follow a process: Implement appropriate procedural controls for the kinds of transactions BEC phishers are after. Put internal finance and purchasing controls in place to authenticate legitimate requests. This may include adding a secondary, out-of-band in-person or phone approval by someone else in the organization.

This last point is especially important. Adding safeguards that include out-of-band contact – personal interactions outside the back and forth of email conversations – can save organizations hundreds of thousands or even millions of dollars. Vigilant employees are the last line of defense against these threats. You should create a culture in which employees ask questions, think carefully, and understand their important role in security.

To learn more about BEC phishing and broader «impostor threat« trends, check out the following resources:

- FBI Warning

- Cyber Criminals Scoring With Impostor Emails (blog post)

- Beyond Vanilla Phishing – Impostor Email Threats Come of Age (blog post)

- Collection of blog posts from Brian Krebs on BEC

Discover more about preventing email phishing and business email compromise with Enterprise Email Protection.