Viele Organisationen er-kennen im Internet der Dinge eine Möglichkeit zur Optimierung und Vereinfachung von Geschäftsprozessen, doch gehen damit auch Sicherheitsprobleme einher, die gelöst werden müssen. Die IoT-Geräte müssen sichtbar und transparent gemacht werden, sobald sie sich mit dem Netzwerk verbinden.

Das Internet der Dinge (IoT) ist in aller Munde. Sogar Behörden befassen sich mittlerweile mit der Thematik, unter anderem geht das BKA auf die Auswirkungen von smarten Endpunkten in seinem aktuellen Bericht zum Thema Cybercrime ein. Warum kocht das Thema aktuell so hoch?

Ja, das Thema IoT markiert eine neue Epoche in der digitalen Evolution. Dabei spielen gleich mehrere Faktoren eine Rolle.

Erstens: Die Anzahl der Endpunkte explodiert geradezu. Der Analyst Gartner schätzt, dass in den nächsten fünf Jahren die Anzahl der verbundenen Endpunkte von 10 auf 30 Milliarden wachsen wird. Im Durchschnitt steigt die Anzahl der IoT-Endgeräte in den nächsten 12 Monaten auf 6.000 Endpunkte pro Unternehmen in Deutschland.

Zweitens: IoT-Systeme sind sehr unterschiedlich. Während bei klassischen PCs und Mobilgeräten es vielleicht eine Handvoll Betriebssysteme gibt, ist die Welt der smarten Endpunkte heterogener: VoiP-Telefone, Drucker, Überwachungskameras, Produktionsanlagen mit digitalen Steuerungssystemen (ICS), Türschlösser, Smart Meter und Smart Home, Fernsehgeräte, Kaffeemaschinen, Röntgenmaschinen und so weiter – die Liste ist nahezu endlos. Entsprechend bunt ist die Anzahl der IoT-Betriebssysteme, da diese zweckspezifisch abgestimmt sind.

Drittens: Das bringt IT-Abteilungen in die Bredouille. Klassische Sicherheitsarchitekturen erkennen IoT-Geräte gar nicht oder nur unzureichend. Sicherheitsverantwortliche verlieren leicht die Übersicht über ihr Netzwerk und was darin passiert. Ein weiteres Sicherheitsproblem entsteht durch die oft mangelnden Sicherheitsmechanismen auf den IoT-Geräten. Verschlüsselung, Kennwortsicherung und andere grundlegenden Schutzvorrichtungen fehlen oft oder sind einfach zu umgehen. Cyberkriminelle können in wenigen Minuten das Gerät kompromittieren und in Netzwerke eindringen.

In der Tat gibt es immer wieder Berichte über gehackte IoT-Geräte. ForeScout hat sich auf die Erkennung und Absicherung eines jeden Endpunktes spezialisiert, insbesondere smarte Geräte. Wie gehen Sie dabei vor?

Smart heißt nicht sicher – daher muss bei IoT-Geräten der Schutz auf Netzwerkebene erfolgen. Wir erkennen alle Endpunkte im Netzwerk ohne den Einsatz von Agenten – egal, wie klein der digitale Footprint eines Gerätes ist. ForeScout CounterACT macht alle Devices sichtbar, sobald sie auf das Netzwerk zugreifen. Dabei heißt das Motto: Sicherheit durch Sichtbarkeit. Man kann nicht schützen, was man nicht sieht.

Es wird nicht mehr lange dauern, bis die Anzahl der smarten Endpunkte die der klassischen Endgeräte übersteigen wird. Bis 2020 werden rund 90 Prozent aller Geräte keine Absicherung mit Agenten mehr unterstützen – daher braucht es ein Umdenken in der IT-Sicherheit.

Läuft die Adaptierung von IoT in Deutschland anders ab als in anderen Ländern?

Die Bundesrepublik ist eine der stärksten Industrienationen der Welt. Dies prägt auch die Integration von neuen Technologien. Smart Production, Industrie 4.0 oder Industrial Internet of Things (IIoT) sind alles Begriffe, die im Grunde das gleiche meinen: Digitalisierung von Fertigung und Produktion – hier ist IoT ein absolutes Schlüsselthema.

Trotzdem hängen Organisationen beim Bewusstsein von IoT etwas hinterher. Eine Studie zeigt, dass vor allem in den USA mehr Schutzvorrichtungen speziell zur Absicherung von IoT implementiert wurden. In Deutschland fehlen Sicherheitsvorrichtungen, um IoT-Geräte zu erkennen. Zudem ist in den USA und Großbritannien der Einsatz von IoT schon etwas stärker verbreitet.

Und was heißt das für Datensicherheit und den Datenschutz? Welche konkreten Schritte empfehlen IT-Verantwortlichen? Wie sollen sich Unternehmen aufstellen?

Zunächst sollte man sein Netzwerk segmentieren. Jeder Endpunkt muss umgehend erkannt und klassifiziert werden. Dazu empfiehlt sich die Einrichtung von virtuellen Netzwerksegmenten (VLANs). Dadurch werden wertvolle Assets vor Cyberangriffen abgeschirmt, auch wenn Hacker es schaffen, einzelne Geräte zu kompromittieren.

Im nächsten Schritt sollten die IoT-Geräte granular eingeteilt werden. Anomalien im Verhalten müssen eine automatische Reaktion zur Folge haben, um IT-Verantwortliche zu entlasten. Wenn ein Drucker beispielsweise weitere Ports öffnet und mit anderen Endpunkten im Netzwerk proaktiv kommuniziert, ist das ein deutliches Zeichen für einen Angriff.

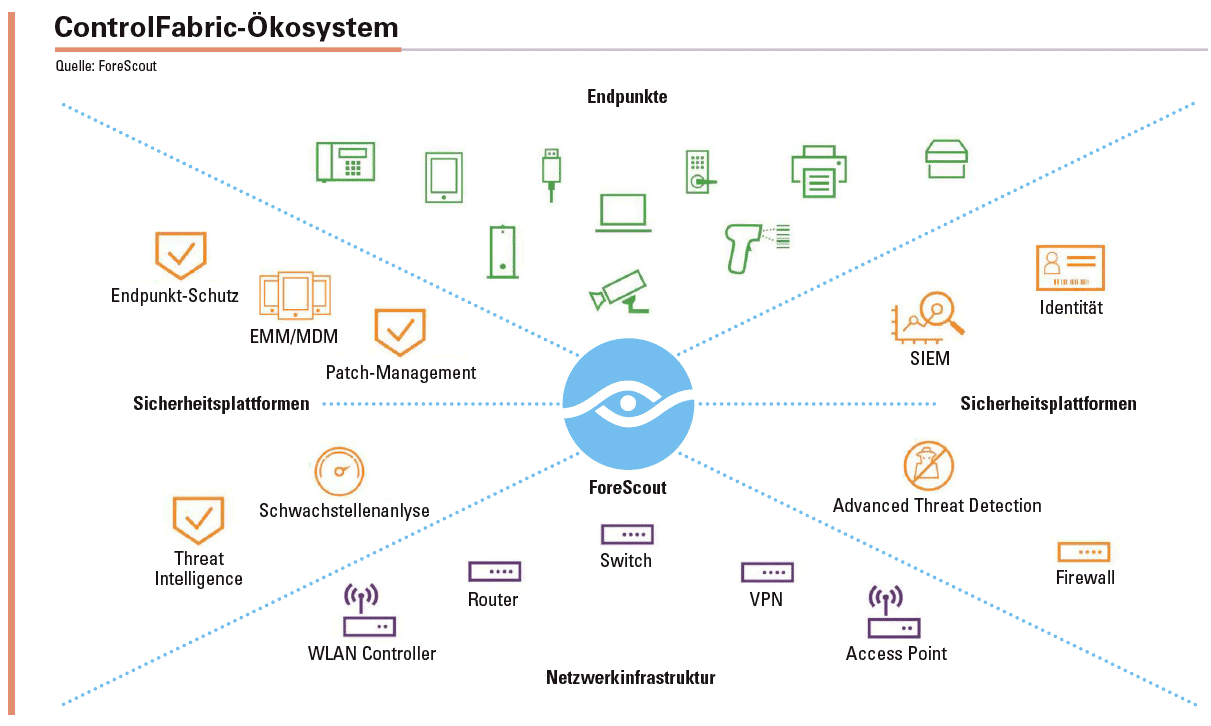

Die Anzahl der Endpunkte ist so groß, dass ein gewisser Grad von Automatisierung von Incident Responses obligatorisch wird. Ansonsten werden die IT-Administratoren unter einer Flut an Alarmen begraben. Zudem hilft die Orchestrierung von verschiedenen Sicherheitslösungen bei der Entlastung von IT-Abteilungen. Beispielsweise kann nach der Erkennung einer Malware auf einem Endgerät diese Information über den Schädling (IoC) genutzt werden, um alle Endpunkte auf genau diesen Schadcode zu prüfen. Gleichzeitig können alle kompromittierten Devices umgehend unter Quarantäne gestellt werden.

Durch die ControlFabric-Architektur kann CounterACT Kontextinformationen teilen und Arbeitsabläufe mit Sicherheitstools von Drittanbietern über die vorhandene Netzwerkinfrastruktur automatisieren, um so die Sicherheit im gesamten System zu verbessern. CounterACT kann zurzeit in über 70 verschiedene Netzwerk-, Sicherheits-, Mobilitäts- und IT-Verwaltungsprodukte integriert werden.

Wie genau können Organisationen solche Mechanismen in ihre bestehende Sicherheitsstrategie einbauen?

Strategie ist ein gutes Stichwort. Ähnlich wie bei BYOD (Bring Your Own Device) braucht es auch bei IoT entsprechende Planung. Dabei sind drei Schlagworte maßgeblich: See, Control, Orchestrate.

Ich muss alle Endgeräte im Netzwerk sehen, sobald sie sich mit diesem verbinden. Mit der Visibilität schafft man die Grundlage für den nächsten Schritt: Verwaltung aller Endgeräte im Netzwerk – individuell oder (teil-)automatisiert basierend auf abgestimmten Richtlinien. Schließlich muss ich die Informationen über die Endpunkte an andere kommunizieren. Eine solche Orchestrierung sichert die Analyse von Gefahren und Risiken, auch ohne Agenten auf den Endgeräten.

Titelbild: © radFX /shutterstock.com

IoT-Sicherheit: Vier Lehren aus dem massiven DDoS-Angriff auf DynDNS

IoT-Umfrage: Wearables zählen zu den größten Sicherheitsbedrohungen

Unternehmen zu einseitig bei der Wahl ihrer IT-Sicherheitsstrategie

Security-Trends 2015: Unternehmen werden ihre Sicherheitsstrategien stärker gewichten

Security Trends 2017: Worauf sich Privatnutzer und Unternehmen einstellen müssen