Cyberkriminalität ist längst zu einem äußerst lukrativen Geschäftsmodell geworden. In seinen Vorhersagen für IT-Sicherheit 2018 hat der IT-Sicherheitsanbieter Trend Micro die Vorgehensweise künftiger Angriffe untersucht, damit Unternehmen sich besser vor diesen schützen können.

Mit den Bedrohungen des letzten Jahres, wie Ransomware, Business E-Mail Compromise und IoT-Angriffe müssen Unternehmen auch dieses Jahr rechnen. Hinzu kommen neue Angriffsmethoden, die intelligente Technologien wie Blockchain oder maschinelles Lernen umgehen beziehungsweise diese für die eigenen Zwecke ausnutzen können.

Cyberangriffe hatten auch vergangenes Jahr Hochkonjunktur. Ein Großteil der Angriffe erfolgte über bekannte Schwachstellen, für die bereits Sicherheits-Patches verfügbar waren. Trend Micro geht in seinen Prognosen 2018 davon aus, dass diese Muster in diesem Jahr noch zunehmen werden. Da zahlreiche Unternehmen ihre digitalen Angebote ausbauen und umfassend vernetzt sind, bieten sie zugleich eine immer größere Angriffsfläche für Cyberkriminelle. Klassische Methoden wie Patch-Management und Mitarbeiterschulungen sollten daher nach wie vor oberste Priorität haben, um wertvolle Unternehmensdaten zu schützen.

Ransomware als Vehikel für Erpressungskampagnen. Der derzeitige Erfolg von Ransomware-Angriffen wird Cyberkriminelle auch 2018 dazu veranlassen, auf Zielgruppen abzuzielen, die den größtmöglichen Gewinn versprechen. Angreifer werden vor allem auf Phishing-Kampagnen setzen, in denen E-Mails mit Ransomware in Massen bereitgestellt werden, um einen Prozentsatz von Benutzern zu erreichen. Möglicherweise werden auch verstärkt Unternehmen mit einer industriellen IoT-Umgebung mit Ransomware attackiert, um deren Betrieb und Produktion zu stören.

Erpressungsversuche werden vermehrt ins Spiel kommen, sobald die DSGVO im Mai 2018 in Kraft getreten ist. Cyberkriminelle könnten dann insbesondere auf Kundendaten abzielen und die Unternehmen auffordern, sich freizukaufen, anstatt Strafgeldzahlungen von bis zu vier Prozent ihres Jahresumsatzes zu riskieren. Die Unternehmen werden hierbei Lösegeld in Kauf nehmen, das unter den höchstmöglichen GDPR-Bußgeldern liegt. Darüber hinaus ist zu erwarten, dass die DSGVO als eine Social-Engineering-Taktik verwendet wird. Benutzer und Unternehmen können sich gegen die Erpressungsversuche schützen, indem sie Web- und E-Mail-Gateway-Lösungen einsetzen. Neue Lösungen mit Machine Learning, Verhaltensüberwachung und Abschirmung schützen insbesondere vor Ransomware, bei der keine schädlichen Anhänge oder Binärdateien zu erkennen sind.

IoT-Geräte bieten Cyberkriminellen neue Angriffsmöglichkeiten. Die Denial-of-Service-Angriffe (DDoS) wie »Mirai« und »Persirai« auf diverse IoT-Geräte haben die Diskussion darüber entfacht, wie anfällig solche Geräte für Cyberangriffe sind. Kürzlich wurde das auf Mirai-Code basierende IoT-Botnet »Reaper« entdeckt, das mit dem Internet verbundene Geräte kompromittieren kann. Trend Micro geht davon aus, dass Cyberkriminelle neben DDoS-Angriffen auch IoT-Geräte für die Erstellung von Proxys nutzen werden, um ihren Standort und Webverkehr zu verschleiern. Ein Netzwerk anonymisierter Geräte, die nicht mehr mit Standard-Anmeldeinformationen arbeiten und keine Protokolle besitzen, können Cyberkriminelle als Ausgangspunkt für ihre Aktivitäten in einem kompromittierten Netzwerk nutzen.

Künftig werden immer mehr IoT-Schwachstellen auftauchen, da die meisten Hersteller unsichere Geräte auf den Markt gebracht haben. Dieses Risiko wird dadurch verstärkt, dass das Patchen von IoT-Geräten nicht so einfach ist wie das von Computern. Bereits ein einziges unsicheres Gerät reicht aus, um ein Zugangspunkt zum zentralen Netzwerk zu erhalten. Wie der »Krack«-Angriff gezeigt hat, können auch drahtlose Verbindungen die Sicherheitslücken vergrößern. Diese Anfälligkeit betrifft die Mehrzahl der Geräte, die eine Verbindung mit dem WPA2-Protokoll herstellen, was wiederum auch Fragen der Sicherheit der 5G-Technologie aufwirft.

Business E-Mail Compromise verursacht Milliardenverluste. Nach Angaben des Federal Bureau of Investigation (FBI) wurden Vorfälle mit Business E-Mail Compromise (BEC) in mehr als hundert Ländern gemeldet. Zwischen Januar 2015 und Dezember 2016 sind solche Betrugsfälle um 2.370 Prozent gestiegen. Dies ist nicht überraschend, da solche Betrugsversuche schnell sind, wenig Know-how erfordern und je nach Ziel große Gewinne versprechen. Die dadurch entstandenen Schäden liegen bei fünf Milliarden US-Dollar. In diesem Jahr werden Vorfälle mit BEC stark ansteigen, was zu einem prognostizierten Schaden von mehr als neun Milliarden US-Dollar führen könnte. Zugleich wird aber auch das Bewusstsein gegenüber dieser neuen Bedrohung zunehmen, was zu einer besseren Identifizierung dieser Betrugsversuche führen wird. Auffallend ist, dass Cyberkriminelle hierfür vor allem Phishing-PDFs und Webseiten nutzen, die kostengünstiger sind als Keylogger mit diversen Verschlüsselungsdiensten.

Eine weitere finanzielle Bedrohung für Unternehmen stellt Business Process Compromise dar. Damit können Cyberkriminelle in die interne Organisation eindringen, zum Beispiel in die Finanzabteilung, mit dem Ziel, interne Prozesse so zu verändern, möglicherweise über Sicherheitslücken in der Lieferkette, sodass dem Unternehmen Schaden zugefügt wird. Allerdings erfordert diese Angriffsmethode eine langfristige Planung und viel Arbeit und ist daher weniger beliebt als das viel einfacher umsetzbare Business E-Mail Compromise.

Mithilfe von sogenannten Do-it-yourself-Kits lässt sich automatisiertes Social-Media-Spamming durchführen. Hierbei kann sogar die Suchmaschinenoptimierung (SEO) an Social Media Optimization (SMO) angepasst werden, um den Web Traffic für verschiedene Plattformen bereitzustellen. Dies reicht von E-Mails an Ministerien bis hin zur Verwendung von bestimmten Dokumenten, um Behörden zu diskreditieren. Auch Unternehmen können durch falsche Informationen in ein schlechtes Licht gerückt werden und ihren Ruf schädigen.

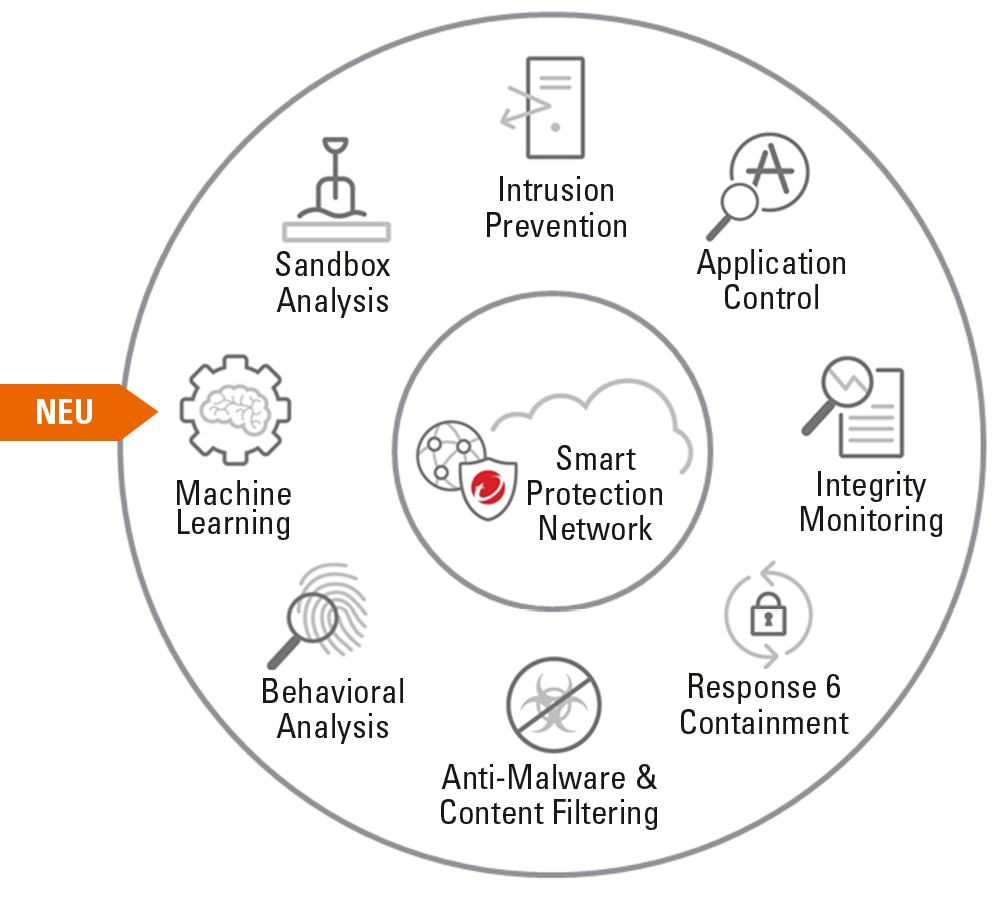

Die Smart Protection Network bildet das Kernelement für den Xgen-Ansatz von Trend Micro. (Quelle: Trend Micro)

Machine Learning und Blockchain als neue Angriffstechniken. Maschinelles Lernen wird zukünftig zu einer Schlüsselkomponente von Sicherheitslösungen werden, denn es bietet viel Potenzial für genauere und zielgerichtetere Entscheidungen. Allerdings stellt sich die Frage, ob sich maschinelles Lernen (ML) durch Malware überlisten lässt. Laut Trend Micro verwendet beispielsweise die Ransomware »Cerber« einen Loader, den bestimmte ML-Lösungen nicht erkennen können, weil die Malware so verpackt ist, dass sie nicht bösartig aussieht. Dies ist besonders problematisch für Software, die maschinelles Lernen vor der Ausführung verwendet, wie im Fall der Ransomware »Uiwix«, einem Nachahmer von WannaCry, die keine Datei enthielt und daher durch ein maschinelles Lernsystem nicht erkannt und blockiert werden konnte.

Während Forscher bereits die Möglichkeiten des maschinellen Lernens bei der Überwachung des Datenverkehrs und der Identifizierung möglicher Zero-Day-Exploits untersuchen, ist davon auszugehen, dass Cyberkriminelle die gleiche Fähigkeit nutzen werden, um Zero-Day-Exploits selbst ausfindig zu machen. Außerdem ist es möglich, ML-Systeme zu täuschen, wie zum Beispiel die Manipulation von Verkehrszeichen zeigt, die von autonomen Fahrzeugen unterschiedlich erkannt wurden. Während maschinelles Lernen definitiv dazu beiträgt, den Schutz vor Cyberangriffen zu verbessern, sollte es nicht vollständig die IT-Sicherheitsmechanismen übernehmen. Vielmehr sollte es als zusätzliche Sicherheitsebene genutzt werden, die in eine umfassende Verteidigungsstrategie eingebettet ist, und nicht als eine Art Glaskugel. Ein mehrschichtiger End-to-End-Schutz vom Gateway bis zum Endpunkt kann sowohl bekannte als auch noch unbekannte Sicherheitsbedrohungen bekämpfen.

Eine weitere Technologie, die das Potenzial hat, Unternehmen umzugestalten, ist Blockchain. Sie ist vor allem im Zusammenhang mit digitalen Kryptowährungen und als eine Form von Sicherheit ohne Risiko bekannt geworden. Das hierfür nötige dezentrale Verzeichnissystem wird voraussichtlich in fünf bis zehn Jahren eingeführt sein. Derzeit werden bereits zahlreiche Initiativen auf Blockchain-Basis aufgebaut, von Technologie- und Finanzanbietern bis hin zu Regierungen, mit dem Ziel, vorhandene Geschäftsmodelle zu revolutionieren.

Business-Anwendungen und Plattformen vor Sicherheitslücken schützen. Mit der zunehmenden Verbreitung von Industrie 4.0 und Produktionsprozessen, die miteinander verknüpft und Software-definiert sind, nehmen die Risiken in vielen Bereichen zu. Mit einem digitalen Zwilling, einem virtuellen Replikat oder einer Simulation des realen Produktionsprozesses können Unternehmen ihre Performance verbessern. Allerdings kann das Produktionsnetzwerk während des Transformierens der Prozesse von böswilligen Akteuren infiltriert werden, die darauf abzielen, das System zu manipulieren und Betriebsstörungen oder Schäden zu verursachen.

Die Manipulation des digitalen Zwillings kann Produktionsprozesse legitim erscheinen lassen, auch wenn sie tatsächlich modifiziert wurden. Außerdem besteht die Gefahr, dass Produktionsdaten, die direkt oder indirekt über eine Manufacturing-Execution-Systems-Lösung (MES) an ein SAP- oder anderes ERP-System übergeben werden, kompromittiert werden. Wenn manipulierte Daten oder ein falscher Befehl an das ERP-System gesendet wird, sind Maschinen in der Lage, Prozesse zu sabotieren, indem fehlerhafte Entscheidungen getroffen werden, wie die Lieferung falscher Mengen, unbeabsichtigte Geldüberweisungen oder auch Systemüberlastungen.

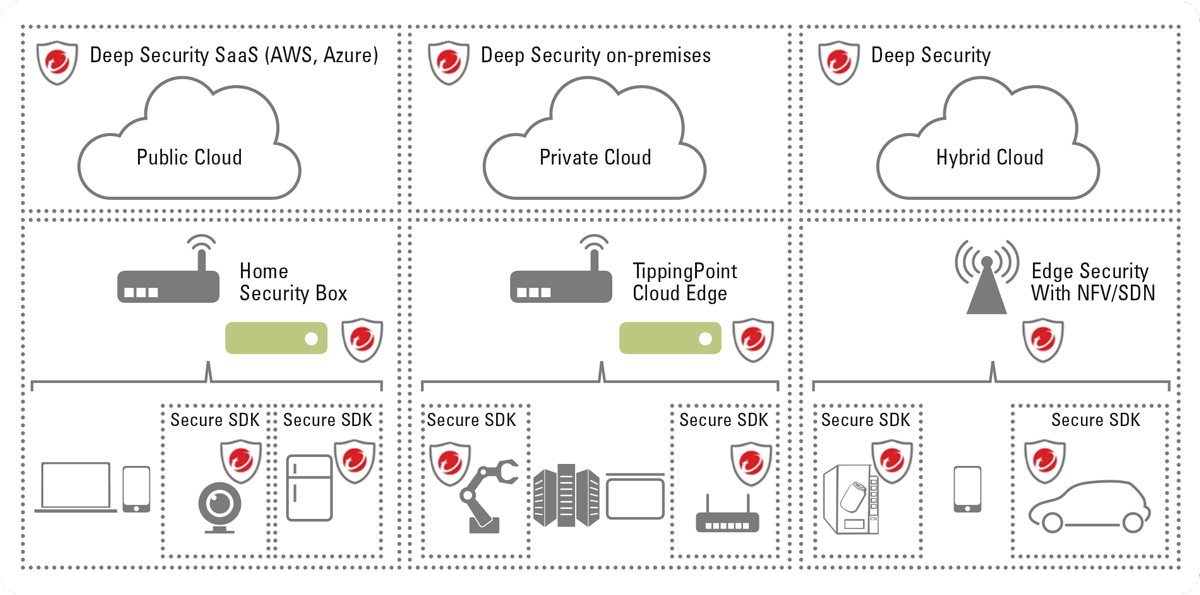

Trend Micro bietet Cloud-basierte Sicherheitslösungen auch für den Einsatz in IoT-Umgebungen. (Quelle:Trend Micro)

Browserbasierte und serverseitige Schwachstellen weiterhin gefährlich. Aber auch bei Adobe- und Microsoft-Plattformen sind weiterhin Sicherheitslücken zu erwarten. Auffallend ist hier die Fokussierung auf browserbasierte und serverseitige Schwachstellen, wie sie seit Jahren bei Browser-Plugins wie Adobe Flash Player, Oracle Java und Microsoft Silverlight bekannt sind.

Trend Micro geht davon, dass Schwachstellen in JavaScript-Engines die aktuellen Browserprogramme bedrohen könnten. Die Angreifer werden sich vor allem auf die Verwendung serverseitiger Sicherheitslücken konzentrieren, um Malware zu verbreiten. Zunehmen wird dabei die Nutzung von Server Message Block (SMB) und Samba-Exploits für die Verbreitung von Ransomware. Entscheidend ist, dass SMB-Schwachstellen sich ohne direkte Interaktion mit dem Benutzer ausnutzen lassen.

Angriffe auf die Produktionsprozesse und ERP-Systeme bedeuten, dass Unternehmen die Sicherheit von damit verbundenen Anwendungen als Priorität betrachten müssen. So sollte der Zugriff auf die Anwendungen verwaltet und überwacht werden, um einen unbefugten Zugriff zu verhindern. Trend Micro empfiehlt Benutzern und Unternehmen, regelmäßig Software-Updates durchzuführen und Patches sofort anzuwenden, sobald diese verfügbar sind. Da aber das sofortige Aufspielen von Updates nicht immer möglich ist, sollte die Absicherung von Schwachstellen direkt in die IT-Systeme integriert werden, sodass Plattformen vor ungepatchten und Zero-Day-Schwachstellen geschützt sind. Mit Netzwerklösungen lassen sich außerdem angeschlossene Geräte vor potenziellen Angreifern durch virtuelles -Patching und proaktive Überwachung des Internetverkehrs schützen.

Stefan Girschner

Illustration: © Andrey_Popov /shutterstock.com

Top-Themen der Digitalwirtschaft 2018: IT-Sicherheit, Cloud Computing und Internet der Dinge

IT-Sicherheit: Sicherheitsbewusstsein allein reicht nicht für sicheres Surfen