In den vergangenen Jahren ist die Zahl von Medienberichten über Cyberattacken mit schwerwiegenden Folgen ständig gestiegen. Groß angelegte, erfolgreiche Angriffe auf Organisationen haben sich zu einem beinahe alltäglichen Phänomen entwickelt. Dafür gibt es viele Gründe – häufig sind unerkannte Schwachstellen in Web-Applikationen, DDOS-Attacken oder einfach unzureichende Sicherheitsrichtlinien und -maßnahmen im Spiel.

Es gilt inzwischen als unbezweifeltes Faktum, dass keine Organisation vor derartigen Vorfällen vollständig sicher ist. Jedes Unternehmen muss damit rechnen, dass irgendwann Hacker in seine Netzwerke eindringen. Dann kommt es darauf an, sie zu stoppen, bevor sie einen bleibenden Schaden anrichten.

Genau dieser Aspekt allerdings verlangt auch nach neuen Methoden und Werkzeugen in der Informationssicherheit. Für die modernen, auf vielen Ebenen vernetzten Arbeitsplätze, die mobile IT und die zunehmende Nutzung von Cloud-Diensten reicht klassische Netzwerk- und Endgerätesicherheit nicht mehr aus. Die Angriffsflächen sind einfach zu groß geworden, um mit herkömmlichen Mitteln ein akzeptables Schutzniveau herzustellen. Aus Sicht der Cyberkriminellen bieten die komplexen Konstrukte mit ihren schlecht gesicherten, aber ständig mit dem Internet verbundenen Geräten und ihren von Security-Konzepten oft nicht einmal erfassten Cloud-Anwendungen geradezu traumhafte Ausgangsbedingungen für ihre Aktivitäten.

Traditionelle IT-Sicherheitsstrategien stellen die Prävention in den Mittelpunkt. Sie wollen erreichen, dass Angriffe gar nicht erst stattfinden können. Natürlich behält dieser Ansatz seinen Wert, aber den ausgefuchsten und hochmotivierten Akteuren hinter den eingangs beschriebenen gezielten Attacken gelingt es inzwischen immer wieder, auf unvorhergesehen Weise die Perimetersicherheit ihrer Opfer zu durchbrechen. Sie gehen kreativ und geduldig vor und bleiben auch dann, wenn sie schon längst in eine IT-Umgebung eingedrungen sind, oft für lange Zeit unentdeckt.

Wie man KI implementiert. Ein großes Problem für die heutige Informationssicherheit liegt darin, dass die Cyberkriminellen bei der Umsetzung ihrer Angriffsstrategien immer stärker und erfolgreicher auf Automatisierung setzen, während die Organisationen auf diesem Sektor weit hinterherhinken – sie versuchen noch immer, die Gegenwehr manuell zu bewältigen.

Künstliche Intelligenz (KI) bietet die Möglichkeit, dem strategischen Vorteil in dem sich die Angreifer derzeit befinden, effektiv etwas Wirksames entgegenzusetzen. Sie verschafft Unternehmen eine Chance, Angriffe bereits ganz zu Beginn zu erkennen und ihren wahrscheinlichen Verlauf quasi vorwegzunehmen, noch bevor sie richtig in Gang kommen. Je komplexer und ausgetüftelter die Angriffsszenarien werden, desto wichtiger wird die Rolle der KI als Gegengewicht.

Der Versuch, laufende Angriffe manuell abzuwehren, bedeutet für Unternehmen allein wegen der schieren Menge an Daten von unterschiedlichsten Security-Sensoren, die permanent und unverzüglich analysiert werden müssen, einen echten, kräftezehrenden Kampf. Die zunehmende Komplexität der IT-Infrastrukturen verschärft die Situation dabei immer weiter. Nur Werkzeuge, die die Arbeitsschritte der Security-Analyse und der Gegenwehr wenigstens teilweise automatisieren, können die Kräfteverteilung wieder zugunsten der Security-Teams verschieben.

Dazu ein Beispiel: KI kann dazu eingesetzt werden, die Muster »normalen« Verhaltens in einem Netzwerk zu erfassen, um anschließend automatisch abweichendes und damit verdächtiges Verhalten zu erkennen. Solche Anomalien sind ein guter Grund, eine Bedrohung oder eine Verletzung der Informationssicherheit zu vermuten und deshalb einen Alarm abzusetzen. Ein anderes Exempel liefert Malware, die sich in einer Organisations-Infrastruktur nach der Infektion so schnell ausbreitet und mit ihrem Zerstörungswerk beginnt, dass menschliche Beobachter dem Geschehen kaum folgen können und mit den Mechanismen einer manuell gesteuerten »Response« kaum eine Chance haben, den Angriff noch zu stoppen, bevor Schaden entsteht. Hier helfen sowohl die Unermüdlichkeit, mit der KI selbst komplexestes Kommunikationsverhalten im Netz beobachtet, als auch die Geschwindigkeit, mit der sie verdächtiges Verhalten an den richtigen Stellen melden kann. Nimmt man die automatisierte Einleitung einfacher Response-Vorgänge noch hinzu, lassen sich der Einflussbereich und damit die Auswirkungen einer Attacke oft noch erstaunlich gut eingrenzen.

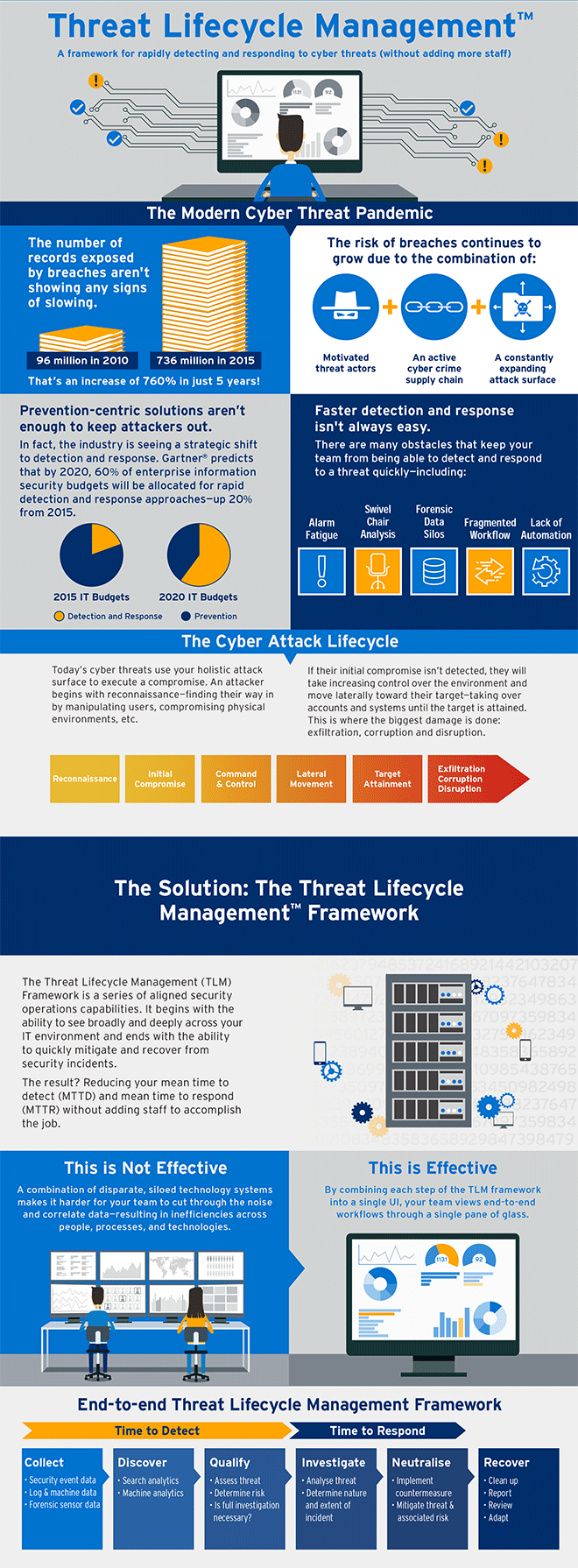

Threat Lifecycle Management. Extrem hilfreich und für die erfolgreiche Abwehr bestimmter Attacken unerlässlich ist es außerdem, einen sogenannten End-to-End-Threat-Life-cycle-Management-Prozess (TLM) zu implementieren und dafür zu sorgen, dass die Security-Teams Einblicke in jede einzelne Phase eines Angriffsgeschehens bekommen. Wenn ein Hacker eine Organisation aufs Korn nimmt, läuft eine Reihe aufeinanderfolgender Handlungsschritte ab, die mit der ersten Infiltration beginnt und mit dem eigentlichen Ziel – etwa einem Datendiebstahl oder einer Sabotage – endet. Moderne Cybersecurity verlangt es, die mittlere Zeit bis zur Aufdeckung einer laufenden Attacke (Mean Time to Detect, MTTD) und die mittlere Zeit bis zum Start der Gegenwehr (Mean Time to Respond, MTTR) so weit zu verkürzen, dass der Angriff gleich zu Beginn stecken bleibt und dass nennenswerte Folgeschäden gar nicht erst entstehen. Dazu braucht es intelligente Mechanismen, die Anomalien und andere Zeichen für schädliche Aktionen binnen kürzester Frist erkennen, dann treffend je nach Risiko priorisieren und so weit wie möglich auch neutralisieren.

Für die erfolgreiche und zeitnahe Abwehr bestimmter Attacken ist es ratsam, einen End-to-End-Threat-Lifecycle-Management-Prozess (TLM) zu implementieren und dafür zu sorgen, dass die Security-Teams Einblicke in jede einzelne Phase eines Angriffsgeschehens bekommen.

Höhere Compliance mit KI. Die EU-Datenschutzgrundverordnung (EU-DSGVO) ist ein weiterer Grund, über den Einsatz von KI in der Informationssicherheit nachzudenken. Die neuen Datenschutzvorgaben werden ab Mai 2018 Unternehmen abverlangen, relevante Datenschutzverletzungen binnen 72 Stunden bei den zuständigen Stellen zu melden – geschieht dies nicht, wird eine Strafe bis zu vier Prozent des Gesamtumsatzes fällig. Ohne die Hilfe intelligenter Tools können die Security- und Datenschutz-Teams der meisten Unternehmen jene Unmengen an Daten, die auf einen komplexen Angriff hindeuten, aber gar nicht sichten und bewerten und dann noch festlegen, was berichtet werden muss und was nicht. KI kann diese Vorgänge so weit beschleunigen, dass Compliance-Verletzungen aus purer Zeitnot unwahrscheinlicher werden.

So sehr aber nun KI die Zukunft der Cybersecurity darstellen mag – Unternehmen sollten wissen, dass sie kein Allheilmittel ist. Man darf nicht erwarten, dass zentrale KI-Komponenten wie Verhaltensanalyse (User and Entity Behaviour Analytics, UEBA), maschinelles Lernen, Forensik und moderne Security-Analytics bereits vollwertige KI »sind«. Die Komponenten müssen zu intelligenten Prozessen zusammengefasst, teilweise trainiert und hoch skalierbar ausgelegt werden, und sie müssen mit aussagekräftigen Kontext-Informationen versorgt und an leistungsfähige Reporting-Ketten angebunden sein. Nur dann bieten sie einen umfassenden Sicherheitsgewinn über alle Umgebungen hinweg, vom lokalen Netz bis hin zur Cloud.

Ross Brewer,

Ross Brewer,

Vice President and

Managing Director,

LogRhythm

Illustration: © Wallnarez /shutterstock.com

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Maschinelles Lernen und künstliche Intelligenz werden die Cloud-Sicherheit verbessern

Maschinelles Lernen zum Schutz vor Insider-Bedrohungen nutzen

Studie deckt stiefmütterliche Behandlung der IT-Sicherheit auf

In zwei von fünf Unternehmen werden Sicherheitsvorfälle vertuscht

Künstliche Intelligenz wird bis 2020 in fast jedem neuen Softwareprodukt vorkommen

Künstliche Intelligenz verändert Wirtschaft und Gesellschaft

In zwei von fünf Unternehmen werden Sicherheitsvorfälle vertuscht

Der ROI ist die größte Herausforderung der IoT-Branche – noch vor der Sicherheit

IoT: Softwarequalität ist der Schlüssel zur Sicherheit im Internet der Dinge

Nur knapp die Hälfte der Unternehmen schult Mitarbeiter regelmäßig zur IT-Sicherheit