Als alleinige Authentifizierungsmethode sind Passwörter nicht mehr zeitgemäß. Je komplexer Passwörter werden, desto aufwendiger sind sie zu verwalten. Bei der biometrischen Authentifizierung zeichnen sich eine immer größere Interoperabilität, offene Standards und wachsende Benutzerfreundlichkeit ab.

Irgendwann ist es soweit. Dann ist das Passwort oder die diversen Abwandlungen, die wir zehn, zwanzig, dreißig, vierzig Mal verwendet haben, am Ende. Entweder, weil das unvermeidliche in Form einer E-Mail-Benachrichtigung von Yahoo, Twitter oder einen beliebigen anderen Online-Dienst eingetreten ist: Lapidar werden wir davon in Kenntnis gesetzt, dass das von uns verwendete Passwort vermutlich kompromittiert wurde und dringend aktualisiert werden sollte. Oder weil bereits verdächtige Aktivitäten in den einschlägigen Social-Media-Konten beobachtet wurden.

Dabei bleibt es nicht. Man kann davon ausgehen, dass Passwörter nicht nur einmal, sondern gleich an mehreren Stellen, vielleicht sogar bei Unternehmenskonten verwendet worden sind. Und das hat eine Reihe von Folgen. Bei 81 Prozent aller Datenschutzverletzungen spielen schwache Passwörter, nicht geänderte Standard-Passwörter oder gestohlene Passwörter eine Rolle. Das ist dem jüngsten Verizon Data Breach Investigations Report zu entnehmen. Ist eines der genutzten Passwörter kompromittiert, betrifft das potenziell alle Konten, bei denen ein Benutzer das identische Passwort oder eine zumindest ähnliche Phrase benutzt hat. Hacker verfügen über ausreichende Ressourcen, und Passwörter zu erraten ist mit ein bisschen Rechnerleistung und den entsprechenden Algorithmen vergleichsweise einfach. Das erfolgreiche Erraten wiederum ebnet den Weg für eine Bruteforce-Attacke. Damit wird eine Frage immer drängender: Sind Passwörter heutzutage überhaupt noch die richtige Methode und wenn ja, wie können wir dafür sorgen, dass Firmen sie klüger einsetzen als bisher?

Die Evolution der Authentifizierung. Ihrer Essenz nach sind Passwörter die simpelste Form der Authentifizierung. Als Gesellschaft haben wir die Idee der »geheimen« Wörter oder Ausdrücke inzwischen so weit kultiviert, dass ein Benutzer heute durchschnittlich 27 unterschiedliche Online-Logins verwendet. Eine Zahl, die sich beliebig steigern lässt. Es gibt durchaus Nutzer, bei denen die Zahl der verwendeten Passwörter in die Hunderte geht. Da verwundert es kaum, was die Analysten von der Gartner Group herausgefunden haben. Nämlich, dass 20 bis 50 Prozent aller Helpdesk-Anrufe das Zurücksetzen eines Passworts betreffen. Das ist nicht nur aufwendig, es kostet auch. Laut Forrester Benchmark Your Employee Password Policies and Practices Report kostet jeder einzelne dieser Anrufe rund 50 britische Pfund (umgerechnet etwas über 57 Euro).

Das hat eine ganze Industrie dazu gebracht weltweit über 6 Milliarden britische Pfund (umgerechnet etwa 6,8 Milliarden Euro) zu investieren. Und zwar in Self-Service-Portale über die der Nutzer seine Passwörter selbst aktualisieren kann, in starke Authentifizierung und in spezielle ID-Systeme für Behörden. Trotzdem steigen Risiken und Kosten weiter. Entwickler aus Industrie und Technologie versuchen seitdem des Problems mit Passwort-Wallets, SMS-Tokens, QR-Codes und sogar mit Software-Token Herr zu werden. Nur haben diese Bemühungen nicht gerade dazu beigetragen, die Authentifizierung benutzerfreundlicher zu machen. Die dafür zusätzlich notwendigen Schritte frustrieren Geschäftskunden und Endanwender gleichermaßen.

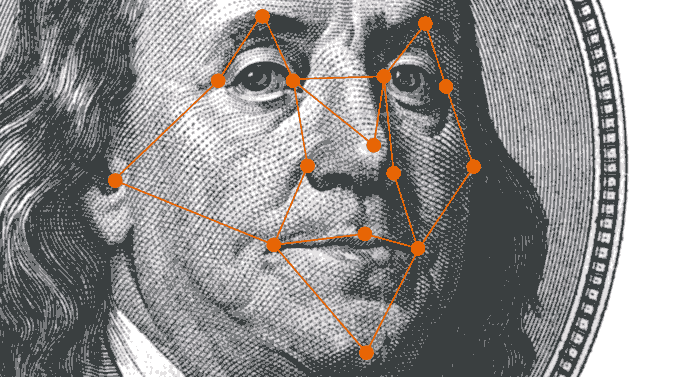

Mobile Technologien gehen was die Authentifizierung anbelangt voran. So ist es inzwischen möglich, das Smartphone mittels Fingerabdruck oder Gesichtserkennung zu entsperren. Auch wenn beide Methoden isoliert betrachtet nicht die stärkste Form der Authentifizierung bieten, haben sie doch unschlagbare Vorteile. Biometrische Methoden sind besonders bequem und man authentifiziert sich mit etwas, das man sozusagen immer dabei hat.

Die Vorteile potenzieren sich exponentiell, wenn man das Risiko vergleicht, Opfer eines erfolgreichen Hackerangriffs zu werden. Ein vierstelliger Code kann mit einer Chance von 1:10.000 geknackt werden, bei einem Fingerabdruck stehen die Chancen mit 1:50.000 für einen Hacker schon deutlich schlechter und erst recht bei der Gesichtserkennung mit einer Chance von 1:1.000.000. Die Herausforderung besteht nun darin derart anwenderfreundliche und vergleichsweise sichere Methoden wie biometrische Authentifizierung soweit marktfähig zu machen, dass sie im Geschäftsalltag die Regel und nicht die Ausnahme sind.

Am Wendepunkt. Biometrische Methoden werden zunehmend akzeptiert. Das bringt uns für Hardware und Software gleichermaßen an einen Wendepunkt. Ein Beispiel dafür ist Apples »Secure Enclave« (das bis dato nur in einer älteren Version geknackt werden konnte). Es handelt sich dabei um einen speziell gesicherten Bereich im A11, dem Speicherort der biometrischen Daten. Secure Enclave startet separat vom Rest des Gerätes und nutzt einen eigenen Mikrokernel. Dieser Kernel ist weder über das Betriebssystem des Gerätes noch über irgendein anderes Programm erreichbar. Hier sind nach der weltweit anerkannten Elliptic Curve Cryptographie (ECC) 256 Bit lange private Schlüssel gespeichert, die für jedes Gerät einzigartig sind. Die Schlüssel werden weder in der Cloud abgelegt noch sind sie für das primäre Betriebssystem des Gerätes direkt ersichtlich. Stattdessen stellt das System eine Anfrage an Secure Enclave um die betreffenden Informationen mittels der privaten Schlüssel zu entschlüsseln.

Diese als »Security by separation« bekannte Methode wird unter anderem von der FIDO Alliance befürwortet [1]. Sie veröffentlicht technische Spezifikationen, die entwickelt wurden um mobile Anwendungen und Webdienste vor Phishing-Angriffen und Man-in-the-Middle-Attacken zu schützen. Das ist insbesondere für Finanzdienstleister und Telekommunikationsunternehmen wichtig, die sich mit wachsenden Kundenansprüchen ebenso auseinandersetzen müssen wie mit neuen Regularien. Seit Ende 2017 hat die FIDO Alliance eine europäische Arbeitsgruppe etabliert. Sie soll dazu beitragen, dass auch in Europa die FIDO-Authentifizierungsstandards schneller umgesetzt werden.

Brett McDowell, Executive Director der FIDO Alliance kommentiert das so: »Unsere europäische Arbeitsgruppe wurde nicht zuletzt aufgrund der steigenden Marktnachfrage nach besseren Authentifizierungslösungen ins Leben gerufen. Die sich verändernden regulativen Vorgaben der EU sind hierfür ein maßgeblicher Grund. Alle Unternehmen müssen sich derzeit mit neuen Compliance-Anforderungen auseinandersetzen und sicherstellen, dass sie in Sachen Sicherheit und Benutzerfreundlichkeit in den internationalen Märkten mithalten können. Unsere neue regionale Gruppe soll dazu beitragen, diese Akteure für die anstehenden Aufgaben zu sensibilisieren und ihnen zu zeigen, wie FIDO-Standards die Einhaltung der Vorschriften erleichtern können.«

Ein Beispiel, das auch in anderen Branchen und Industriezweigen Schule machen sollte. Tatsächlich prognostiziert die Gartner Group, dass bereits im Jahr 2022 rund 70 Prozent aller Unternehmen biometrische Methoden mit anderer Analytik für eine Vielzahl unterschiedlicher Anwendungsbereiche kombinieren werden entweder über mobile Push-Modi oder über eingebettete Public-Key-Anmeldeinformationen. Das wäre ein ziemlicher Kontrast zum derzeitigen Stand. Im Moment ist die Zahl derer, die so authentifizieren, eher vernachlässigbar.

Fazit. Passwörter haben allmählich ihre Halbwertzeit erreicht. Als alleinige Authentifizierungsmethode in der Wirtschaft sind sie einfach nicht mehr zeitgemäß. Wer will sich schon damit befassen immer komplexere Passwörter regelmäßig zu aktualisieren. Und je komplexer Passwörter werden, desto aufwendiger sind sie auch zu verwalten. Natürlich wird es bei dieser Entwicklung einen Long Tail geben, ganz ähnlich wie wir es bei Mainframes erlebt haben und zum Teil sogar jetzt noch erleben. Es gibt aber Faktoren, die Authentifizierung stärken. Das sind eine immer größere Interoperabilität, offene Standards bei der biometrischen Authentifizierung und Sicherheitsanforderungen, um die wachsenden Bedenken der Nutzer in Sachen Privatsphäre zu adressieren. Der größte Gewinn aber liegt in der Benutzerfreundlichkeit. Denn genau die ist ja nicht selten das größte Hemmnis in Sachen IT-Sicherheit.

Jackson Shaw,

Jackson Shaw,

Senior Director of

Product Management

bei One Identity

www.oneidentity.com

[1] www.fidoalliance.org