»Wer einmal lügt, dem glaubt man nicht, und wenn er auch die Wahrheit spricht!« Dieses alte Sprichwort bekommt in der IT-Sicherheit eine ganz neue Wendung, da ständig vermeintliche Alarme aus Sicherheitssystemen auf Administratoren einprasseln und diese dann irgendwann ignoriert oder ausgeschaltet werden. Wir kennen das alle von Autoalarmen, da springt auch keiner mehr vom Sofa auf.

Diese Erfahrung können heutzutage viele Sicherheitsexperten in den IT-Abteilungen großer Unternehmen bestätigen. Es ist nicht die Lüge als solche, aber der ständige Warnruf – schnell fangen die herbeigeeilten Administratoren an, die sogenannten False-Positives zu ignorieren oder ihnen auf Grund von mangelnder Zeit zu wenig Aufmerksamkeit zukommen zu lassen. Sie sind der übermäßig häufigen Alarme müde geworden – »Alert Fatigue« nennt man das, ein oft unterschätztes Sicherheitsrisiko in Unternehmen.

Zu häufige Security Alerts überfordern die IT-Abteilung. Dieses Phänomen ist im Grunde das andere Extrem zur schlecht gesicherten Unternehmensinfrastruktur und leidige Realität in allen Unternehmen. Versierte Angreifer haben auf zwei Arten Erfolg: entweder, weil Unternehmen sich auf traditionelle Sicherheitslösungen oder gar nicht gepatchte Systeme verlassen haben. Es gibt hier auch heute noch zu viele Unternehmen, die denken, mit einer Firewall und einem Virenscanner sei alles in bester Ordnung. Oft haben Angreifer jedoch Erfolg, weil Unternehmen zwar Sicherheitslösungen im Einsatz hatten, diese aber so häufig auf mögliche Bedrohungen anschlagen, dass die IT-Abteilung nicht hinterherkommt, alle Alarmfälle zu überprüfen.

Der zweite Fall wird dabei schnell zu einem größeren Problem für die Sicherheitsverantwortlichen in Unternehmen. Schließlich ist es deutlich einfacher, nachdem man von einem schweren Angriff getroffen wurde, dem Management zu sagen »Unsere Sicherheitsinfrastruktur ist nicht auf dem neuesten Stand!« anstatt »Wir haben zwar tolle Sicherheitstechnik, aber konnten uns nicht kümmern…«. Wer in diese Situation kommt, wird es schwer haben, sich in Zukunft behaupten zu können oder das nötige Budget zu bekommen, wenn es um moderne Abwehrtechnik geht. Ganz zu schweigen von dem zusätzlichen Risiko, dass damit auf die IT-Infrastruktur des Unternehmens zukommt – wer zu viel Zeit dafür aufwendet, dem falschen Alert nachzugehen, oder durch die zunehmende Flut an Alerts auch nur einmal den falschen Alarm ignoriert, der öffnet Angreifern damit für einen langen Zeitraum Tür und Tor.

Um das Ganze in die richtige Perspektive zu rücken, hier ein paar Zahlen aus der Praxis, die zeigen, dass dieses Problem keine Seltenheit mehr ist: Gemäß einer Studie der Enterprise Management Associates von Anfang des Jahres erhalten inzwischen vier von fünf Unternehmen über 500 Security Alerts am Tag – es ist aber nur Zeit, um weniger als 1 Prozent davon wirklich zu untersuchen. Die Gründe dafür sind vor allem Alerts, die fälschlicherweise als »kritisch« eingestuft werden und die hohe Zahl an False Positives, also Alerts, für die es keinen tatsächlichen Grund gab. Am Ende kommt es jeden Tag zu weiteren Backlogs, die Zahl der nicht bearbeiteten Alerts steigt stetig an. Insgesamt gaben 79 Prozent aller Befragten an, mit der Zahl und dem Arbeitsaufwand der Security Alerts überfordert zu sein.

Die vielen manuellen Prozessschritte für einen Security Alert – egal ob ein False Positive oder ein tatsächlich »kritischer« Alert – resultieren in einer langen Reaktionszeit.

Vier bis fünf Tage Aufwand – für einen einzigen Alarm. Es wird schnell klar, woher der hohe Arbeitsaufwand kommt, wenn man den typischen Prozess betrachtet, den ein einzelner Security Alert – egal ob ein False Positive oder ein tatsächlich »kritischer« Alert – auslöst: Wenn ein kritischer Alarm beim Sicherheitsteam eingeht, wird dort geprüft, welche Informationen benötigt werden, um die Warnung zu bestätigen und damit zu sehen, ob es sich um einen echten oder falschen Alarm handelt. Meist wird dazu ein Ticket in der IT eröffnet, welche die entsprechenden Log Files zusammensammelt oder das betroffene Endgerät sicherstellt. Dieser Prozess ist oftmals nicht frei von Fehlern und iterativ, es dauert teilweise Tage, bis das Sicherheitsteam die richtigen Daten hat, sie analysieren kann, um endlich festzustellen, ob der Endpunkt tatsächlich kompromittiert ist. Anschließend muss entschieden werden, wie weiter zu verfahren ist; in den meisten Fällen wird der Endpunkt einfach neu aufgesetzt und wertvolle forensische Information zerstört, aus der man für zukünftige Angriffe lernen könnte.

Damit ist der Prozess aber noch nicht am Ende, schließlich müsste herausgefunden werden, ob der Schadcode sich lateral weiterverbreitet und andere Endpunkt infiziert hat. Oft gibt es aber keine zentrale Stelle, um dies herauszufinden, oder man verlässt sich darauf, dass von dort schon auch ein Alert eintreffen wird – der dann wiederum den ganzen Prozess startet. Abschließend muss dann noch dafür gesorgt werden, dass die Bedrohung in Zukunft von Firewall und IPS erkannt wird. Auch dies passiert oft noch manuell. Im besten Fall dauert dieser Prozess vier bis fünf Tage – für einen einzigen Alarm.

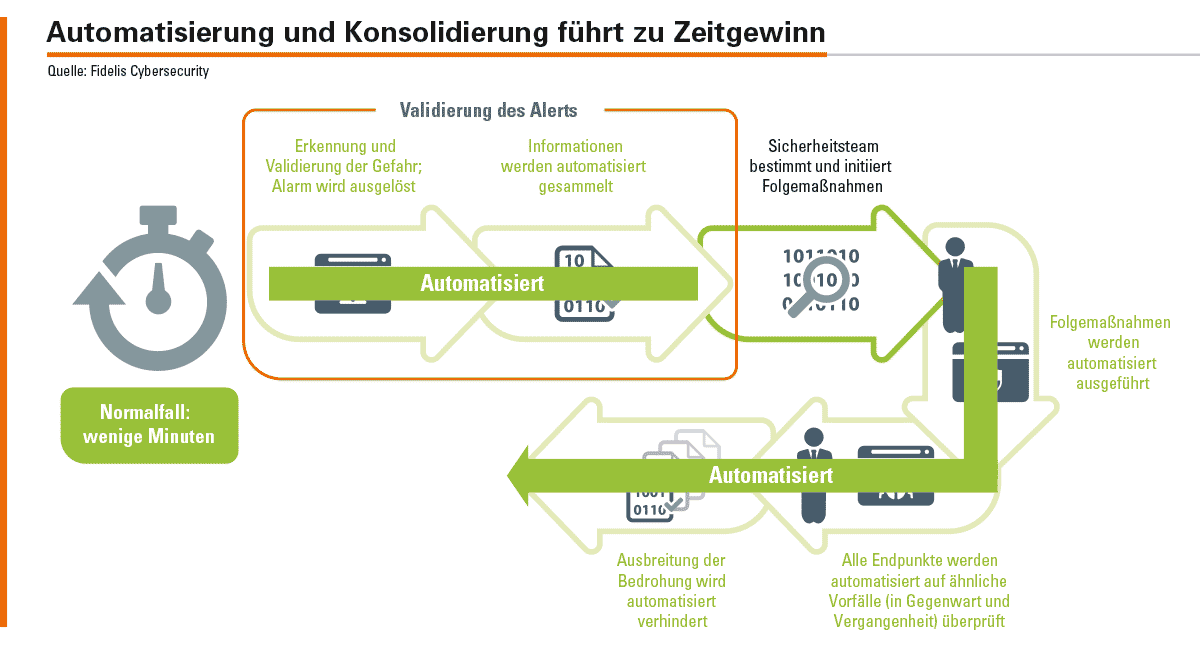

Einzelne Alarme müssen automatisiert zu bestätigten Vorfällen zusammengefasst werden, diesen Vorfällen muss ebenfalls automatisiert der notwendige Kontext aus der Verkehrsanalyse und von den Endpunkten hinzugefügt werden. Danach können weitere Aktionen wie die Isolierung einzelner Endpunkte vom Netz und die Beendigung schadhafter Prozesse angestoßen werden.

Vereinfachung, Konsolidierung und Automatisierung. Dieser Prozess muss vereinfacht und automatisiert werden, wenn man das Problem »Alert Fatigue« vermeiden will. Einzelne Alarme müssen automatisiert zu bestätigten Vorfällen zusammengefasst werden, diesen Vorfällen muss ebenfalls automatisiert der notwendige Kontext aus der Verkehrsanalyse und von den Endpunkten hinzugefügt werden. Danach können weitere Aktionen wie die Isolierung einzelner Endpunkte vom Netz und die Beendigung schadhafter Prozesse angestoßen werden. Hier liegen fundamentale Zeit- und Sicherheitsgewinne für Unternehmen, welche durch Konsolidierung und Automation gehoben werden können.

Traditionelle, meist voneinander abgetrennte Systeme, die eine Menge falscher Warnungen produzieren, welche dann von einem SIEM-System konsolidiert, korreliert und aufbereitet werden sollen, sind die Achillesferse der modernen IT-Sicherheit. Hier muss an der Quelle bereits sichergestellt sein, dass Automation und Konsolidierung eine hochwertige Grundlage für weiteres Reporting liefert und nicht das Reporting als Grundlage für Sicherheit dient.

Es ist also so, dass die eingangs erwähnte Lüge, die falsche Warnung, von vornherein erkannt und aufgedeckt werden muss, damit man der Wahrheit seine Aufmerksamkeit schenken kann. Wenn dies noch automatisiert und hochwertig von statten geht, steigt auch die faktische Sicherheit im Unternehmen wieder an und Alert Fatigue bleibt ein wenig bekanntes Fremdwort.

Oliver Keizers,

Oliver Keizers,

Regional Director DACH bei

Fidelis Cybersecurity

Bild: © bmf-foto.de /shutterstock.com

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Studie deckt stiefmütterliche Behandlung der IT-Sicherheit auf

Cyberangriffe unter falscher Flagge täuschen Opfer und Sicherheitsteams

Blinder Cyber-Passagier: Verbreitung von Malware über legitime Software

Penetrationstests decken IT-Sicherheitslücken rechtzeitig auf

Effiziente Cybersicherheit ist auch eine Big-Data-Herausforderung

7 Trugbilder: Missverständnisse bei der Unternehmenssicherheit mit schlimmen Folgen

Zahl der Cybersicherheits-Warnmeldungen steigt in Deutschland um 53 Prozent