Wir haben uns an dieser Stelle bereits mehrfach mit dem Thema Ransomware beschäftigt. Gerade hat eine Studie des Ponemon Institute unter 3.000 Mitarbeitern und IT-Verantwortlichen in den USA und Europa ergeben, dass 78 % der Befragten fürchten Opfer von Ransomware zu werden beziehungsweise die Erpresser-Software für eine der wichtigsten Cyberbedrohungen halten. Dabei hegen deutsche Unternehmen mit einer Prozentzahl von 83 % deutlich die meisten Befürchtungen. Im europäischen Vergleich liegen die Werte in Frankreich bei 80 % und in UK sogar bei nur 73 %.

Wer aber ist tatsächlich und in welchem Ausmaß von Ransomware betroffen? Das wollte die Allianz für Cybersicherheit [1] im Rahmen einer öffentlichen Online-Umfrage überprüfen. Die Befragung fand im April dieses Jahres statt und wurde anonym durchgeführt. Ausgewertet wurden schließlich 592 bereinigte Datensätze [2].

WER IST BETROFFEN?

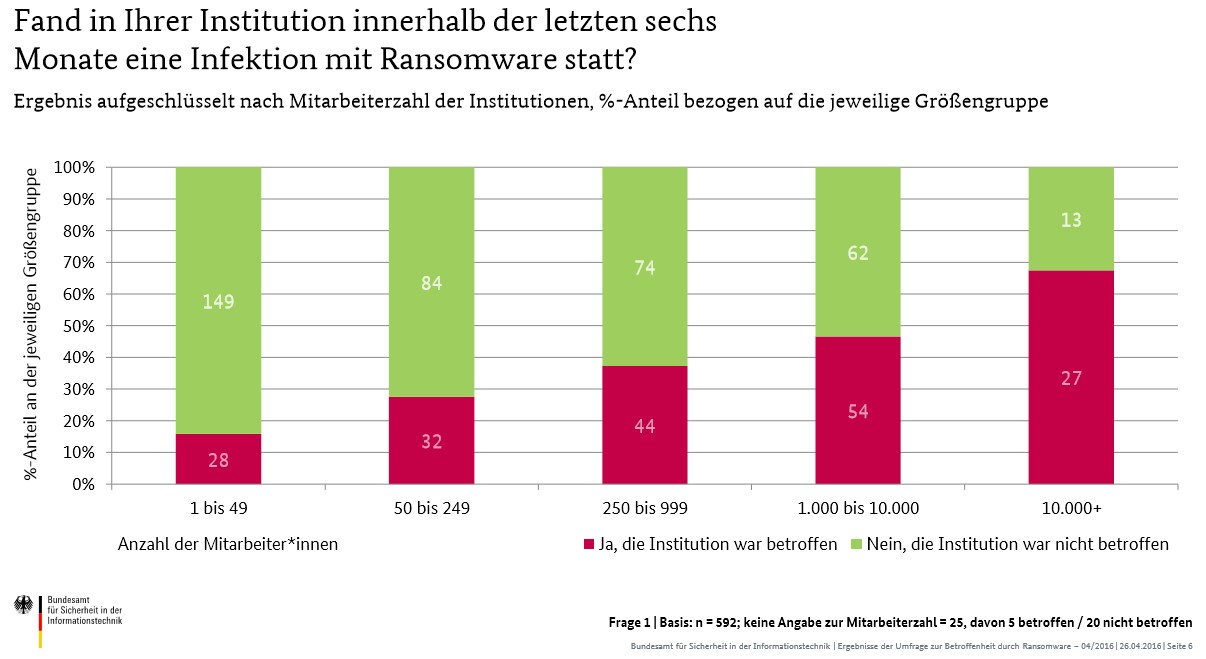

Zwar gaben 68 % Prozent der befragten Institutionen an, innerhalb der letzten sechs Monate nicht von Ransomware betroffen gewesen zu sein. Das übrige Drittel der Befragten war aber nicht nur betroffen, sondern 29 % waren sogar das Ziel von mehr als einer Ransomware-Familie. Ebenso stellte sich heraus, dass Unternehmen aller Größenordnungen Opfer wurden. 54 % der Unternehmen und Institutionen, die es bereits mit Erpresser-Software zu tun bekommen hatten, beschäftigen Mitarbeiter in einer Größenordnung von 1.000 – 10.000, dicht gefolgt allerdings von der typischen Größe eines mittelständischen Unternehmens mit zwischen 250 und 999 Mitarbeitern. Unternehmen dieser Größe waren immerhin noch zu 44 % von Ransomware-Angriffen betroffen (innerhalb der letzten sechs Monate).

UND WOVON…

Die Ergebnisse der Umfrage decken sich an dieser Stelle mit denen anderer Umfragen und Studien des BSI. Deutlich angeführt wird die Statistik wenig überraschend von Locky, einer Variante, die Daten auf lokalen Laufwerken und Netzwerkfreigaben verschlüsselt und gerade in den USA und Deutschland besonders erfolgreich war. 93 % der betroffenen Firmen/Institutionen bekamen es mit diesem Erpressungs-Trojaner zu tun, gefolgt von TeslaCrypt mit 74 %. TeslaCrypt – richtet sich gegen Windows-Versionen inklusive Windows XP, Windows Vista, Windows 7 und Windows 8. TeslaCrypt wurde erstmals im Februar 2015 veröffentlicht sowie CryptoWall mit 24 % und sonstige mit 27 %.

Der wichtigste Angriffsvektor, so er überhaupt bekannt ist sind E-Mail-Anhänge. Sie waren bei der überwiegenden Mehrzahl der Betroffenen verantwortlich dafür, dass die Ransomware es ins System geschafft hat. Mit deutlichem Abstand folgen sogenannte »Driven-by-Angriffe«.

RANSOMWARE – DER STATUS QUO

Derzeit gilt Ransomware weithin als raffinierte Angriffsmethode, gegen die kaum ein Kraut gewachsen ist. Nicht nur hat sie sich als erfolgreiches Geschäftsmodell für Hacker etabliert und die einzelnen Varianten es bereits zu einer gewissen »Markenbekanntheit« gebracht. Darüber hinaus sind professionelle Ransomware-Entwickler ausgesprochen findig und statten bekannte Familien mit immer neuen Features aus. Cerber verfügt nun beispielsweise über DDoS-Funktionen, und Microsoft berichtete von einer neuen Ransomware-Variante, die sich wie ein Computerwurm verbreiten kann. Und selbst Mac-Anwender sind längst nicht mehr auf der sicheren Seite. Die Zeiten, in denen Cyberkriminelle sich ausschließlich auf Windows-Betriebssysteme beschränkten sind seit KeRanger endgültig vorbei.

Das Speichern von Nutzerdaten auf Netzlaufwerken wie Abteilungs-Fileshares oder in Basisverzeichnissen ist seit Jahren ein verbreitetes Paradigma in der IT. Netzlaufwerke ermöglichen es nicht nur Dateien auszutauschen, sondern sie verhindern auch, dass große Datenmengen auf Endgeräten gespeichert werden. Geht ein Laptop verloren oder wird ein Rechner beschädigt und es befinden sich keine wichtigen Informationen auf der lokalen Festplatte, werden die Geschäftsprozesse dadurch kaum beeinträchtigt. Die IT stellt neue Hardware bereit, mappt die Netzlaufwerke des Nutzers und es geht weiter.

Leider sind auf Netzlaufwerken gespeicherte Dateien nicht unbedingt vor Ransomware geschützt, denn das Betriebssystem behandelt gemappte Netzlaufwerke wie lokale Ordner. Einige Ransomware-Varianten wie der bereits erwähnte Erpressungstrojaner Locky verschlüsseln sogar Dateien auf nicht gemappten Netzlaufwerken.

RANSOMWARE – WARUM SIE SO GEFÄHRLICH IST

Im Gegensatz zu anderen Cyberbedrohungen bemerken Nutzer zwar die Attacke, da Ransomware üblicherweise alles andere als heimlich vorgeht. Im Gegenteil kündigt sie sich selbst über ein Popup-Fenster an. Trotzdem stellt sich sofort eine ganze Reihe von Fragen: Welche Nutzer sind infiziert? Was wurde noch verschlüsselt? Wann genau hat der Angriff begonnen? Dass viele Mitarbeiter nicht nur mit vertraulichen Daten zu tun haben, sondern in aller Regel auf wesentlich mehr Daten zugreifen können, als sie brauchen, macht die Sache nicht besser.

Im Wesentlichen gibt es drei Ursachen, die Ransomware so gefährlich machen:

- Nur wenige Firmen überwachen die Aktivitäten ihrer Mitarbeiter auf Fileshares, also auf den großen Datei-Repositories, auf die es neuere Ransomware-Varianten abgesehen haben. Wovon man nichts weiß, das ist kaum in den Griff zu bekommen. Ransomware zu erkennen ohne die Nutzung von Fileshares zu kontrollieren, ist ausgesprochen schwierig.

- Schlimmer noch wirkt sich aus, dass die meisten Nutzer auf weitaus mehr Dateien zugreifen können als sie eigentlich brauchen. Etliche Dateien sind sogar für sämtliche Mitarbeiter freigegeben. Man braucht nicht viel Fantasie, um sich vorzustellen, welche Schäden Ransomware dann anrichtet: Gelangen die Zugangsdaten nur eines einzigen Nutzers in falsche Hände, führt das unter Umständen bereits zur Verschlüsselung riesiger Datenmengen.

- Da die meisten Unternehmen und Institutionen nicht dokumentieren, wer welche Dateien wann ändert (oder verschlüsselt), ist nach einem Ransomware-Angriff ein enormer Aufwand nötig, um sicherzustellen, dass nichts verloren gegangen ist. Häufig müssen ganze Fileshares gelöscht und durch Backups ersetzt werden.

RANSOMWARE – DIE AUSWIRKUNGEN

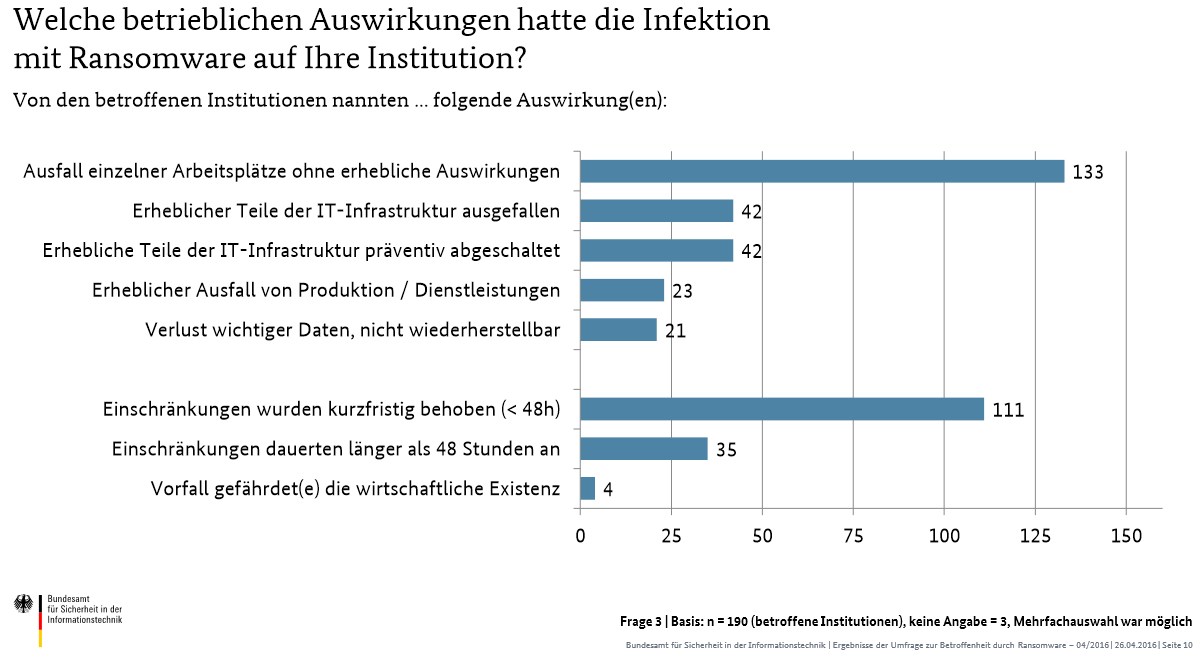

Und auch danach wurde in der Online-Umfrage der Allianz für Cybersicherheit gefragt: Welche betrieblichen Auswirkungen hatte die Infektion mit Ransomware?

Zwar gaben nur 4 % an, dass ein Worse-Case-Szenario eingetreten ist und der Vorfall die wirtschaftliche Existenz des betroffenen Unternehmens gefährdet hat. Mit verschiedenen Folgen hatten aber praktisch alle Betroffenen zu kämpfen. Etliche mussten beispielsweise erhebliche Teile der IT-Infrastruktur präventiv abschalten oder die Systeme sind sogar ausgefallen, es kam zu Ausfällen innerhalb der Produktion oder des Dienstleistungsangebotes, wichtige Daten gingen verloren oder konnten nicht mehr wiederhergestellt werden und bei immerhin gut einem Drittel der Betroffenen dauerte der Angriff länger als 48 Stunden.

Verglichen mit neueren Untersuchungen beispielsweise Erhebungen in UK, haben die Befragten allerdings zu mehr als 95 % das geforderte Lösegeld nicht gezahlt. Die wenigen, die es taten, deren Daten wurden tatsächlich entschlüsselt. Strafrechtliche Konsequenzen hatten die Hacker bei alledem nur selten zu befürchten, denn nur wenige Betroffene haben Strafanzeige gestellt. Lediglich 18 % wählten diesen Weg, 80 % ließen den Vorfall auf sich beruhen.

RANSOMWARE – DIE KONSEQUENZEN

Die erfolgreichen Ransomware-Angriffe bleiben nicht folgenlos, und die Mehrzahl der Opfer (60 %) geht davon aus, dass sich die Bedrohungslage durch die Erpresser-Software verschärft hat, und der Umgang mit Malware gehört für viele schon zum Tagesgeschäft.

Dabei gibt es eine Reihe von Strategien, die helfen, die Auswirkungen von Ransomware in Grenzen zu halten. Unter den Betroffenen der aktuellen Umfrage der Allianz für Cybersicherheit ist eine überwältigende Mehrheit sofort dazu übergegangen, die Mitarbeiter stärker und konsequenter zum Thema Ransomware zu sensibilisieren. Aber auch technisch wurde investiert beispielsweise in Filterlösungen an Netzübergängen. Eine Methode, die erwiesenermaßen ihre Grenzen hat, wenn die Bedrohung von Insidern ausgeht oder Insider-Konten von einem Hacker gekapert werden konnten. Deren Aktivitäten sind dann nicht mehr ganz so leicht aufzudecken, denn sie sehen aus wie die eines legitimen Nutzers.

Über diese Maßnahmen hinaus gibt es drei grundlegende Methoden, die dazu beitragen die negativen Folgen einer Ransomware-Infektion zu minimieren:

- Das beste Mittel gegen Ransomware ist es, sämtliche Dateiaktivitäten der Nutzer zu überwachen und zu analysieren. Man kann Ransomware und andere Insider-Bedrohungen beispielsweise daran erkennen, dass erhebliche Änderungen im Dateisystem vorgenommen und große Datenmengen gelöscht werden. Abhilfe schafft es, die Systemprotokolle der Dateien sorgfältig zu überprüfen und eine Überwachungslösung so zu konfigurieren, dass sie auffällige Vorgänge zwingend meldet. So weiß man, wenn Dateien erstellt, verschlüsselt oder gelöscht werden.

- Was hilft gegen Ransomware, vor der nicht einmal Sicherheitstools für Endgeräte schützen? Die Analyse des Benutzerverhaltens. Dabei wird das normale Verhalten von Benutzern, also ihre üblichen Aktivitäten und Zugriffsmuster, mit den potenziell abweichenden Aktivitäten eines Angreifers verglichen, der die Zugangsdaten eines Mitarbeiters gestohlen hat. Um ein Profil mit den typischen Verhaltensweisen jedes Benutzers zu erstellen, wird das als normal definierte Verhalten überwacht und sämtliche Aktionen protokolliert. So lassen sich ungewöhnliche, anomale Verhaltensweisen schneller als solche erkennen.

- Das Prinzip der minimalen Rechtevergabe ist eine sehr wirksame Methode, Risiken zügig zu reduzieren, indem man unnötige globale Berechtigungsgruppen aus den Zugriffssteuerungslisten entfernt. Verwendet man Gruppen wie »Jeder/Alle« oder »Domänenbenutzer« für Datencontainer (wie Ordner und SharePoint-Sites) werden ganze Hierarchien für sämtliche Nutzer in einem Unternehmen freigegeben. Entfernt man solche Gruppen und vergibt nur die notwendigen Zugriffsrechte, macht man es Angreifern deutlich schwerer alle Dateien zu verschlüsseln.

David Lin, Varonis, https://blog.varonis.de/?s=Ransomware

[1] https://www.allianz-fuer-cybersicherheit.de/ACS/DE/Home/startseite.html

[2] https://www.allianz-fuer-cybersicherheit.de/ACS/DE/_/downloads/ransomware-umfrage-2016-04.html;jsessionid=3C5E15E4A641B8EA2D2F72EAE7FBA655.2_cid369#download=1

Fast 40 Prozent der Unternehmen waren Opfer von Ransomware-Attacken

Ransomware ist kein »Malware-Problem«, sondern kriminelles Business