Alle 40 Sekunden weltweit ein Ransomware-Angriff auf Unternehmen.

Ob Locky, Petya oder Teslacrypt – Ransomware beziehungsweise Cybererpressung war in diesem Jahr eine der größten Cyberbedrohungen für Heimanwender und Unternehmen.

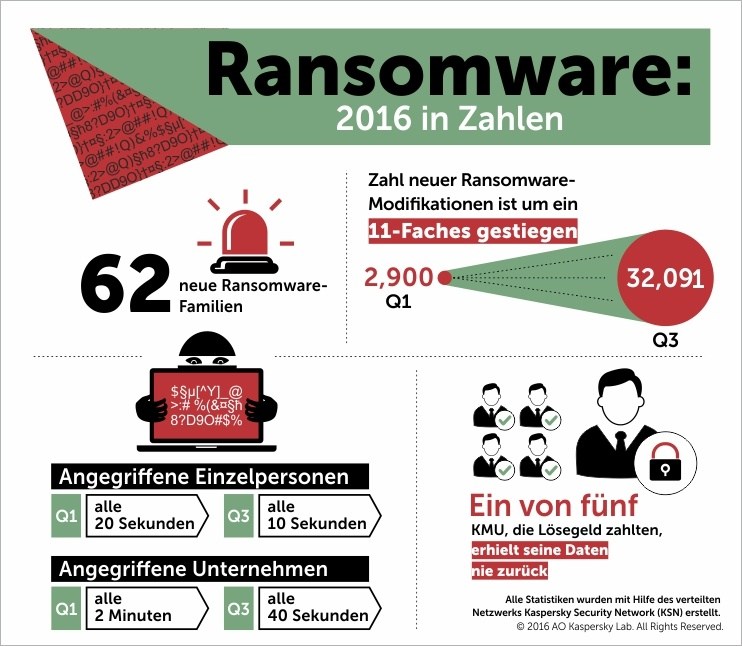

Gemäß einer detaillierten Analyse im Rahmen des Kaspersky Security Bulletin [1] stiegen Ransomware-Attacken auf Unternehmen im Jahr 2016 um das Dreifache an. Während im Januar 2016 noch jede zweite Minute ein Ransomware-Angriff weltweit gegen ein Unternehmen stattfand, waren es im Oktober 2016 bereits alle 40 Sekunden. Heimanwender werden noch stärker von Ransomware belästigt, mit einer Ransomware-Angriffsrate von zehn Sekunden im Oktober 2016. Insgesamt entdeckten die Experten alleine in diesem Jahr 62 neue Ransomware-Schädlingsfamilien.

Auch scheinen Ransomware-as-a-Service-Geschäftsmodelle bei Cyberkriminellen, denen es selbst an Fähigkeiten, Ressourcen oder Eigenentwicklungen fehlt, beliebter zu werden. Das Schema:

Code-Entwickler bieten Ransomware-Schädlinge – oft als einzigartig modifizierte Version – auf Kommissionbasis zum Kauf und zur anschließenden Weiterverbreitung über Spam-E-Mails oder Webseiten an.

Der Entwickler erhält vom Cybererpresser eine entsprechende Kommission.

Ein Beispiel: im Falle des Schädlings »Petya« bleiben einem Angreifer von 125 in der Woche erpressten Bitcoins nach Abzug der Kommission 106,25 Bitcoins Gewinn übrig.

»Wie auch in anderen Cybercrime-Bereichen hat sich im Ransomware-Umfeld ein klassisches Partnermodell als effektiv erwiesen«, so Fedor Sinitsyn, Senior Malware Analyst bei Kaspersky Lab. »Da viele Opfer bereit sind, das geforderte Lösegeld zu bezahlen, fließt Geld durch das System.

Zwangsläufig tauchen fast täglich neue Verschlüsselungsprogramme auf.

2016: Das Jahr der Ransomware

Wie bereits Anfang des Jahres von den Kaspersky-Experten prognostiziert [2], hat sich das Jahr 2016 zum Jahr der Ransomware entwickelt; nicht nur, was das generelle Aufkommen, sondern auch was Komplexität, Unterschiedlichkeit und Situationsverschärfung hinsichtlich der verschlüsselten Daten und Geräte anbelangt.

- Attacken auf Unternehmen nehmen stark zu: Gemäß einer Umfrage [3] lässt sich jeder fünfte Cybersicherheitsvorfall in einem Unternehmen auf eine Ransomware-Attacke zurückführen. Eines von fünf kleinen Unternehmen bekam auch nach der Zahlung des Lösegelds die verschlüsselten Daten nicht zurück [4].

- Bestimme Branchen stärker betroffen: Der Bildungssektor (vor ITK, Medien und Finanzdiensten) ist Spitzenreiter hinsichtlich der Ransomware-Angriffsrate, die Bereiche Einzelhandel und Freizeit haben die niedrigste. Dennoch kann für keinen Bereich Entwarnung gegeben werden.

- Lern-Ransomware als Problem: Ransomware zu Lernzwecken soll Systemadministratoren ein Tool an die Hand geben, mit dem sie Angriffe von Erpressersoftware simulieren und ihre Abwehr überprüfen können. Allerdings wurde das Verfahren schnell von Cyberkriminellen aufgegriffen. So tauchten zahlreiche bösartige Trojaner auf, die auf dem Code von Lern-Ransomware basieren, beispielsweise bei »Ded Cryptor« und »Fantom«.

- Neue Angriffsansätze: Im Jahr 2016 gab es neue Methoden für Ransomware-Attacken. Dazu gehört Festplattenverschlüsselung, bei der Angreifer den Zugang blockieren, oder die gesamte Festplatte und nicht nur Daten und Ordner verschlüsseln, wie beispielsweise bei Petya. Der Schädling Dcryptor (auch als Mamba bekannt) geht noch einen Schritt weiter, indem er das gesamte Laufwerk eines Systems verschlüsselt, mittels Brute-Force-Angriffen auf Passwörter für den anschließenden Fernzugriff auf die anvisierten Opfermaschinen.

- Ransomware/Spyware: Die Ransomware »Shade« zeigte, dass sie ihren Angriffsansatz anpassen kann. Gehört ein infizierter Opferrechner zu einem Finanzdienstleister, wurden keine Daten verschlüsselt, sondern Spyware heruntergeladen und installiert.

- Billigware: Auch gab es einen Anstieg bei Ransomware-Trojanern mit geringer Qualität, die beispielsweise Softwarelücken und schlampige Fehler bei der Lösegeldbenachrichtigung aufwiesen. Dadurch sank die Wahrscheinlichkeit, dass Opfer ihre verschlüsselten Daten wiederherstellen konnten.

Prognose zur Evolution von Ransomware

Die Experten von Kaspersky Lab gehen davon aus, dass es wegen der starken Präsenz von Ransomware zu einem Vertrauensverlust zwischen Opfern und Angreifern kommen könnte [5]. Der Grund: bisher haben sich viele Opfer nach einer Lösegeldzahlung auf die Freischaltung ihrer Daten durch die Angreifer noch oftmals verlassen können. Allerdings treten neue Cyberkriminelle in den Ransomware-Markt ein, darunter könnte die bisher gesehene Qualitätssicherung der Angreifer leiden; die Folge wäre ein Vertrauensverlust von Seiten der Opfer, wenn es um die Zahlung des geforderten Lösegelds geht.

Ransomware-Gegenmaßnahmen

Die in diesem Jahr vorgestellte Initiative »NoMoreRansom.org« [6] vereint Strafverfolgungsbehörden und Sicherheitsanbieter im Kampf gegen Ransomware. Die Plattform schafft Aufklärung und stellt für diverse Ransomware-Familien Entschlüsselungstools bereit.

Im Rahmen des Kaspersky Security Bulletin 2016/2017 wurden bisher bereits die Prognosen für das Jahr 2017 unter https://de.securelist.com/analysis/kaspersky-security-bulletin/72225/kaspersky-security-bulletin-predictions-for-2017 veröffentlicht.

[1] https://de.securelist.com/analysis/kaspersky-security-bulletin/72252/kaspersky-security-bulletin-2016-story-of-the-year

Die Analyse von Kaspersky Lab basiert auf anonymen Daten, die aus dem cloudbasierten Kaspersky Security Network (KSN) gewonnen werden. Am KSN können Kaspersky-Kunden auf freiwilliger Basis teilnehmen. Die von Kaspersky Lab erhobenen Daten werden anonym und vertraulich behandelt.

Es werden keine persönlichen Daten wie zum Beispiel Passwörter gesammelt. Über das KSN erhält Kaspersky Lab Informationen über Infizierungsversuche und Malware-Attacken. Die dabei gewonnenen Informationen helfen vor allem den Echtzeitschutz für Kaspersky-Kunden zu verbessern. Ausführliche Informationen über das KSN sind in einem Whitepaper aufgeführt, das unter https://www.kaspersky.com/images/KESB_Whitepaper_KSN_ENG_final.pdf

abrufbar ist.

[2] https://www.kaspersky.com/de/about/news/virus/2016/Kaspersky_Lab_kennt_derzeit_uber_60_Modifikationen_der_Ransomware_Locky

[3] https://business.kaspersky.com/security_risks_report_perception/

[4] https://business.kaspersky.com/cryptomalware-report-2016/5971/

[5] https://de.securelist.com/analysis/kaspersky-security-bulletin/72225/kaspersky-security-bulletin-predictions-for-2017

[6] www.nomoreransom.org

[7] https://newsroom.kaspersky.eu/de/texte/detail/article/neue-version-von-kaspersky-small-office-security-schuetzt-kleine-unternehmen-vor-ransomware-und-sens

[8] https://www.kaspersky.com/de/about/news/virus/2016/neues-kaspersky-anti-ransomware-tool-fur-unternehmen-kostenlos-verfugbar

Security gepaart mit Backup und Recovery – Winning Team gegen Ransomware

Ransomware ist kein »Malware-Problem«, sondern kriminelles Business

Ransomware: Jedes zweite Unternehmen von Erpresser-Malware betroffen

Fast 40 Prozent der Unternehmen waren Opfer von Ransomware-Attacken