Google-Forscher haben schwerwiegende Sicherheitslücken in den Sicherheitsprogrammen von Symantec und Norton aufgedeckt. Millionen von Privatkunden und Unternehmen sind hiervon betroffen, denn Angreifer könnten den kompletten Rechner übernehmen.

Wie es immer wieder zu solchen Lücken – gerade in Sicherheitssoftware – kommen kann und was Anbieter in der Entwicklung berücksichtigen sollten, erklärt im Folgenden Julian Totzek-Hallhuber, Solution Architect beim Anwendungssicherheits-Spezialisten Veracode:

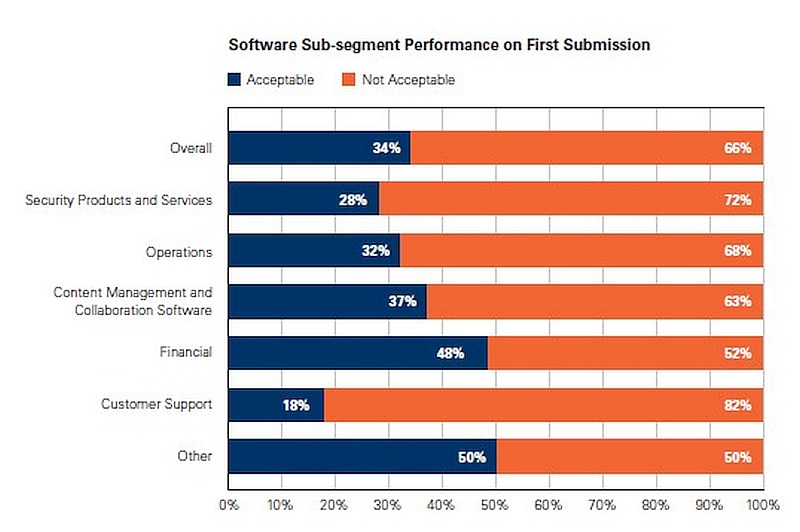

»Die schwerwiegenden Schwachstellen, die in den Sicherheitsprogrammen von Symantec und Norton entdeckt wurden, sind für uns keine Überraschung – denn bereits unser Report aus dem Jahre 2011 zeigt, dass gerade Sicherheitssoftware sehr schlecht beim Thema Anwendungssicherheit abschneidet. Mit 72 Prozent steht die Sicherheitssoftware auf Platz 2 der anfälligsten Softwarekategorien.

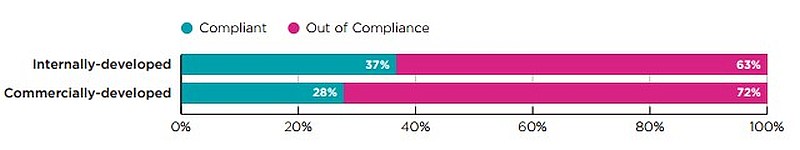

Generell kann man davon ausgehen, dass eingekaufter Code immer anfälliger ist für Schwachstellen als Code, den Unternehmen selbst entwickeln, da jegliche Haftung immer beim Softwarebetreiber liegt und nicht beim Hersteller. Das Eigeninteresse daran, sichere Anwendungen zu entwickeln, ist also für Drittanbieter nicht so hoch wie für Unternehmen selbst. Auch Veracodes Statusbericht zur Softwaresicherheit Band 6 hat dies belegt:

Anbieter von Sicherheitssoftware suchen sich ihre Entwickler für gewöhnlich aus einem Pool aus, bei dem nicht davon ausgegangen werden kann, dass die Entwickler bereits in irgendeiner Form Sicherheitstrainings absolviert haben. Hinzu kommt, dass Sicherheitssoftware am häufigsten in C/C++ geschrieben wird. Diese Programmiersprache weist mehr kritische Schwachstellen, wie Puffer- und Integerüberläufe auf, als moderne, typsichere Sprachen wie Java, C# oder Javascript. Zudem sind Schwachstellen in Sicherheitssoftware noch kritischer, weil diese meist auf einer höheren Berechtigungsstufe laufen als durchschnittliche Software. Das heißt, sie haben die Kontrolle über die Daten zu und von anderen Anwendungen. Wenn hier also eine Sicherheitslücke ausgenutzt wird, bedeutet das, dass oft das komplette System gefährdet ist. Das Ausführen von Sicherheitssoftware erfordert oft komplexes Parsing und Musterkennungen, die typischerweise fehleranfällig sind.

All diese Punkte zusammen machen Sicherheitssoftware zu einem attraktiven Ziel für Angreifer. Es gibt reichlich vorhandene Schwachstellen und da Sicherheitssoftware mit weitreichenden Rechten ausgeführt wird, bin ich überrascht, dass solch gravierende Lücken, wie sie nun bei Symantec und Norton entdeckt wurden, nicht häufiger gefunden werden. Vielleicht wären hierfür noch mehr Prämienprogramme für das Aufdecken von Sicherheitslücken nötig.«

Julian Totzek-Hallhuber, Solution Architect bei Veracode

Das veröffentlichte CERT zu dieser Sicherheitslücke

CB-K16/0989

Risikostufe 5

Symantec Critical System Protection, Symantec Data Center Security, Symantec Embedded Security, Symantec Endpoint Protection, Symantec Web Gateway: Mehrere Schwachstellen ermöglichen u.a. die Ausführung beliebigen Programmcodes mit Administratorrechten

Beschreibung

Symantec Critical System Protection ist eine Software zur Verwaltung von Sicherheits-Richtlinien. Ab Version 6.0 wurde die Software in Symantec Data Center Security umbenannt.

Symantec Embedded Security: Critical System Protection ist ein Sicherheitsclient zur Absicherung von Endgeräten und eingebetteter Geräte im Internet der Dinge (IoT).

Symantec Endpoint Protection ist ein Softwarepaket zum Schutz vor Viren und Malware.

Die Antivirus Engine ist der zentrale Dienst zur Erkennung und Beseitigung von Schadsoftware in verschiedenen Produkten von Symantec.

Symantec Data Center Security, ehemals Critical System Protection, ist eine Software zur Verwaltung von Sicherheits-Richtlinien.

Symantec Web Gateway ist eine Software zum Filtern von Webinhalten zum Schutz gegen Malware. Die Lösung kann entweder als virtuelle Appliance oder auf physischer Hardware eingesetzt werden.

Mehrere Schwachstellen in der Symantec Decomposer Engine betreffen unter anderem die Produkte Symantec Critical System Protection (CSP), Symantec Data Center Security (DCS), Symantec Embedded Security (SES), Symantec Endpoint Protection SEP und Symantec Web Gateway. Diese Schwachstellen ermöglichen einem entfernten, nicht authentifizierten Angreifer das Ausführen beliebigen Programmcodes mit Systemrechten und die Durchführung von Denial-of-Service (DoS)-Angriffen.

Das Google Project Zero Team liefert in einem Blog-Artikel zu der in ihren Auswirkungen ähnlichen Schwachstelle CVE-2016-2208 weitere Informationen. Diese Schwachstelle in der Symantec Antivirus Engine, welche unter anderem von Symantec Endpoint Protection verwendet wird, wurde bereits mit Symantec Security Advisory SYM16-008 behandelt (siehe früheres Advisory) und ist deshalb hier nicht aufgeführt.

Symantec informiert über die Schwachstellen und stellt für Symantec Embedded Security: Critical System Protection (SES:CSP) in den Versionen 1.0 MP5 und 6.5.0 MP1, für Symantec Critical System Protection (SCSP) in Version 5.2.9 MP6, für Symantec Data Center Security: Server Advanced (DCS:SA) in den Versionen 6.5 MP1 und 6.6 MP1 sowie für das Symantec Web Gateway Sicherheitsupdates über Definition-Updates bereit. Für Symantec Endpoint Protection 12.1 steht die Version 12.1-RU6-MP5 als Sicherheitsupdate zur Verfügung, auf Mac OS X kann hierfür das LiveUpdate genutzt werden. Die Symantec Decomposer Engine ist Teil der Symantec Scan Engine, die als Server-Software konzipiert ist und auch von Herstellern anderer Antivirus-Anwendungen eingesetzt wird.

Quellen:

- Symantec Security Advisory SYM16-010

- Google Project Zero Team Artikel: How to Compromise the Enterprise Endpoint

- Schwachstelle CVE-2016-2207 (NVD)

- Schwachstelle CVE-2016-2209 (NVD)

- Schwachstelle CVE-2016-2210 (NVD)

- Schwachstelle CVE-2016-2211 (NVD)

- Schwachstelle CVE-2016-3644 (NVD)

- Schwachstelle CVE-2016-3645 (NVD)

- Schwachstelle CVE-2016-3646 (NVD)

Textquelle: https://www.bsi.bund.de/SharedDocs/Warnmeldungen/DE/CB/warnmeldung_cb-k16-0989.html?nn=6775508

Studie: IT-Sicherheit ist wichtiges Ziel bei Digitalisierung

Arbeitsmarktstudie: Deutsche CIOs und CTOs rüsten bei IT-Sicherheit auf