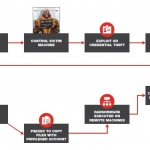

Experten stellen fest, dass Hacker bei ihren Versuchen, Schadsoftware zu verbreiten, immer präziser werden. In den letzten vier Jahren haben Hacker über 11 Millionen Schadsoftware-Angriffe durchgeführt, zeigt die neueste Studie von NordPass [1]. Die Trends zeigen, dass die Schadsoftware-Angriffe immer gezielter werden. So entdeckten zum Beispiel Brüsseler Gesetzgeber vor kurzem Schadsoftware auf ihren Telefonen, was…