Unternehmen und Anwender sollten regelmäßig ihre Software zu aktualisieren, um eine Wiederholung zu verhindern.

Ein Jahr nach »WannaCry« erinnert Avast an den bislang größten Angriff von Erpresser-Software in der Geschichte und warnt vor einer möglichen Wiederholung. Am 12. Mai 2017 verbreitete sich WannaCry wie ein Lauffeuer, das PCs weltweit infizierte. Auch heute gibt es noch nahezu täglich Angriffe der Ransomware, welche die EternalBlue-Schwachstelle im Betriebssystem von Microsoft ausnutzt.

Seit dem ersten Angriff vor einem Jahr hat Avast mehr als 176 Millionen versuchte WannaCry-Attacken in 217 Ländern erkannt und abgewehrt. In Deutschland waren es 102.654; am stärksten betroffen war jedoch Russland mit mehr als 64 Millionen, gefolgt von Indonesien mit fast 18 Millionen geblockten Angriffen. Alleine im März 2018, also knapp ein Jahr nach dem WannaCry-Angriff, blockte Avast noch 54 Millionen Angriffe, die versuchten, die EternalBlue-Schwachstelle auszunutzen. Die Daten von Avast zeigen, dass noch immer knapp ein Drittel (29 Prozent) der Computer weltweit angreifbar ist. In Russland haben 40 Prozent der Anwender und Unternehmen ihre Systeme seit dem Ausbruch nicht auf Vordermann gebracht. Ähnlich ist es in Indonesien mit 39 Prozent; in Deutschland müssten noch immer 12 Prozent die Sicherheitslücke mit dem Patch schließen.

Fehlende Patches führten zu Erfolg von WannaCry

Microsoft veröffentlichte bereits zwei Monate vor dem Ausbruch von WannaCry einen Patch für EternalBlue. Weil viele Anwender diesen Patch jedoch nicht installierten, konnte WannaCry erst so stark werden.

»Offenbar herrscht weltweit ein mangelndes Verständnis davon, wie wichtig Patches und Software-Updates sind, um Sicherheitslücken zu schließen. Das Ausmaß von WannaCry hätte sich minimieren lassen, wenn mehr Anwender den MS17-010 Patch installiert hätten«, stellt Ondrej Vlcek, EVP & CTO von Avast, fest. »Zu viele Anwender empfinden das Installieren von Updates jedoch als störend, denn es erfordert eine Unterbrechung der momentanen Tätigkeit am PC. Außerdem ist manchmal auch ein Neustart nötig oder die Programmoberfläche danach verändert. Deshalb ignorieren Verbraucher die dringend erforderlichen Aktualisierungen einfach und Cyberkriminelle haben dadurch leichtes Spiel.«

Perfekter Patch – das muss die IT-Branche ändern

Damit Patches besser angenommen werden, muss die IT-Branche deren Image verändern und deren Notwendigkeit, nämlich das Beheben von Problemen und den Schutz vor Cyberangriffen, verdeutlichen. Zusätzlich sollte die Anwenderfreundlichkeit bei Software-Updates verbessert werden – sei es durch kleinere Softwarepakete oder Installationen im Hintergrund oder über Nacht.

»Und dann gibt es noch einen Knackpunkt: Die Software-Entwickler müssen sich darüber im Klaren werden, dass ihre Systeme die ursprünglich geplante Lebenszeit oft überdauern – aufgrund der robusten Hardware oder ihrer Beliebtheit«, erklärt Ondrej Vlcek. »Windows XP zum Beispiel ist immer noch bei 4,3 Prozent und Windows Vista bei 1,5 Prozent der Avast-Anwender im Einsatz. Doch Microsoft stellt für diese beliebten Systeme keine Patches mehr zur Verfügung. Die fatalen Folgen zeigt der Erfolg von WannaCry – veraltete Systeme sind ein gefundenes Fressen für Cyberkriminelle.«

Neben der Installation von Software-Updates können Anwender noch weitere Sicherheitsmaßnahmen ergreifen, um Cyberkriminellen das Leben schwer zu machen. Die fünf wichtigsten Tipps finden Sie auf dem Blog von Avast.

Petya ist wesentlich professioneller als WannaCry

Eine besonders bösartige Ransomware-Familie verbreitet sich gerade rund um den Globus. Und auch wenn der aktuelle Ausbruch einige Ähnlichkeit mit der WannaCry-Ransomware Anfang Mai hatte, warnen Sicherheitsexperten davor, dass die aktuelle Kampagne deutlich professioneller durchgeführt wird. Die Auswirkungen für Firmen sind deutlich schlimmer.

Die F-Secure Labs haben bestätigt, dass es sich bei der aktuellen Ransomware um Malware aus der Petya-Familie handelt. Sie verhält sich wie ein Netzwerkwurm, der sich über die gleiche SMB-Schwachstelle wie WannaCry verbreitet. Dabei setzt die Ransomware auf das ExternalBlue Exploit, das von der NSA entwickelt und im Internet veröffentlicht wurde.

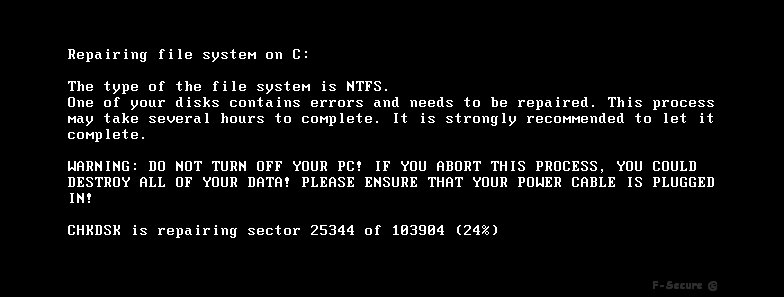

Jarkko aus den F-Secure Labs beschreibt Petya in einem Blogpost von 2016 als eine Ransomware mit einem bösartigen Twist. Sie verschlüsselt nicht nur einzelne Dateien, sondern die komplette Festplatte. Bis die Infektion entfernt wurde, ist das System kaum nutzbar.

Das Video zeigt, wie die Petya-Infektion abläuft und was das Opfer sieht: https://youtu.be/y6XJXVxYWMA

Zum aktuellen Zeitpunkt ist noch nicht bekannt, welchen Angriffsvektor die Kampagne nutzt, das Endresultat ist allerdings das Gleiche.

Die meisten Crypto-Ransomware-Familien zielen auf einzelne Dateien und verschlüsseln diese auf der Festplatte. Dadurch haben Opfer zwar keinen Zugriff auf die Informationen, können aber das System noch nutzen. Petya treibt es weiter, nach einer Infektion kann das Opfer das System nicht mehr nutzen.

Auf der technischen Seite geschieht folgendes:

- Eine bösartige Datei wird ausgeführt;

- Eine neue Aufgabe wird angelegt, die die infizierte Maschine in einer Stunde neu startet (diese sieht so aus);

- Während der Nutzer auf den Neustart wartet, durchsucht Petya das Netzwerk nach potenziell zu infizierenden Systemen;

- Nachdem passende IP-Adressen gesammelt wurden, nutzt Petya die SMB-Schwachstelle und kopiert sich selbst auf die Zielmaschine;

- Nach dem Neustart beginnt die Verschlüsslung während des Boot-Vorgangs, danach wird die Erpressungsnachricht gezeigt.

Der Ausbruch traf Firmen und Organisationen überall auf der Welt. Zu den betroffenen Ländern gehören Deutschland, Frankreich, Indien, Spanien, Großbritannien, Ukraine und andere. Und ähnlich wie bei WannaCry sind auch Systeme betroffen, die man nicht erwarte – etwa ein Geldautomat in der Ukraine.

Und obwohl bei der WannaCry-Attacke ein cleverer Sicherheitsexperte einen Fehler fand und den Angriff stoppen konnte, sieht F-Secure Security Advisor Sean Sullivan keine solche Lösung für die aktuelle Petya-Attacke.

»Die WannaCry-Angreifer scheiterten, weil sie auf ihren Erfolg nicht vorbereitet waren. Allerdings fühlt sich diese Petya-Kampagne anders an. Sie ist erst in der ersten Runde, wirkt deutlich professioneller und die Hintermänner sind bereit, abzukassieren«, so Sean. »Mit dieser Attacke ist die Zeit für Anfänger definitiv vorbei.«

Zum aktuellen Zeitpunkt haben etwa 30 Leute die Erpresser bezahlt. Ob die Entschlüsselung funktionierte ist nicht klar, denn scheinbar wurde das genutzte E-Mail-Konto gesperrt. Diese Aktion hat aber laut Sean keinen Einfluss auf die Ausbreitung der Malware.

Firmen müssen über die nächsten Tage extrem vorsichtig sein, wenn sie nicht infiziert werden wollen. Da der Angriff ähnlich abläuft wie bei WannaCry, sind auch die Gegenmaßnahmen ähnlich: Aktualisieren Sie Windows. Blocken Sie in ihrer Firewall den Port 445 für eingehende Verbindungen und nutzen Sie Schutzprogramme auf den jeweiligen Systemen.

Erneut weltweite Cyber-Sicherheitsvorfälle durch Ransomware

Bonn, 27. Juni 2017. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beobachtet aktuell eine globale Cyber-Angriffswelle mit einer Verschlüsselungssoftware (Ransomware). Die Angriffswelle weist bezüglich Verbreitungsgrad und -geschwindigkeit Ähnlichkeiten zum Cyber-Sicherheitsvorfall „WannaCry“ im Mai dieses Jahres auf. Betroffen sind weltweit Unternehmen und Institutionen, nach BSI-Erkenntnissen sind auch deutsche Unternehmen betroffen. Das BSI ruft Unternehmen und Institutionen in Deutschland auf, IT-Sicherheitsvorfälle beim BSI zu melden.

Betroffene Unternehmen sollten nicht auf Lösegeldforderungen eingehen. Das BSI nimmt derzeit technische Analysen vor und prüft den Sachverhalt, auch im Austausch mit nationalen und internationalen Partnern. Auch im Nationalen Cyber-Abwehrzentrum (Cyber-AZ) wird eine Bewertung der bislang bekannten Fakten vorgenommen. Das Cyber-AZ steht im ständigen Austausch mit den beteiligten Behörden.

BSI-Präsident Arne Schönbohm: »Nach ersten Erkenntnissen des BSI handelt es sich um eine Angriffswelle mit der Schadsoftware Petya, die unter anderem die gleiche Schwachstelle ausnutzt, die sich auch die Ransomware WannaCry zu Nutzen gemacht hatte. Das Patchen dieser Schwachstelle mit dem seit Monaten verfügbaren Microsoft-Patch hätte in vielen Fällen eine Infektion verhindert. In internen Netzen benutzt Petya zusätzlich ein gängiges Administrationswerkzeug zur Weiterverbreitung und kann damit auch Systeme befallen, die auf aktuellem Patchstand sind. Angesichts der akuten Bedrohungslage rufen wir die Wirtschaft erneut dazu auf, die Risiken der Digitalisierung ernst zu nehmen und notwendige Investitionen in die IT-Sicherheit nicht aufzuschieben.«

Über die etablierten Kanäle von CERT-Bund https://www.cert-bund.de/, UP KRITIS https://www.kritis.bund.de/ und Allianz für Cyber-Sicherheit https://www.allianz-fuer-cybersicherheit.de/ stellt das BSI Wirtschaft und Verwaltung Informationen und Handlungsempfehlungen zur Verfügung.

Downloadmöglichkeiten der Microsoft_Patches

Microsoft-Sicherheitsbulletin MS17-010 – Kritisch

Customer Guidance for WannaCrypt attacks

ECSM-Aktionsmonat klärt europaweit zu Cyber-Sicherheit auf

BSI ruft zur Beteiligung am ECSM im Oktober 2017 auf

Cyber-Sicherheit als länderübergreifende Herausforderung verstehen und gemeinsam auf Risiken und Schutzmaßnahmen in der digitalen Welt hinweisen ist ein Anliegen des European Cyber Security Month (ECSM) im Oktober 2017. Der Aktionsmonat findet dieses Jahr bereits zum fünften Mal statt. Unter Federführung der ENISA (European Agency for Network and Information

Security) werden europaweit Sensibilisierungsaktionen angeboten, mit denen auf die Bedeutung von Cyber-Sicherheit und mögliche Schutzmaßnahmen hingewiesen wird. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist auch in diesem Jahr die nationale Koordinierungsstelle für den ECSM in Deutschland und ruft Organisationen auf, sich mit eigenen Aktionen für mehr Cyber-Sicherheit zu engagieren.

BSI ruft zu Beteiligung am ECSM auf

Zivilgesellschaftliche Initiativen, Unternehmen und Verbände können sich ebenso an dem Aktionsmonat beteiligen wie wissenschaftliche Einrichtungen oder Organisationen der öffentlichen Verwaltung.

Aktionen können sich beispielsweise öffentlich an Privatanwender richten oder auch geschlossen stattfinden, beispielsweise in Form einer internen Schulung für Mitarbeiter oder eines Experten-Workshops.

In den einzelnen Oktoberwochen wird das BSI in Deutschland unterschiedliche Themen in den Mittelpunkt seiner eigenen Beiträge zum ECSM stellen. Diese Themen können auch anderen Organisationen als Anregung für eigene Aktionen dienen:

- bis 8. Oktober 2017: Cyber-Sicherheit am Arbeitsplatz 9. bis 15. Oktober 2017: Sicherheit und Schutz persönlicher Daten 16. bis 22. Oktober 2017: Cyber-Sicherheit zuhause 23. bis 31. Oktober 2017: Cyber-Sicherheit vermitteln – an Profis und Anwender

Zum ECSM 2017 wird das BSI unter anderem gemeinsam mit der Polizeilichen Kriminalprävention die schon in den beiden vergangenen Jahren durchgeführte Umfrage zu genutzten Schutzmaßnahmen und den Erfahrungen von Bürgerinnen und Bürgern mit Cyber-Kriminalität neu auflegen. Daneben haben bereits erste deutsche Partner ihre Beteiligung am ECSM im Oktober 2017 zugesagt. Das Sächsische Staatsministerium des Innern beteiligt sich bereits zum dritten Mal am Aktionsmonat, in diesem Jahr unter anderem mit Live-Hacking-Veranstaltungen in Zusammenarbeit mit den Volkshochschulen in Chemnitz, Görlitz und Annaberg-Buchholz. In Bonn werden zum zweiten Mal die »Bonner Tage für Cyber-Sicherheit« mit unterschiedlichen Veranstaltungen zum Thema Cyber-Sicherheit stattfinden. Die Volkshochschule im Landkreis Gießen bietet mehrere Kurse mit Bezug zum ECSM an, unter anderem »Sicher online im Alter«.

Ausführliche Informationen zum ECSM, den Zielen des Aktionsmonats und Beteiligungsmöglichkeiten hat das BSI auf www.bsi.bund.de/ecsm und in einem Aktionsleitfaden zusammengefasst. Wer auf europäischer Ebene den ECSM unterstützt, ist auf www.cybersecuritymonth.eu nachzulesen.

Experten warnen vor weiteren Ransomware-Attacken ähnlich WannaCry

Sicherheitshinweise zu Ransomware-Angriffen durch »WannaCrypt«