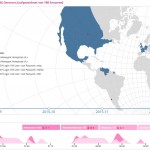

Der Jahresreport »Vulnerability Review 2016« [1] legt weltweite Zahlen zu den häufigsten Schwachstellen, der Verfügbarkeit von Patches und zu Sicherheitsrisiken innerhalb von IT-Infrastrukturen vor. Darüber hinaus wurden Sicherheitslücken der 50 am weitesten verbreiteten Anwendungen auf privaten PCs untersucht. Software Vulnerabilities sind eine Hauptursache für Sicherheitsprobleme. Über fehlerbehaftete Software verschaffen sich Hacker Zugang zu IT-Systemen. 2015…