Illustration: Absmeier – Kellepics

Um die Cybersicherheit zu stärken, müssen Unternehmen einen mehrschichtigen Ansatz für die Datensicherheit anwenden. So gewährleisten sie Widerstandsfähigkeit und Wiederherstellbarkeit an jedem Punkt des Datenlebenszyklus. Mit diesen vier Pfeilern für die Datensicherung gelingt dies.

Auch Ransomware-Angreifer müssen ihre Angriffsmethoden ständig weiterentwickeln, um ihren Opfern auch weiterhin einen Schritt voraus zu sein. Obwohl Ransomware im Ganzen weiterhin großen Schaden anrichtet, hatten viele Unternehmen in den letzten Jahren gelernt, sich besser gegen Malware zu schützen. Eine der wichtigsten Waffen war, und ist weiterhin, die Wiederherstellung der Daten durch Backups. Die Idee ist relativ einfach: Anstatt das Lösegeld zu bezahlen, investieren Unternehmen weitsichtig in ihre Fähigkeit, alle ihre Daten im Rahmen einer verbesserten BC/DR-Strategie schneller wiederherzustellen. Entsprechende Strategien nehmen den Angreifern seitdem zu einem Teil den Wind aus den Segeln.

Doch die Ransomware-Angreifer blieben natürlich nicht untätig – und haben ihre Angriffsstrategien weiter verfeinert und verbessert. Eine Erkenntnis aus der Untersuchung jüngster Angriffe zeigt, dass es die böswilligen Akteure nun zum einen vermehrt gezielt auf die unternehmenskritischen Daten und Workloads abgesehen haben – und zum anderen auch direkt Backups angreifen. Das ist aus der Sicht der Angreifer sinnvoll. Denn Unternehmen, denen die Möglichkeit zur Wiederherstellung genommen ist, haben den Kampf verloren und müssen bezahlen. Einfache Backups sind somit zwar an sich hilfreich, Unternehmen benötigen aber offenbar weitere Schutzschichten, um sich vor gewieften Angriffen schützen zu können, die sowohl Primärdaten als auch Backups verschlüsseln können.

Um den Schutz gegen Ransomware zu erhöhen, benötigen Unternehmen einen mehrschichtigen Ansatz für die Datensicherung, der Ausfallsicherheit und Wiederherstellbarkeit in jeder Phase des Datenlebenszyklus ermöglicht. Ein solcher Ansatz benötigt vier grundlegende Taktiken/Technologien.

Die vier Pfeiler der Datensicherung für jede Phase des Datenlebenszyklus

- Die 3-2-1-Backup-Strategie.

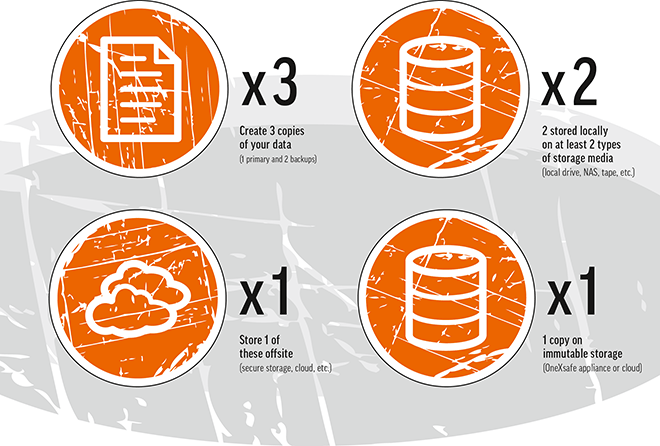

Die grundlegende 3-2-1-Backup-Strategie gilt weiterhin: Unternehmen sollten 3 Versionen der Daten auf 2 unterschiedlichen Datenträgern abspeichern, mit 1 physisch getrennten Air-Gap-Version.

- Unveränderliche Snapshots

Bei der Speicherung von High-Speed-Backups auf Disk- oder Flash-Basis sollten unveränderliche Snapshots verwendet werden. Diese Snapshots erfüllen einen doppelten Zweck: Sie sorgen für die Dauerhaftigkeit und schützen gleichzeitig die „primären“ Backup-Datensätze.

- Offline-Speicher

Migrationen in die Cloud bieten zahlreiche Vorteile. Doch die Daten sind in der Cloud nicht zwangsläufig besser geschützt als im eigenen Rechenzentrum. Anstatt die Cloud für Backups zu nutzen, sollte man sicheren Offline-Speicher mit Air-Gap bevorzugen. Tape-Libraries bieten als letzte Verteidigungslinie hier eine einfache und kosteneffiziente Möglichkeit.

- Objektsperren

Wird Objektspeicher als primärer Backup-Speicher oder für die längerfristige Datenaufbewahrung genutzt, sollten unbedingt Versionskontrolle und Objektsperre eingesetzt werden. Dadurch werden die Daten an jedem Speicherort durch Verschlüsselung geschützt, um eine weitere Verteidigungslinie gegen Ransomware zu schaffen.

Fazit: Ein mehrschichtiger Ansatz für Backups und Wiederherstellung ist nötig

Egal ob groß oder klein, ob im Gesundheitswesen oder bei Behörden – Ransomware boomt in allen Bereichen und Sektoren. Cyberkriminelle finden ständig neue Wege, um in Systeme und Infrastruktur einzudringen und Daten zu verschlüsseln. Netzwerk- und Produktionsdaten müssen selbstredend geschützt werden. Aber das gilt auch für die Backup-Infrastruktur. Um dies zu erreichen, müssen Organisationen einen integrierten, mehrschichtigen Ansatz für Backups und die Wiederherstellung von Ransomware einführen, der auch Offline-Kopien von Daten umfasst, die physisch nicht zugänglich sind. Dies trägt dazu bei, dass die Daten besser gesichert und über mehrere Ebenen isoliert sind und entweder an einem netzfernen Standort oder in einem unveränderlichen Zustand aufbewahrt werden, wo sie weit außerhalb der Reichweite von Cyberkriminellen liegen.

Ines Wolf, Quantum

Unverzichtbar für Cyber-Recovery:

3-2-1-1-Prinzip und unveränderlicher Speicher – Wiederherstellung ist das Wichtigste

Laut dem Sicherheitsbericht des BSI ist die Lage in Bezug auf die Cybersicherheit kritisch [1]. Im letzten Jahr wurden 144 Millionen neue Schadprogrammvarianten entdeckt, das sind 22 Prozent mehr als 2021 und entspricht einem Durchschnitt von 553.000 Schadsoftware-Varianten pro Tag. Unternehmen sind daher aufgefordert, für eine zuverlässige Datensicherheit sorgen. Das Mindeste sollte ein zuverlässiges Backup sein, um im Falle eines Angriffs alle Daten möglichst schnell, vollständig und aktuell wiederherstellen zu können.

Wenn es um die Wiederherstellung von Daten nach einem Cyberangriff geht, spricht man von »Cyber Recovery«, das im Gegensatz zu klassischem Recovery nach einem Systemausfall oder einer anderen Katastrophe eine zusätzliche Komponente einbezieht. Ließe man die Cybergefahr außer Acht, stehen RTO (Recovery Time Objective) und RPO (Recovery Point Objective) im Zentrum der Backupstrategie – hierbei geht hauptsächlich darum, die Daten möglichst schnell und möglichst aktuell aus den Backups zurückzuspielen. Bei einer Wiederherstellung der Daten aus Backups nach einer Ransomware-Attacke ist der Aspekt, dass die Backups gegen die Verschlüsselung immun sein müssen, mindestens so wichtig wie RTO und RPO.

Cyber Recovery ist ein wichtiger Teil der Business Continuity und beschreibt spezielle Schutzkonzepte gegen Cyberangriffe auf Backup-Systeme. Sie dürfte wohl die einzig wirksame Absicherung für Unternehmen sein, um sich vor den Auswirkungen einer Ransomware-Attacke zu schützen und um die Lösegeldzahlung zu vermeiden. Sie ist Teil einer umfassenden Datensicherungsstrategie und es existiert keine Alternative dazu – es sei denn, man ist mutig genug, das gesamte Unternehmen wegen einer Ransomware-Attacke zu riskieren.

Die goldene Regel der Datensicherung. Für das Disaster Recovery sieht das klassische 3-2-1-Backup-Prinzip vor, drei Kopien der Daten auf zwei unterschiedlichen Medienformaten zu speichern sowie eine Kopie extern. Die ersten beiden Kopien dienen dem schnellen Recovery, da diese von im Netzwerk befindlichen Speichern sehr schnell wiederhergestellt werden können. Die dritte externe Kopie schützt Daten vor einer größeren Katastrophe beispielsweise einem kapitalen Brand. Jedoch befinden sich alle Kopien aktiv im Netzwerk und sind für die Ransomware erreichbar.

Erst wenn man diesem Prinzip eine weitere »1« hinzufügt (3-2-1-1), die für eine zusätzliche, für Ransomware unerreichbare Kopie der Daten steht, sind Unternehmen auch gegen Verschlüsselung der Backups geschützt. Ab hier findet der aktive Datenschutz für Cyber Recovery statt. Hierfür eignen sich Speicherlösungen, die auch beim klassischen Backup in Frage kommen, wie beispielsweise Tape, Disk oder die Cloud. Allerdings sind diese vom Unternehmensnetz getrennt oder sie speichern die Daten mit einer Technologie, die für eine Ransomware nicht erreichbar ist.

Eine weitere Option besteht darin, dass der vierte Speicher zwar im Netz erreichbar ist, seine Technologie der Datenspeicherung jedoch keine Veränderung der Daten erlaubt. Mit diesem unveränderlichen Speicher ist in Cyber-Recovery-Strategien nicht nur für den Schutz der Backupdaten gesorgt, es werden zudem hohe Anforderungen an RTO und RPO erfüllt.

Immutable (unveränderlicher) Speicher. Eine besondere Rolle kommt beim Backup und dem Schutz der Backupdaten vor Cyberangriffen dem unveränderlichen, beziehungsweise »immutable« Speicher zu. Der Begriff »immutable« oder »unveränderlich« beschreibt, dass ein Speicher und dessen Inhalte während seines Bestehens statisch und vollkommen unverändert bleibt. Durch diese Eigenschaft ist der Speicher in der Lage, Daten so zu speichern, dass sie niemals manipuliert, verändert oder entfernt werden können. So gesehen ist er die letzte und vielleicht wichtigste Verteidigungslinie eines Unternehmens.

Da es diverse technische Möglichkeiten gibt, Daten unveränderlich zu speichern, bietet sich den Unternehmen die Chance, die Art von »immutable« Storage einzusetzen, die am besten in das individuelle Sicherheitskonzept passt.

Ein Beispiel ist der objektbasierte Speicher, der Dateien nicht in einer hierarchischen Struktur organisiert, sondern als Objekte ablegt. Dabei legt das Speichersystem beispielsweise alle 90 Sekunden kontinuierlich Snapshots an. Diese erlauben nicht nur eine punktgenaue und sehr schnelle Wiederherstellung, sie sind auf einem objektbasierten Speicher zudem vor jeglichem Zugriff geschützt und damit immun gegen Ransomware-Angriffe. Dabei wird jedes Snapshot als eigenständiges Objekt angelegt. Ransomware kann nur aktive Objekte verschlüsseln. Damit ist der vorherige Snapshot unangreifbar, was einen maximalen Datenverlust von höchstens 90 Sekunden bedeutet.

Ein weiteres Beispiel für unveränderlichen Speicher ist die Speicherung auf Band. Sie ist seit Jahren Bestandteil moderner IT-Sicherheitskonzepte, weil sie für Zuverlässigkeit und ein Höchstmaß an Absicherung steht. Auch wenn vor vielen Jahren das Aus vorhergesagt wurde, ist die Speichertechnologie populärer denn je. Sie bietet einen wirksamen Schutz der Backup-Daten vor Ransomware, da die Bandsicherung offline erfolgt und Malware so keinen Zugriff hat.

Mitarbeiter sind oft das Zünglein an der Waage. Unabhängig davon, für welche Methode und welches Speichermedium sich ein Unternehmen entscheidet – in jedem Fall müssen auch die Mitarbeiter hinsichtlich potenzieller Sicherheitsrisiken sensibilisiert werden. Es geht darum, das Bewusstsein für die Bedeutung des Datenspeichers zu schärfen.

Denn eines ist gewiss: Verschlüsselte oder gestohlenen Daten sind für Cyberkriminelle ein lukratives Geschäft. Es stellt sich nicht die Frage, ob eine Organisation Opfer einer Ransomware-Attacke wird, sondern vielmehr, wann dies geschieht. Deshalb geht es darum, die Strategie für die Informationssicherheit mit den bestmöglichen Methoden und Technologien umzusetzen und dabei die Mitarbeiter, die oft das Initialopfer der Cyberkriminellen für den Einbruch in ein Unternehmensnetzwerk sind, mit einzubeziehen.

Florian Malecki,

Florian Malecki,

Executive Vice President Marketing,

Arcserve

[1] https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Lagebericht/lagebericht_node.html