Heute

Ein kleiner Leitfaden für JPEG-Dateien

Ein kleiner Leitfaden für JPEG-Dateien  So deaktivieren Sie den Touchscreen auf Ihrem Laptop

So deaktivieren Sie den Touchscreen auf Ihrem Laptop  Wenn die Cloud plötzlich nicht erreichbar ist

Wenn die Cloud plötzlich nicht erreichbar ist  Fachmedium des Jahres 2019

Fachmedium des Jahres 2019  E-Commerce unter Druck: Wege aus der Technologiefalle

E-Commerce unter Druck: Wege aus der Technologiefalle  IT-Sicherheit als zentrale Herausforderung

IT-Sicherheit als zentrale Herausforderung  Kurzschlussfest nach aktueller Norm mit konfigurierbaren Kabelschellen

Kurzschlussfest nach aktueller Norm mit konfigurierbaren Kabelschellen  Wie war deine Erfahrung mit Ulike Haarentfernung?

Wie war deine Erfahrung mit Ulike Haarentfernung?  Digitale Souveränität für Europa aus Überzeugung

Digitale Souveränität für Europa aus Überzeugung  Das Spielautomaten-Gesetz 2023 – Diese Regelungen sind neu

Das Spielautomaten-Gesetz 2023 – Diese Regelungen sind neu  Der All-in-Vertrag: Was ist erlaubt?

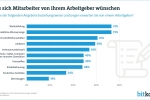

Der All-in-Vertrag: Was ist erlaubt?  Steigende Ansprüche: Was sich die Mitarbeiter von ihrem Arbeitgeber wünschen

Steigende Ansprüche: Was sich die Mitarbeiter von ihrem Arbeitgeber wünschen  Das Potenzial von Machine Learning in einem Data Lake

Das Potenzial von Machine Learning in einem Data Lake  Auf den Punkt gebracht: Zehn goldene Regeln für effiziente Besprechungen

Auf den Punkt gebracht: Zehn goldene Regeln für effiziente Besprechungen  Die kritische Rolle der Datenintegrität bei Nutzung generativer KI

Die kritische Rolle der Datenintegrität bei Nutzung generativer KI  Wie beantrage und installiere ich S/MIME-Zertifikate

Wie beantrage und installiere ich S/MIME-Zertifikate  Eine neue Klasse von Microsoft-Partnern

Eine neue Klasse von Microsoft-Partnern  Wie sicher sind Passwörter in Zeiten von KI?

Wie sicher sind Passwörter in Zeiten von KI?  Smarter Rechner für die Energiewende

Smarter Rechner für die Energiewende  Sechs Gründe für Datenvirtualisierung

Sechs Gründe für Datenvirtualisierung

In den letzten 7 Tagen

So deaktivieren Sie den Touchscreen auf Ihrem Laptop

So deaktivieren Sie den Touchscreen auf Ihrem Laptop  Ein kleiner Leitfaden für JPEG-Dateien

Ein kleiner Leitfaden für JPEG-Dateien  Das Spielautomaten-Gesetz 2023 – Diese Regelungen sind neu

Das Spielautomaten-Gesetz 2023 – Diese Regelungen sind neu  Cyberbedrohungen: Banküberfall 4.0

Cyberbedrohungen: Banküberfall 4.0  Kurzschlussfest nach aktueller Norm mit konfigurierbaren Kabelschellen

Kurzschlussfest nach aktueller Norm mit konfigurierbaren Kabelschellen  Fit (F)or Fat? Männer mögen’s kurvig – Frauen eher sportlich

Fit (F)or Fat? Männer mögen’s kurvig – Frauen eher sportlich  Wie war deine Erfahrung mit Ulike Haarentfernung?

Wie war deine Erfahrung mit Ulike Haarentfernung?  Wie beantrage und installiere ich S/MIME-Zertifikate

Wie beantrage und installiere ich S/MIME-Zertifikate  Fünf Gründe, warum Lesen auf dem Smartphone die Gehirnleistung steigert

Fünf Gründe, warum Lesen auf dem Smartphone die Gehirnleistung steigert  Europäische Union: So hoch ist das BIP in den EU-Ländern

Europäische Union: So hoch ist das BIP in den EU-Ländern  Steigende Ansprüche: Was sich die Mitarbeiter von ihrem Arbeitgeber wünschen

Steigende Ansprüche: Was sich die Mitarbeiter von ihrem Arbeitgeber wünschen  European Accessibility Act: Barrierefreiheit und Zugänglichkeit von Websites werden zur Pflicht

European Accessibility Act: Barrierefreiheit und Zugänglichkeit von Websites werden zur Pflicht  Von GenAI bis Cybersecurity: Mit welchen Technologien Sie Ihre digitale Transformation im zweiten Halbjahr 2024 erfolgreich gestalten

Von GenAI bis Cybersecurity: Mit welchen Technologien Sie Ihre digitale Transformation im zweiten Halbjahr 2024 erfolgreich gestalten  Kein Urlaub ohne Internet: 80 Prozent sind auch in den Ferien online

Kein Urlaub ohne Internet: 80 Prozent sind auch in den Ferien online  Lieferantenmanagement: Mit integrierter Sourcing-Plattform effiziente Beschaffungsstrategien umsetzen

Lieferantenmanagement: Mit integrierter Sourcing-Plattform effiziente Beschaffungsstrategien umsetzen  So lange müssen Verbraucher auf eine Antwort vom Support warten

So lange müssen Verbraucher auf eine Antwort vom Support warten  Regionalranking: Das sind die Sieger und Verlierer bei den Landkreisen

Regionalranking: Das sind die Sieger und Verlierer bei den Landkreisen  Drei Datenstrategie-Trends für 2021

Drei Datenstrategie-Trends für 2021  IT-Sicherheit als zentrale Herausforderung

IT-Sicherheit als zentrale Herausforderung  Homeoffice ja – wenn möglich

Homeoffice ja – wenn möglich

In den letzten 30 Tagen

So deaktivieren Sie den Touchscreen auf Ihrem Laptop

So deaktivieren Sie den Touchscreen auf Ihrem Laptop  Ein kleiner Leitfaden für JPEG-Dateien

Ein kleiner Leitfaden für JPEG-Dateien  Das Spielautomaten-Gesetz 2023 – Diese Regelungen sind neu

Das Spielautomaten-Gesetz 2023 – Diese Regelungen sind neu  Wie war deine Erfahrung mit Ulike Haarentfernung?

Wie war deine Erfahrung mit Ulike Haarentfernung?  Fit (F)or Fat? Männer mögen’s kurvig – Frauen eher sportlich

Fit (F)or Fat? Männer mögen’s kurvig – Frauen eher sportlich  Kurzschlussfest nach aktueller Norm mit konfigurierbaren Kabelschellen

Kurzschlussfest nach aktueller Norm mit konfigurierbaren Kabelschellen  Steigende Ansprüche: Was sich die Mitarbeiter von ihrem Arbeitgeber wünschen

Steigende Ansprüche: Was sich die Mitarbeiter von ihrem Arbeitgeber wünschen  Wie beantrage und installiere ich S/MIME-Zertifikate

Wie beantrage und installiere ich S/MIME-Zertifikate  Der All-in-Vertrag: Was ist erlaubt?

Der All-in-Vertrag: Was ist erlaubt?  Regionalranking: Das sind die Sieger und Verlierer bei den Landkreisen

Regionalranking: Das sind die Sieger und Verlierer bei den Landkreisen  Der Service Owner: In agilen IT-Organisationen kommt es auf die Schnittstelle zum Business an

Der Service Owner: In agilen IT-Organisationen kommt es auf die Schnittstelle zum Business an  Deutsche sparen sich arm, Briten trotz geringerem Einkommen mit 176 Prozent größerem Vermögen

Deutsche sparen sich arm, Briten trotz geringerem Einkommen mit 176 Prozent größerem Vermögen  Europäische Union: So hoch ist das BIP in den EU-Ländern

Europäische Union: So hoch ist das BIP in den EU-Ländern  First time right: Management von Materialstammdaten bei SCHOTT

First time right: Management von Materialstammdaten bei SCHOTT  Auf den Punkt gebracht: Zehn goldene Regeln für effiziente Besprechungen

Auf den Punkt gebracht: Zehn goldene Regeln für effiziente Besprechungen  Studie: Glückliche Mitarbeiter leisten bessere Arbeit

Studie: Glückliche Mitarbeiter leisten bessere Arbeit  So lange müssen Verbraucher auf eine Antwort vom Support warten

So lange müssen Verbraucher auf eine Antwort vom Support warten  Wie lange brauchen Quereinsteiger ohne Vorkenntnisse, um ein respektables Gehalt als Programmierer zu verdienen?

Wie lange brauchen Quereinsteiger ohne Vorkenntnisse, um ein respektables Gehalt als Programmierer zu verdienen?  70 Jahre NATO: Was die NATO-Staaten fürs Militär ausgeben

70 Jahre NATO: Was die NATO-Staaten fürs Militär ausgeben  Wetter: Die regenreichsten Städte Deutschlands

Wetter: Die regenreichsten Städte Deutschlands