Rechenzentrum

News | Cloud Computing | Infrastruktur | Rechenzentrum | Strategien

Hybrid-Cloud: Auf dem Weg zur individuellen und nachhaltigen Hybrid-IT-Strategie

Hybrid-Cloud für zukunftssicheres IT-Infrastrukturmanagement Ein Cloud-only-Ansatz erfordert eine umfassende Transformation und ist nicht immer die alleinige Lösung für zukunftssichere IT-Strategien. Eine hybride IT-Landschaft dagegen, die Effizienz, Kosten, Sicherheit, Flexibilität und Geschwindigkeit berücksichtigt, kann für viele Organisationen die bessere Lösung darstellen. Um festzustellen, ob dies für eine spezifische Organisation zutrifft, sind umfassendes Know-how und eine bewährte Methodik…

News | Digitalisierung | Favoriten der Redaktion | Rechenzentrum | Strategien

Quantencomputer: Verschränkung auf Knopfdruck sicher verteilt

Physiker am MPQ nutzen Laserpinzetten in optischen Resonatoren, um Verschränkung in einem Quantennetzwerk zu erzeugen. Die Verschränkung, Einsteins »spukhafte Fernwirkung«, ist heute DAS Werkzeug der Quanteninformatik. Sie liefert die essenzielle Ressource für Quantencomputer und dient dem Transfer von Quanteninformation in einem künftigen Quantennetzwerk. Allerdings ist sie höchst empfindlich. Deshalb ist es eine enorme Herausforderung,…

News | Cloud Computing | Produktmeldung | Rechenzentrum | Services

Sicher und souverän: Die adesso business cloud für sensible Daten ab sofort verfügbar

Neues Private-Cloud-Angebot adressiert steigenden Bedarf für sicheres Application Hosting in Deutschland. Mit der adesso business cloud begegnet adesso der wachsenden Nachfrage nach souveränen Cloud-Lösungen. Als einer der führenden Digitalisierungspartner für den öffentlichen Sektor, das Gesundheitswesen und die Banken- und Versicherungsbranche bietet adesso Unternehmen und Organisationen mit hohen regulatorischen Anforderungen ab sofort eine eigene BSI-C5-testierte Private…

News | Effizienz | Nachhaltigkeit | Rechenzentrum

Nachhaltigkeit bei Rechenzentren als Teil einer grünen Zukunft

Sektorenkopplung integriert Rechenzentren in umliegende Gemeinden und verbessert die Nachhaltigkeit. Sowohl Unternehmen als auch Verbraucher sorgen für eine kontinuierlich steigende Nachfrage nach Datenverarbeitung und -speicherung und immer mehr Rechenzentren schießen aus dem Boden. Entsprechend wichtig wird ihre Nachhaltigkeit. Verantwortungsbewusste Eigentümer, Betreiber und Nutzer von Rechenzentren schauen sich daher die Auswirkungen ihres Handelns genau an…

News | Infrastruktur | IT-Security | Rechenzentrum | Strategien

»Quantenbedrohung sehr ernst nehmen, weil sie sehr ernst ist«

Harald A. Summa warnt vor globaler Quanten-Krise: »Quantencomputer werden in wenigen Jahren alle heute geläufigen Verfahren zur Datenverschlüsselung knacken können. Dann stehen kritische Infrastrukturen im Feuer.« Harald A. Summa, Chairman der Initiative Quantum Leap beim Think Tank Diplomatic Council, warnt vor einer globalen Quanten-Krise (»Quantum Crisis«). Er macht darauf aufmerksam, dass Quantencomputer schon in…

Trends 2024 | News | Business | Trends Infrastruktur | Infrastruktur | Trends 2025 | Trends 2030 | Rechenzentrum

EU-Rechenzentren wachsen in den kommenden drei Jahren voraussichtlich um ein Fünftel

Nach Analysen von Savills wird die Kapazität von Rechenzentren in Europa bis 2027 um 21 % auf etwa 13.100 Megawatt (MW) ansteigen. Damit entspricht der erwartete Kapazitätszuwachs dem jährlichen Energiebedarf von mehr als einer halben Million Haushalte. Die Internet-Bandbreitennutzung in Europa wird voraussichtlich allerdings noch wesentlich stärker wachsen, nämlich um 31 % bis 2030. Die…

News | Digitalisierung | Nachhaltigkeit | Produktmeldung | Rechenzentrum

Berenberg baut Partnerschaft mit Equinix in Hamburg aus und stärkt seine Infrastruktur für zukünftiges Wachstum und Innovation

Berenberg verlagert sein primäres Rechenzentrum in Hamburg zu Equinix, zusätzlich zur bestehenden digitalen Präsenz bei Equinix in Frankfurt. Damit befeuert Equinix nicht nur die Digitalisierung der Finanzbranche, sondern unterstützt das Unternehmen auch beim Erreichen seiner Nachhaltigkeitsziele. Equinix, Inc., das globale Unternehmen für digitale Infrastruktur, gab den Ausbau der Partnerschaft mit Berenberg bekannt. Berenberg ist…

Trends 2024 | News | Trends Security | Effizienz | IT-Security | Rechenzentrum

Sicherheit ist das Hauptproblem bei der Umsetzung von Container- und Kubernetes-Strategien

Die Nutzung von Kubernetes nimmt auf breiter Front zu. Als größte Herausforderung sehen Unternehmen dabei die Sicherheit. So lautet ein zentrales Ergebnis der Untersuchung »The State of Kubernetes Security 2024«, die Red Hat durchgeführt hat [1]. Befragt wurden mehr als 600 DevOps-Experten, Entwickler und Sicherheitsverantwortliche. Für 42 % der Befragten ist die Sicherheit das Hauptproblem…

News | IT-Security | Rechenzentrum | Strategien | Tipps

Ransomware: Mehr Transparenz und Kontrolle schaffen

800 verschobene Operationen, geschlossene Rathäuser, ausgefallene Video-Dienste – all dies sind direkte Folgen der jüngsten Ransomware-Attacken aus den vergangenen 15 Tagen. Die Ransomware-Pandemie wütet ungebremst und die Politik diskutiert strengere Regeln. In UK wird diskutiert, ob Firmen gezwungen werden sollten, Attacken und Ransom-Zahlungen zu melden. Die EU hat mit NIS2 und DORA bereits strenge Meldepflichten…

News | Produktmeldung | Rechenzentrum

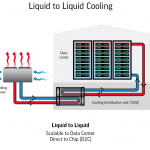

Rechenzentren: Flüssigkeitsgekühlte KI- und Enterprise-Rack-Scale-Lösungen

Supermicro eröffnet drei neue Produktionsstätten im Silicon Valley und weltweit, um das Wachstum von flüssigkeitsgekühlten KI- und Enterprise-Rack-Scale-Lösungen zu unterstützen. Erweiterte Produktionskapazitäten sollen die weltweite Kapazität an flüssigkeitsgekühlten Racks auf mehr als das Doppelte der heutigen 1.000 pro Monat ausgelieferten KI SuperClusters erhöhen. Supermicro, ein Anbieter von IT-Gesamtlösungen für KI, Cloud, Storage und…

News | Effizienz | Infrastruktur | Künstliche Intelligenz | Nachhaltigkeit | Rechenzentrum

Die Zukunft der KI-Infrastruktur wird wahrscheinlich ein Hybridmodell sein

Supermicro bringt Innovationen für die IT-Infrastruktur in den Bereichen Enterprise, Cloud, KI, Metaverse und 5G Telco/Edge oft als Erster auf den Markt. Der Anbieter von IT-Gesamtlösungen im Rack-Scale-Format achtet besonders auf ein umweltfreundliches und energiesparendes Portfolio von Servern, Speichersystemen, Switches und Software. Wir sprachen mit Thomas Jorgensen, Senior Director Technology Enablement bei Supermicro über die…

News | Infrastruktur | Rechenzentrum | Services

noris network nimmt Colocation-Betrieb für Stadt Nürnberg auf

Feierliche Eröffnung mit städtischem Referent Thorsten Brehm noris network, Betreiber von hochsicheren Rechenzentren mit Standorten in Nürnberg, München und Hof, hat den Rechenzentrumsbetrieb für die Stadt Nürnberg aufgenommen. Thorsten Brehm, Referent für Finanzen, Personal und IT, Albert Rösch, IT-Leiter der Stadt, und Joachim Astel, Vorstand von noris network, feierten die Eröffnung im Rechenzentrumsabschnitt Nürnberg…

Trends 2024 | News | Trends Infrastruktur | Infrastruktur | Künstliche Intelligenz | Rechenzentrum

Gartner-Prognose: Weltweiter Umsatz mit KI-Chips wächst 2024 um 33 Prozent

Der Wert von KI-Beschleunigern in Servern wird 2024 bis auf 21 Milliarden US-Dollar steigen. Rechenelektronik wird 47 Prozent des Gesamtmarkts für KI-Chips ausmachen. Bis Ende 2026 werden 100 Prozent der PC-Käufe von Unternehmen KI-PCs sein. Laut einer aktuellen Prognose von Gartner wird der weltweite Umsatz mit KI-Halbleitern im Jahr 2024 71 Milliarden US-Dollar…

News | Effizienz | Nachhaltigkeit | Rechenzentrum

Rechenzentren in Smart Cities müssen hachhaltig sein

Zwar klingt es derzeit noch nach Zukunftsmusik, aber die Smart City wird tagtäglich präsenter. Doch je innovativer Städte werden, desto wichtiger erweist sich der Datenaustausch zwischen Menschen, Geräten und Systemen vor Ort. Und da Informationen verarbeitet und gespeichert werden müssen, wächst auch der Bedarf an Rechenzentrumskapazität, die möglichst vor Ort verfügbar sein sollte. Rechenzentren…

News | Cloud Computing | Lösungen | Rechenzentrum | Tipps

Modernisierungsprojekte: Fünf Best Practices für die Mainframe-Optimierung

Jahrzehntelang bildeten Mainframes ein effizientes und sicheres Fundament für die Datenverarbeitung in Unternehmen. Die heutigen Cloud-Plattformen bieten jedoch ähnliche Funktionen, mit zusätzlichen Vorteilen wie Flexibilität, Elastizität und nahezu unbegrenzter Skalierbarkeit. Die Cloud hilft Unternehmen, ihre Investitionskosten zu senken, ihre betriebliche Effizienz zu verbessern und schneller zu werden. Der Übergang von Mainframe-Systemen zu einer Cloud-first-Strategie kann…

News | IT-Security | Rechenzentrum

Post-Quanten-Kryptografie: Migrate now, to be secure later

© Fraunhofer AISEC PQC-Update 2024: Das Kompetenzzentrum Post-Quanten-Kryptografie des Fraunhofer AISEC bringt jedes Jahr etwa 100 PQC-Expertinnen und -Experten von Behörden, Unternehmen, Universitäten und Forschungseinrichtungen zusammen, um die PQC-Migration weiter voranzutreiben. Prognosen gehen davon aus, dass die ersten Quantencomputer, die aktuell gängige kryptografische Verfahren brechen können, ab den frühen 2030er Jahren verfügbar sein werden.…

News | Digitalisierung | Favoriten der Redaktion | Infrastruktur | Lösungen | Rechenzentrum

Quanteninternet: Komplexe Verschränkung stabilisiert die Quantenpost

Quantencomputer und Quanteninternet benötigen verschränkte Quantenbits, ein jüngster Durchbruch ist die erste Erzeugung zweidimensionaler »Graph-Zustände«. Die Verschränkung von Quantensystemen ist das Fundament aller Quanteninformationstechnologien. Besonders interessant sind dabei komplexe Formen der Verschränkung zwischen mehreren Quantenbits. Das sorgt allerdings nicht nur für mächtige Rechenleistungen, sondern bei der mathematischen Beschreibung auch für explodierend lange Formeln. Eine…

News | Effizienz | Favoriten der Redaktion | Infrastruktur | Nachhaltigkeit | Rechenzentrum

Supercomputer des KIT ist einer der energieeffizientesten der Welt

Der »Hochleistungsrechner Karlsruhe« (HoreKa), der seit Juni 2021 am Karlsruher Institut für Technologie (KIT) in Betrieb ist, zählt derzeit zu den schnellsten Rechnern Europas. Nach einem kürzlich erfolgten Upgrade belegt er nun außerdem Rang 6 in der halbjährlich erscheinenden Green500-Liste der energieeffizientesten Rechner der Welt. Damit verbessert sich der Supercomputer um sieben Plätze im Vergleich…

News | Infrastruktur | IT-Security | Rechenzentrum | Tipps

Verfahren für Ausfallsicherheit, Problemerkennung und Wiederherstellung von Unternehmensspeichern

Im Folgenden finden Sie eine Liste der grundlegenden Elemente, die Unternehmen unverzüglich in ihre Dateninfrastruktur integrieren müssen. Mit diesen Tools zur Problemerkennung und Wiederherstellung von Speichersystemen können Unternehmen die verheerenden Folgen eines Cyberangriffs wirksam neutralisieren und beseitigen. Unveränderliche Snapshots: Es ist unerlässlich, Snapshots von Daten zu erstellen, die absolut unveränderbar sind. Unternehmen sollten eine Lösung…

News | Cloud Computing | Infrastruktur | Rechenzentrum

Sechs wesentliche Elemente für Backup-Appliances

Backup-Appliances entlasten IT-Teams, da sie die Sicherung von Daten erheblich vereinfachen. Durch die optimal aufeinander abgestimmte Hardware und Software sind sie sehr zuverlässig und leicht zu bedienen, doch die Lösungen unterscheiden sich teilweise deutlich voneinander. Dell Technologies erklärt, worauf Unternehmen bei der Auswahl achten sollten. Regelmäßige Backups sind Pflicht, um vor Datenverlusten zu schützen.…