»Interfacing« – die temporäre Kommunikation über Schnittstellen – ist für die Verbindung von IT und OT ein wesentlich schlauere Vorgehensweise als eine vollständige Integration.

In den letzten Jahren ist der Begriff »Integration« zu einem Schlagwort geworden, das Furore bei den Anbietern von Betriebstechnologien (OT) macht und allerhand Bestürzung und Bauchschmerzen bei denjenigen auslöst, die in diesem Bereich praktisch tätig sind. Wie ist eine solche Diskrepanz möglich?

Der Hauptgrund für die Sorgen der Praktiker rührt von einem Grundsatz der OT-Sicherheit her, der sich Trennung nennt [1]. Die Trennung gewährleistet in OT-Umgebungen Sicherheit und Zuverlässigkeit und ist einer der Hauptunterschiede zwischen OT-Systemen und Systemen der Informa-tionstechnologie (IT), bei denen es geradezu in der Natur liegt, verbunden und eben nicht getrennt zu sein [2].

Integration bedeutet, zu einem funktionsfähigen oder einheitlichen Ganzen zu verschmelzen. Diese Definition steht in direktem Gegensatz zum Konzept der Trennung, das zum Ziel hat, etwas abzugrenzen oder in Quarantäne zu stellen. Um es noch einmal zu sagen: Trennung ist seit langem eines der Kernprinzipien der OT, sowohl auf der physischen als auch auf der logischen Ebene.

Wie kommt es dann aber, dass die Aufhebung dieser Trennung heute ein so großes Thema ist? Weil in der modernen Welt Daten alles sind und Sie auf sämtlichen Ebenen Ihres Unternehmens umso proaktiver agieren können, je mehr Daten sich in Echtzeit zusammenführen lassen.

Warum Interfacing besser ist als Integration. Früher waren OT-Systeme aus guten Gründen durch einen Air Gap von IT-Umgebungen getrennt, unter anderem, um anfällige Legacy-Systeme vor Cyberangriffen zu schützen. Doch gibt es eben auch viele gute Argumente für das Bestreben, diese Systeme zu vernetzen.

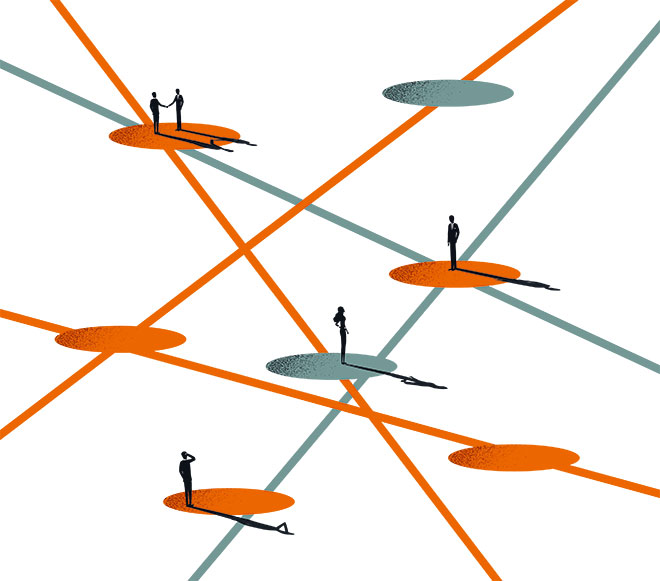

Entscheidend ist hier die Erkenntnis, dass keine permanente Integration erforderlich ist, um von den Vorteilen einer Kommunikation zwischen IT- und OT-Umgebungen profitieren zu können. Das ist ganz ähnlich wie bei der menschlichen Kommunikation: Wenn zwei Menschen interessante, aber unterschiedliche Sichtweisen haben, sollten sie sich definitiv austauschen, aber nicht gleich ein Kind in die Welt setzen, das alle ihre Vorstellungen vereint.

So vorteilhaft eine Integration von IT- und OT-Umgebungen auch sein kann, wirft sie doch ebenso große Sicherheitsbedenken auf. Das ist ein entscheidender Grund, warum »Interfacing« – die Kommunikation über Schnittstellen – ein besserer Ansatz ist als eine vollständige Integration. Webster definiert Schnittstelle als »den Punkt, an dem sich eigenständige und oft in keiner Beziehung zueinander stehende Systeme treffen und aufeinander einwirken oder miteinander kommunizieren«. Die Betonung liegt hier auf »eigenständig und oft in keiner Beziehung zueinander stehend«. Verbindungen zwischen IT- und OT-Systemen sollten zwar existieren, doch sollten sie temporär und begrenzt sein.

Vermutlich hat jeder schon einmal über eine Schnittstelle mit einem IT/OT-System kommuniziert. Der Energiesektor ist ein perfektes Beispiel für IT/OT-Schnittstellen. Energiemanagementsysteme (EMS) können übergreifend steuern, wie der Strom in Wohngebieten verteilt wird. Solche Systeme ermöglichen es den Betreibern, die elektrischen Lasten zu regeln und den Strom effektiv zwischen den einzelnen Stationen zu verteilen. Es liegt auf der Hand, dass ein solches System isoliert sein und innerhalb von Low-level-OT-Grenzen arbeiten muss. Doch wie werden dann bei einem Stromausfall die Kunden benachrichtigt?

Hier kommen Ausfallmanagementsysteme (OMS) ins Spiel. Ein OMS kann zu bestimmten Zwecken mit einem EMS verbunden werden, beispielsweise, um festzustellen, ob in einer bestimmten Region eine Störung vorliegt oder nicht. Mit einem OMS haben die Stromkunden die Möglichkeit, auf die benötigten Daten zuzugreifen, ohne dass das Risiko besteht, dass sie das Stromnetz übernehmen.

Digital Trust: Wie Cyolo sicheres IT/OT-Interfacing ermöglicht. Ein effektives und sicheres IT/OT-Interfacing setzt die Fähig- keit voraus, die Kommunikation zwischen den beiden Umgebungen zu überwachen und zu beschränken. Um Ausgleich zwischen den Sicherheits- und Leistungsanforderungen schaffen zu können, sind Zero-Trust-Zugangskontrollen für die Schnittstelle zwischen IT und OT erforderlich. Cyolo bietet Zero-Trust-Zugangskontrollen, die auf einem fundierten Verständnis für OT-Umgebungen und deren einzigartige Verfügbarkeits- und Sicherheitsanforderungen basieren [3]. Ausgehend von den Benutzer- und Asset-Identitäten stuft Cyolo das Risiko für jede Anfrage ein und lässt Anfragen mit geringem Risiko ungehindert zu, während verdächtige und riskante Anfragen blockiert werden.

Andreas Kümmerling,

Andreas Kümmerling,

Regional Sales Director DACH,

Cyolo

[1] https://cyolo.io/blog/ot/top-challenges-for-ot-and-scada-networks/

[2] https://cyolo.io/blog/ot-vs-it-whats-the-difference/

[3] https://cyolo.io/product/