Illustration Absmeier foto freepik

Die digitale Landschaft in Europa steht mit der Veröffentlichung der NIS2-Richtlinie vor einem bedeutenden Wandel. Die Umsetzung dieser digitalen Transformation ist eng mit der Entwicklung der Cyber Security verbunden. Regierungen auf der ganzen Welt ergreifen jetzt Maßnahmen, um kritische Infrastrukturen intensiver vor Cyberbedrohungen zu schützen. Diese Richtlinie, die darauf abzielt, die Sicherheit und Widerstandsfähigkeit im Cyberumfeld auszubauen, betrifft insbesondere die wachsende Anzahl von Kubernetes-Anwendern.

Sebastian Scheele, Mitbegründer und CEO von Kubermatic, geht auf die wichtigsten Auswirkungen von NIS2 auf die Sicherheit von Containern ein und erläutert, warum es für die Anwender von Kubernetes in ganz Europa besonders wichtig ist, diese Entwicklung intensiv zu beobachten.

Verständnis der Grundlagen von NIS2

Die NIS2-Direktive besteht aus einer wegweisenden Verordnung, die sich mit Cyber Security und digitaler Infrastruktur in der Europäischen Union befasst. Ihr Hauptziel ist es, die allgemeine Sicherheitslage von kritischen Einrichtungen und Anbietern digitaler Dienstleistungen zu verbessern, wobei ein besonderer Schwerpunkt auf in Container verpackten Umgebungen und auf Kubernetes-Ökosystemen liegt. Für europäische Unternehmen könnte die Einhaltung von NIS2-Compliance allerdings erhebliche Investitionen in Tools und Prozesse im Sicherheitsbereich bedeuten, um die erhöhten Anforderungen an Cyber Security auch im Alltag zu erfüllen. Dies stellt eine Herausforderung für alle Unternehmen dar, insbesondere für mittelgroße Firmen mit eher eingeschränkten Ressourcen.

Direkte Auswirkungen auf die Sicherheit von Containern

Die NIS2-Richtlinie hat insbesondere tiefgreifende Auswirkungen auf die Sicherheit von Containern in Kubernetes-Umgebungen. Sie stellt strenge Anforderungen an die Meldung von Vorfällen sowie an das Risikomanagement und an die einzelnen Cyberfunktionen. Unternehmen, die Kubernetes für ihren Betrieb einsetzen, müssen sich unbedingt an diese Richtlinien halten, um Konformität und Belastungsfähigkeit der Sicherheitsmaßnahmen innerhalb ihrer Container-Infrastruktur zu gewährleisten.

Wichtige Überlegungen zum verbesserten Incident Reporting

NIS2 schreibt die zeitnahe Meldung von besonderen Vorfällen vor und unterstreicht damit die Notwendigkeit auf Seiten der Unternehmen, Sicherheitsverletzungen in Kubernetes-Clustern auch umgehend zu erkennen und auf sie zu reagieren.

Verstärkte Security-Maßnahmen

Unternehmen, die Kubernetes in der Praxis einsetzen, müssen ihre Sicherheitsmaßnahmen erhöhen und insbesondere auf Verschlüsselung, Authentifizierung, Zugriffskontrolle und kontinuierliche Überwachung achten, um den NIS2-Standards zu entsprechen.

Anforderungen an die Compliance

Die Einhaltung der NIS2-Richtlinie bedeutet auch eine besondere Anforderung an die Compliance, insbesondere für jene Unternehmen, die komplexe Container-Umgebungen unterhalten. Sie müssen sich an diese Anforderungen anpassen und gleichzeitig ihre operativen Fähigkeiten weiterführen.

Fazit

Da NIS2 die Cyberlandschaft in Europa verändern wird, stehen Kubernetes-Anwender heute vor einer entscheidenden Herausforderung, um ihre Maßnahmen für die Container-Sicherheit zu verstärken. Proaktive Schritte zur Anpassung an die neuen Richtlinien gewährleisten nicht nur die Einhaltung der Vorschriften, sondern stärken auch die allgemeine Sicherheitslage von Unternehmen und ihren auf Container gestützten Betriebsumgebungen.

Kubernetes mit KBOM sicherer machen

Illustration Absmeier foto freepik

Was ist eigentlich eine Kubernetes Bill of Materials und wie funktioniert sie?

Um die Komponenten und Anhängigkeiten von Anwendungen abzubilden, werden SBOMs erstellt. Eine Software Bill of Materials hilft so die Risiken von Anwendungen besser zu verstehen. Darüber hinaus können Schwachstellen bewertet oder die Einhaltung von Lizenzen überprüft werden. Während die Erstellung von SBOM eine Standardpraxis für Anwendungen ist, gibt es eine weitere abzusichernde Infrastruktur, auf der moderne Anwendungen aufbauen: Kubernetes. Die Sicherheit der Kubernetes-Infrastruktur wird generell durch Sicherheitsscanner überprüft. Solche Scanner können ähnlich einer SBOM Schwachstellen für Kubernetes-Cluster bewerten, inklusive den Komponenten, aus denen sie bestehen. Analog wird das Ergebnis eines solchen Scans als KBOM bezeichnet.

Was genau ist eine KBOM?

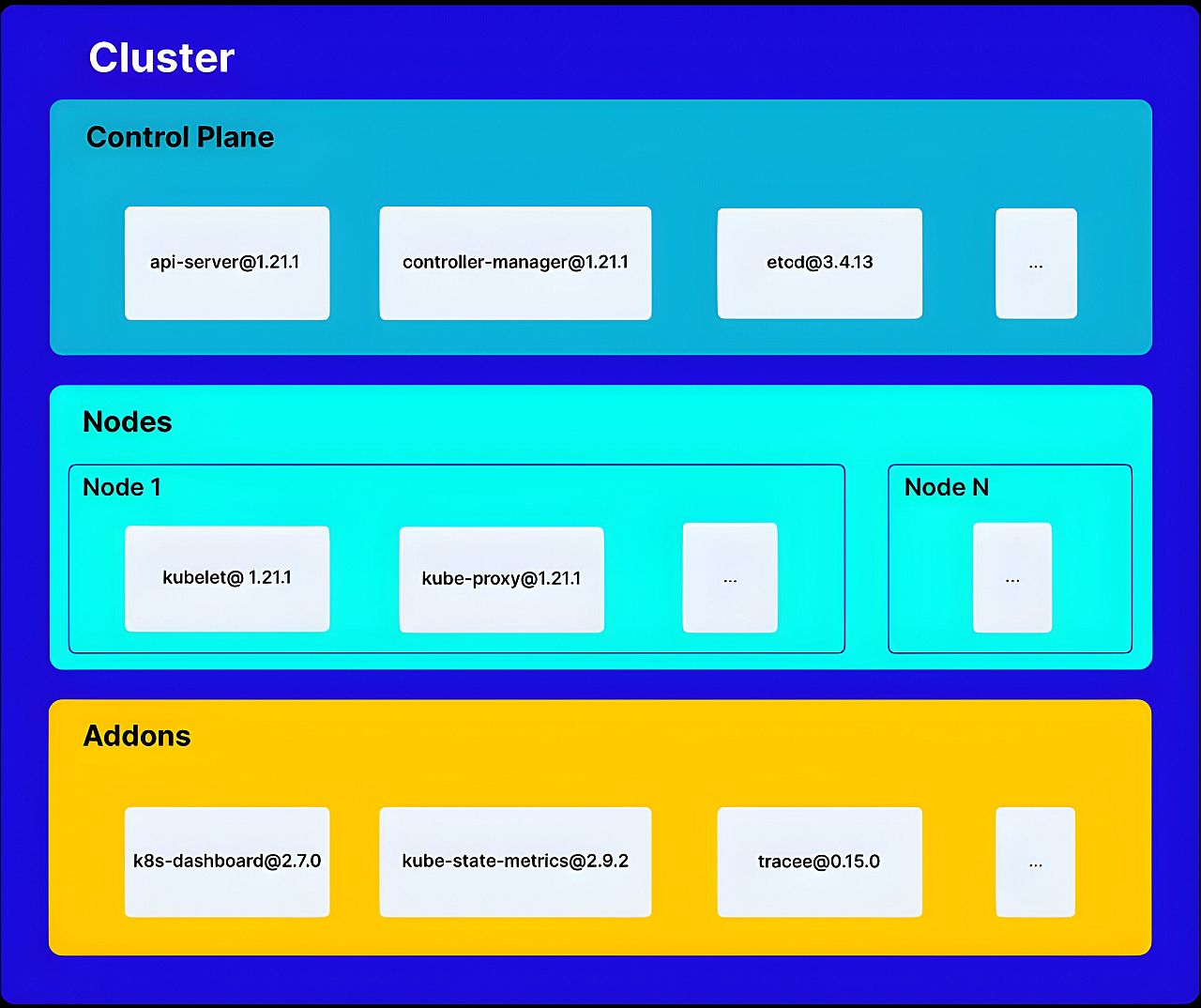

Kubernetes ist ein wichtiger Bestandteil zwischen vielen anderen grundlegenden Schichten wie Netzwerk, Container-Laufzeit, Cloud-Infrastruktur, Speicher und mehr. Dies macht Kubernetes zu einer wichtigen Komponente, die es abzusichern gilt. Dabei ist Kubernetes sehr komplex und hat viele bewegliche Bestandteile. Die Abbildung und Aufzeichnung der Zusammensetzung von Kubernetes-Clustern über eine KBOM ist somit ein sehr lohnendes Ziel. Ähnlich wie eine Software Bill of Materials (SBOM) ist eine KBOM das Manifest aller wichtigen Komponenten, aus denen ein Kubernetes-Cluster besteht: Control-Plane-Komponenten, Node-Komponenten und Add-ons, einschließlich ihrer Versionen und Images. Anstatt einen bestehenden Cluster nachträglich zu analysieren, können Kubernetes-Installateure ihre Ergebnisse im KBOM-Format melden. Dies entspricht dem Unterschied zwischen der SBOM-Generierung mit SCA und der aus dem Quellcode.

Welche Vorteile bietet eine KBOM?

Eine KBOM gibt detaillierte Antworten auf Fragen wie: »Welche »api-server«-Version wird verwendet?« »Welche Variante von »kubelet« läuft auf jedem Knoten?« oder »Welche Art von Netzwerk-Plugin wird derzeit verwendet?« Eine KBOM hilft somit Sicherheitsprobleme zu erkennen und zu wissen, wann ein Upgrade der Clusterkomponenten erforderlich ist. Die durch die KBOM-Generierung und das Scannen von Komponenten auf Sicherheitslücken gewonnene Transparenz ist nicht nur für Unternehmen wichtig, die ihre eigenen Kubernetes-Umgebungen betreiben. Auch Unternehmen, die einen verwalteten Kubernetes-Service nutzen, benötigen dieses Maß an Transparenz und Sicherheit, um festzustellen, ob ihre Service-Provider anfällige Komponenten verwenden, die ein Risiko für sie darstellen könnten.

Wie wird eine KBOM erstellt?

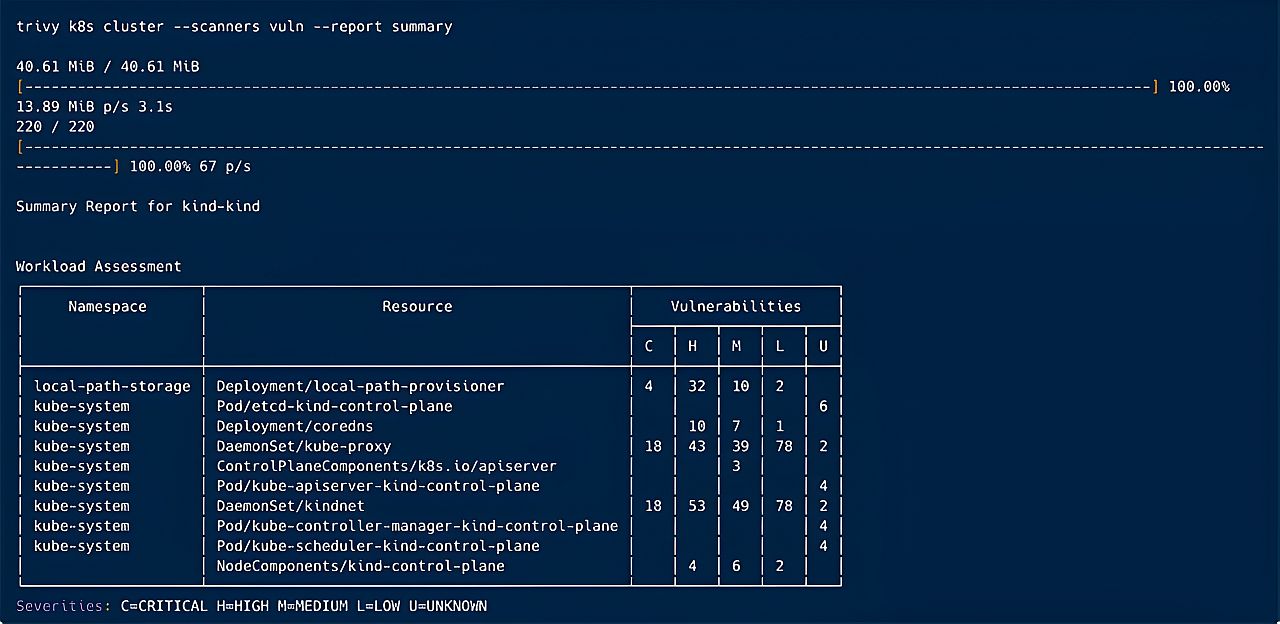

KBOMs können auf unterschiedliche Weise erstellt werden. Im Kubernetes-Ökosystem gibt es verschiedene Tools, die bei der Verwaltung und Verfolgung von Komponentenversionen helfen können. Die in der Community meistgenutzte Lösung ist der Open-Source-Schwachstellenscanner »Trivy«. Trivy beinhaltet seit Anfang 2023 die Generierung von KBOMs und verwendet die Kubernetes-API zur Erkennung des Clusters. Er wurde mit gängigen Kubernetes-Distributionen wie OpenShift, Rancher, minikube und kind getestet. Die Erstellung einer KBOM über ein entsprechendes Tool ist somit an sich nicht sonderlich schwierig. Wichtiger als das Wissen über die Komponenten selbst, ist zu wissen, ob es Schwachstellen gibt, die diese Komponenten betreffen. Denn viele Infrastrukturscanner können nur Fehlkonfigurationen erkennen und die Kubernetes-Komponenten nicht auf Schwachstellen hin analysieren. Die neueste Version von Trivy aus dem November 2023 bietet über die Generierung von KBOMs nun auch Schwachstellen-Scan für Kubernetes-Komponenten an. Nutzer können so einfach eine KBOM für ihre Kubernetes-Umgebung erstellen und diese gleichzeitig nach Schwachstellen scannen. So können sie die Sicherheitsrisiken ihrer Kubernetes-Cluster besser verstehen und das Risiko deutlich reduzieren.

Fazit: KBOMs und Schwachstellen-Scans für Kubernetes erhöhen die Sicherheit

Viele Unternehmen machen sich zurecht Sorgen um die Sicherheit von Kubernetes – insbesondere um Schwachstellen und Fehlkonfigurationen. So wie SBOM für die Sicherheit von Anwendungen entscheidend ist, kann eine KBOM für die Sicherheit der Cloud-Infrastruktur entscheidend sein. Mit der Möglichkeit, neben Workloads und Images auch die eigentliche Kubernetes-Infrastruktur zu scannen, erhalten Nutzer nun neue Möglichkeiten, um zu verstehen, wie sich die Sicherheit ihres Clusters im Laufe der Zeit verändert. Die Branche arbeitet aktuell noch an einem vollständigen Kubernetes-Schwachstellen-Scanner. In der Zwischenzeit sollten Unternehmen über entsprechende Tools vollständige KBOMs ihrer Kubernetes-Infrastruktur erstellen und sie auf Schwachstellen scannen – und so das Sicherheitsrisiko ihrer Kubernetes-Cluster enorm reduzieren.

Arne Jacobsen, Director of Sales EMEA bei Aqua Security

Abbildung 1: Konzeptionelle Darstellung einer KBOM mit den wichtigsten Komponenten eines Kubernetes-Clusters: Control Plane, Node und Add-Ons, einschließlich ihrer Versionen und Images.

Abbildung 2: Der Bericht nach dem Scannen zeigt die Verwundbarkeiten jedes einzelnen Kubernetes-Clusters.

Cybersecurity – NIS2 fordert mehr Sicherheit, Transparenz und Kontrolle

Die überarbeitete EU-Richtlinie zur Netzwerk- und Informationssicherheit (NIS2) enthält strenge Vorgaben zur Cybersicherheit und betrifft einen deutlich größeren Kreis von Unternehmen. Alleine in Deutschland sind es knapp 30.000 – auch kleine und mittelständische – Firmen.

Unternehmen aller Größen und Branchen werden heute permanent von Cyberkriminellen angegriffen. Daher liegt es in ihrem eigenen Interesse, sich mit aktuellen Sicherheitsmaßnahmen zu schützen. Bislang gab es dafür jedoch keine allgemein gültige Richtlinie innerhalb der EU. Die bisherigen Vorgaben zur Netzwerk- und Informationssicherheit (NIS) betrafen nur wenige Unternehmen und gingen angesichts der aktuellen Bedrohungslage nicht weit genug. Zudem war bei Nichteinhaltung mit keinen relevanten Konsequenzen zu rechnen. Entsprechend ist diese Richtlinie weitgehend unbekannt.

Eine neue Version soll dies nun ändern. NIS2 geht bezüglich der Vorgaben wesentlich weiter und schließt deutlich mehr Unternehmen in noch mehr Sektoren ein. Damit werden die Richtlinien zum Schutz der digitalen Infrastruktur wesentlich vielschichtiger und tiefgreifender. Es ist zu erwarten, dass künftig EU-weit mehr als 160.000 Unternehmen davon betroffen sind. In Deutschland sind es laut Schätzung des Bundesinnenministeriums rund 29.000 Unternehmen und öffentliche Einrichtungen – andere gehen von bis zu 40.000 Organisationen aus.

Die Schwankungen liegen daran, dass Unternehmen selbst prüfen müssen, ob sie unter die NIS2 fallen. Alle Firmen mit mindestens 50 Mitarbeiterinnen und Mitarbeitern und 10 Millionen Euro Umsatz im Jahr sind sicher dabei. Kritische Infrastrukturen, wichtige Lieferketten oder Konzernzugehörigkeiten erweitern den Kreis. Damit sind auch viele kleine und mittelständische Unternehmen davon betroffen. Die NIS2 sieht grundsätzlich zwei Klassen vor, »wesentliche« und »wichtige« Unternehmen, wobei für jede Klasse unterschiedliche Schwellenwerte definiert sind. Sobald nur eine Bedingung erfüllt ist, müssen die Anforderungen der jeweiligen Klasse vom Unternehmen umgesetzt und dokumentiert werden. Bei kritischer Infrastruktur gelten keine Schwellenwerte, da diese Unternehmen generell als wesentlich eingestuft werden.

Höhere Strafen. Bei NIS2 handelt es sich zwar »nur« um eine Richtlinie, die bis Oktober 2024 von allen EU-Mitgliedstaaten durch lokale Gesetzgebung umgesetzt werden muss. Doch jedes Land kann sogar noch strengere Vorgaben beschließen. Dies gilt auch für die vorgesehenen Strafen bei Nichteinhaltung. Die EU selbst spricht von bis zu 10 Millionen Euro oder 2 Prozent des weltweiten Jahresumsatzes [1]. Neben den deutlich höheren Strafen kann die Unternehmensleitung persönlich für Verstöße haften. Dies unterstreicht die wesentlich höhere Relevanz der NIS2. Da sie durch lokal geltendes Recht umgesetzt wird, sind auch bessere Kontrollen und Stichproben möglich.

Wie bei Richtlinien üblich, werden die notwendigen Maßnahmen recht vage beschrieben. Sie sollen nach dem aktuellen Stand der Technik interne Systeme und externe Schnittstellen umfassend vor Angriffen und Datendiebstahl sichern. Hinzu kommen Lösungen für Risikomanagement und Wiederherstellung. Daher müssen sich betroffene Unternehmen fundiert beraten lassen, um die Vorgaben zuverlässig zu erfüllen.

Herausforderung für kleine und große Unternehmen. Neben den technischen Anforderungen sind auch organisatorische Maßnahmen umzusetzen, wie das Melden von Vorfällen, die Berichterstattung und der Informationsaustausch darüber. Die dafür vorgesehenen kurzen Fristen können gerade für kleine und mittelständische Unternehmen mit kleinem IT-Team eine große Herausforderung darstellen. Bei einem Verstoß müssen sie innerhalb von 24 Stunden nach Bekanntwerden des Vorfalls einen Frühwarnbericht vorlegen, eine erste Bewertung innerhalb von 72 Stunden und einen Abschlussbericht innerhalb eines Monats. Zusätzlich müssen sie die zahlreichen Vorgaben der neuen Richtlinie bewältigen, wobei sich ihre Systeme zunehmend über mehrere Cloud-Umgebungen erstrecken und eine große Anzahl von Mitarbeiterinnen und Mitarbeitern weiterhin im Homeoffice arbeitet.

Selbst für größere Organisationen sind die Vorgaben nicht einfach zu erfüllen, da sich ihre digitale Infrastruktur zunehmend über multiple Clouds und interne Rechenzentren erstreckt. Während das Front-End einer Anwendung etwa in einer Public Cloud läuft, befindet sich das Back-End in einem internen Rechenzentrum. Gleichzeitig loggen sich Mitarbeitende von immer mehr verschiedenen Orten aus in Systeme und Apps ein. Zur Compliance mit NIS2 benötigen daher viele Unternehmen einen Managed Service, der mehrere Cloud-, Computer- und Netzwerkumgebungen abdeckt.

Weitere Auswirkungen. Da die NIS2-Richtlinie für eine weitaus größere Gruppe von Unternehmen gilt als ihre Vorgängerin, werden sich die Auswirkungen auch in der Lieferkette bemerkbar machen. Zum Beispiel wird Cybersicherheit in Beschaffungsprozessen zu einem wichtigen Kriterium und kann darüber entscheiden, welche Unternehmen neue Aufträge erhalten. Vollständige Transparenz ist dafür eine wichtige Voraussetzung. So wird es für Unternehmen absolut notwendig sein, einen vollständigen Überblick darüber zu erhalten, was in ihren digitalen Prozessen und ihren digitalen Schnittstellen mit Kunden, Partnern und Lieferanten geschieht.

Aufgrund dieser zahlreichen Anforderungen benötigen Unternehmen einfach zu implementierende Mechanismen, die das Erlebnis von Kunden und Partnern nicht beeinträchtigen. Dies erfordert eine zentrale Konsole, über die sie ihr gesamtes Anwendungsportfolio verwalten können. Moderne Cloud-basierte Angebote für die Sicherheit und Bereitstellung von Anwendungen wie F5 Distributed Cloud Services können diesen Bedarf decken.

Fazit. Die strengen Vorgaben der NIS2 verlangen von vielen Unternehmen in der EU, die Cybersicherheit noch ernster als bisher zu nehmen. Die dafür benötigte Technologie steht aber heute schon bereit, um in diesem neuen regulatorischen Umfeld erfolgreich zu sein.

Stephan Schulz,

Stephan Schulz,

Regional Security Solution Architect

bei F5

[1] https://nis2directive.eu/