Ein Security-Softwarehersteller hat einen neuen Forschungsbericht veröffentlicht, der die Entwicklungen der äußerst tückischen »Ransomware« beleuchtet [1]. Die gefährlichen Schadprogramme treten in unterschiedlichen Varianten auf: So verschlüsselt beispielsweise Simplocker Dateien, während LockerPin das Gerät mit einer PIN sperrt. Um die PIN-Sperre oder die Datenverschlüsselung wieder aufzuheben, wird Geld erpresst.

Ransomware, die den Bildschirm sperrt, ist weiter auf dem Vormarsch und gefährdet immer mehr Android-Nutzer. Der Bericht »The Rise of Android Ransomware« beleuchtet all diese Varianten von Ransomware und wird im Rahmen des Mobile World Congress in Barcelona veröffentlicht. Am Stand B05 in Halle 5 geben die Security-Experten von Eset tiefere Einblicke in die Forschungsergebnisse.

Ransomware: Technologische Entwicklung schreitet voran

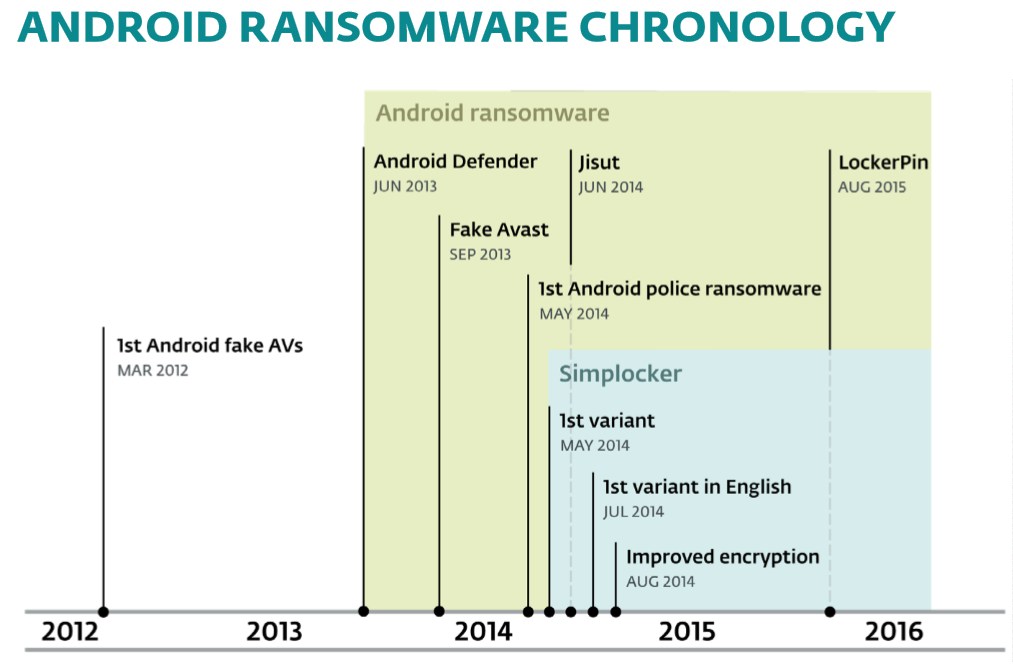

Die Autoren Robert Lipovsky, Lukas Stefanko und Gabriel Branisa aus dem Eset Forschungslabor sehen Ransomware zunehmend als Problem für Nutzer mobiler Endgeräte. Ransomware mit Lockscreen- und Verschlüsselungsfunktionen sorgen seit vielen Jahren für hohe finanzielle Einbußen und Datenverluste. Die Schadprogramme wurden genauso wie beispielsweise SMS-Trojaner in den vergangenen Jahren technologisch weiterentwickelt. Dabei adaptieren die Malware-Autoren häufig die bewährten Techniken der Desktop-Malware.

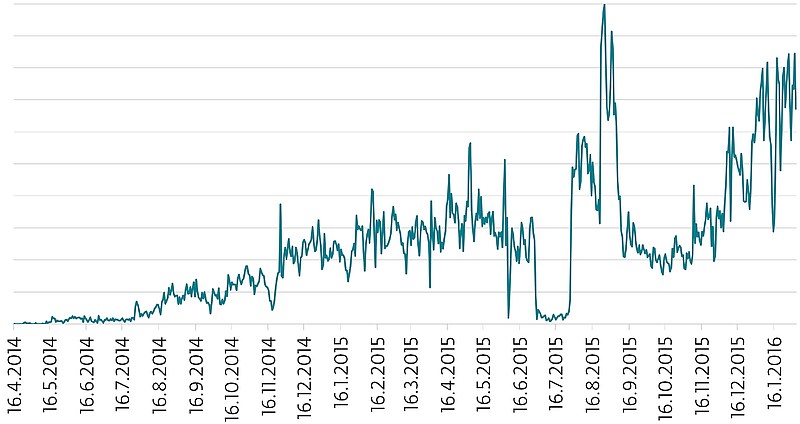

Abbildung 1: Entwicklung von Android Ransomware (April 2014 – Januar 2016)

Neue Angriffsziele außerhalb Osteuropas

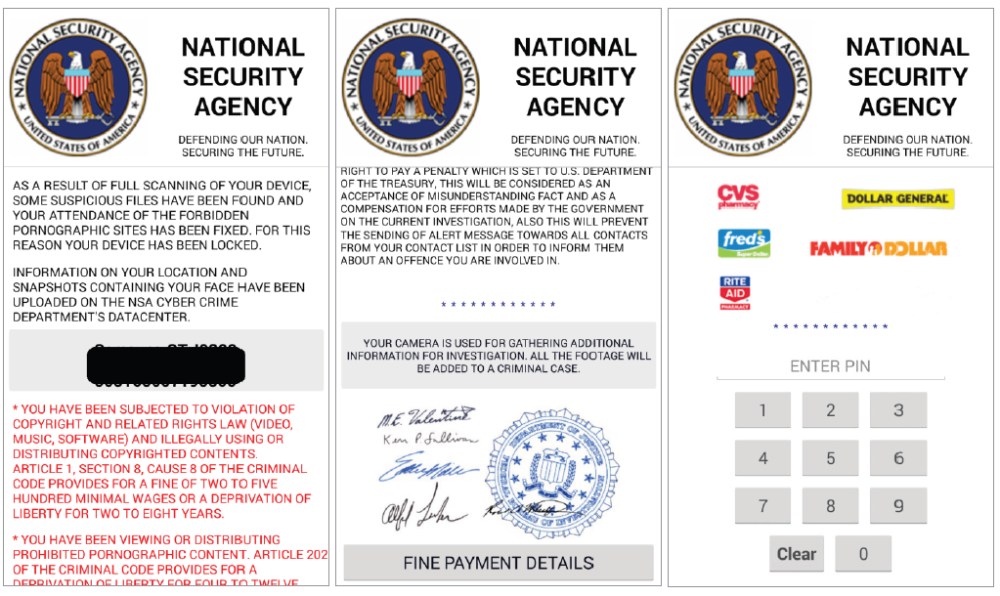

Sowohl unter Windows als auch auf Android fordert Ransomware-Malware Lösegeld von den Nutzern. Die übliche Masche: Die Besitzer werden beschuldigt, illegale Inhalte heruntergeladen zu haben. Die Crypto-Ransomware auf Android funktioniert ähnlich wie das berüchtigte Pendant unter Windows und nutzt äußerst starke Verschlüsselungstechniken, um es den Opfern quasi unmöglich zu machen, ihre Daten ohne Lösegeldzahlung zurückzuerhalten.

Da immer häufiger persönliche Daten wie Fotos auf Smartphones anstatt auf PCs gesichert werden, steigt die Gefahr vor Datendiebstahl durch Android-Ransomware. Die Forscher der Eset Studie konnten auch neue Angriffsziele identifizieren. Das Augenmerk liegt längst nicht mehr nur auf Osteuropa, Angriffe mit Android/Simplocker und Android/Lockerpin zielen vor allem auf Nutzer in den USA.

Abbildung 2: Eine neue Variante von Simplocker gibt sich als NSA aus

»Jeder Android-Nutzer sollte sich der Bedrohung durch Ransomware bewusst sein und zur Prävention entsprechende Security-Apps installieren. Obwohl einige Ransomware-Apps nur als Scareware laufen, bluffen und private Daten gar nicht verschlüsseln, werden nach Simplocker in 2014 immer mehr Varianten entwickelt, die tatsächlich Informationen verschlüsseln und im Anschluss Lösegeld zur Freischaltung erpressen. Hinzu kommt, dass einige der Schädlinge die Dateien gar nicht mehr dechiffrieren können, weil die entsprechenden Decodier-Keys von Anfang an fehlen. Deswegen sollte man auch all seine Daten regelmäßig mit einem Backup sichern«, so Raphael Labaca Castro, Security Researcher bei Eset.