Security Information & Event Management (SIEM) ist eines der derzeit am schnellsten wachsenden Segmente im Bereich IT-/Information-Security. Dieses Wachstum ist einerseits auf steigende Compliance-Anforderungen (SOX, PCI-DSS, IT-Grundschutz etc.) zurückzuführen und andererseits auf das Bedürfnis, sicherheitsrelevante Vorfälle zeitnah zu erkennen.

Unternehmen nutzen heute eine Vielzahl von IT-Security-Komponenten wie Firewalls, AV-Scanner, Proxy-Server sowie IDS- und IDP-Systeme, um sensible Daten effektiv zu schützen. Diese komplexen Sicherheitssysteme generieren täglich umfangreiche Log-Daten. Aufgrund der enormen Datenmengen verzichten viele Unternehmen – gerade im Mittelstand – auf die zeitnahe Analyse der Informationen und bleiben somit im Unklaren darüber, welchen Bedrohungen sie konkret ausgesetzt sind. Optimale Transparenz schafft hier ein -lückenloses Security Information & Event Management, das Log-Ereignisse systematisch klassifiziert, auswertet und korreliert. Die Anschaffung einer eigenen SIEM-Lösung ist jedoch für die meisten Unternehmen angesichts der hohen Kosten und der erforderlichen tiefen Fachkenntnisse nicht attraktiv.

Deshalb eignet sich SIEM ideal zum Outtasking. Zum einen ist Outtasking wesentlich günstiger als die Implementierung und der Betrieb einer eigenen Lösung. Zum anderen erreichen spezialisierte Anbieter aufgrund ihrer langjährigen Erfahrung und ihres themenübergreifenden Know-hows eine Service-Qualität, die Endkunden selbst in der Regel nur mit hohem Aufwand sicherstellen können.

SIEM-Komponenten im Überblick. Damit ein einheitliches Verständnis vorliegt, müssen zunächst einige Begrifflichkeiten rund um SIEM erläutert werden.

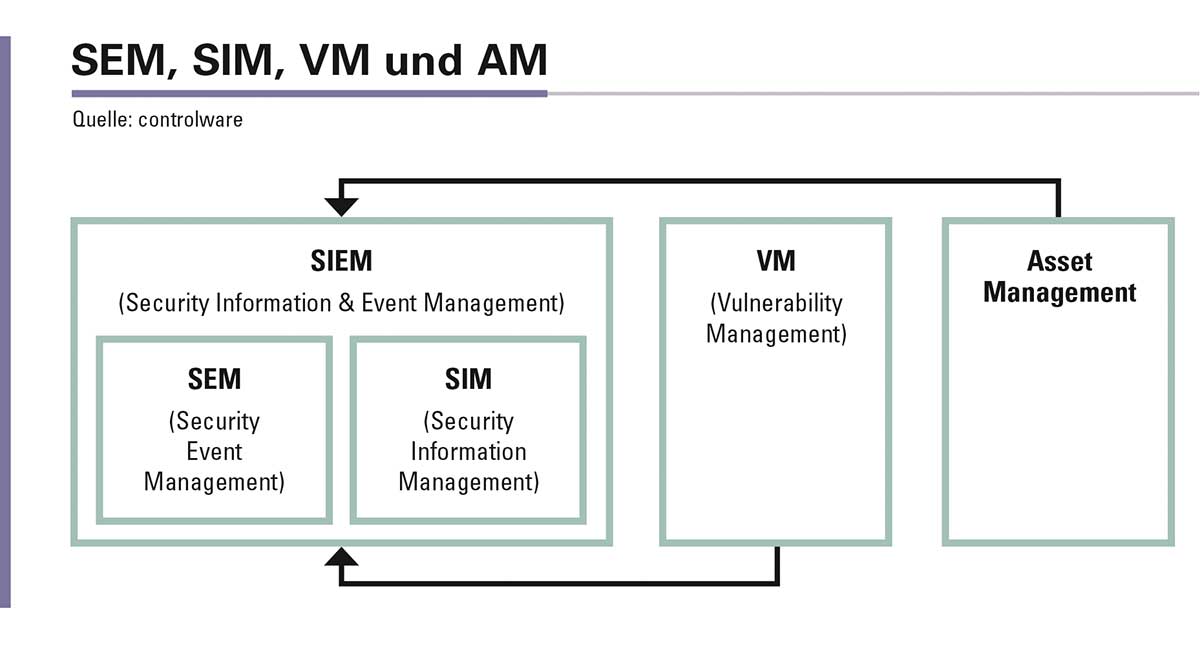

SIEM setzt sich aus SEM und SIM zusammen. Vulnerability Management und IT-Asset Management sind sinnvolle Ergänzungen, um das Potenzial von SIEM optimal auszuschöpfen.

SIEM setzt sich aus SEM und SIM zusammen. Vulnerability Management und IT-Asset Management sind sinnvolle Ergänzungen, das Potenzial von SIEM optimal auszuschöpfen (siehe Abbildung).

- Security Event Management (SEM): Bei SEM handelt es sich um ein Security Monitoring in »quasi Echtzeit«. Mit SEM ist es möglich, sicherheitsrelevante Vorfälle mit Hilfe von Dashboards und Alarmierungen zeitnah zu erkennen und zu analy-sieren.

- Security Information Management (SIM): Unter SIM versteht man die nachgelagerte Auswertung von Event-Log-Daten, die dazu dient, langfristige Trends zu erkennen. SIM erlaubt es, Event-Log-Daten zu speichern, um sie automatisiert oder bei Bedarf (nachgelagerte Rekonstruktion, Forensik etc.) für weitere Analysen heranzuziehen beziehungsweise um Compliance Reports zu erstellen.

- Vulnerability Management (VM): Das Vulnerability Management ist eine sinnvolle Ergänzung für SIEM. Vulnerability Management verarbeitet – anders als SIEM – keine Log-Daten, sondern scannt aktiv nach Schwachstellen, bewertet diese und schlägt Maßnahmen vor, um diese Schwachstellen zu schließen. Vulnerability Scanner sind sehr wertvolle Datenlieferanten für SIEM. Die Korrelation von Informationen über Schwachstellen mit Event-Log-Daten desselben Systems ermöglicht SIEM eine bessere Erkennung und Klassifizierung von Angriffen sowie die Minimierung von Fehlalarmen. Weiterhin lassen sich im Bereich Managed Security Services SIEM-Leistungen sehr gut mit VM-Leistungen kombinieren.

- IT-Asset Management: Eine weitere sinnvolle Ergänzung stellt das IT–Asset Management dar. In einem IT-Asset Management werden Informationen über IT-Komponenten, wie beispielsweise installierte Software, Betriebssystem, Hardware und Standort, zentral gespeichert. Ein IT-Asset Management ist kein Kernbestandteil von SIEM, aber eine qualitätsverbessernde Informationsquelle für SIEM, um die Event-Log-Daten mit Informationen über die Event–Quelle sowie über Verursacher und Ziel eines sicherheitsrelevanten Vorfalls für die Bewertung zu ergänzen.

SIEM-Betriebsmodi. Grundsätzlich kann man SIEM in den folgenden zwei Betriebsmodi betreiben:

- Fine-Tuning-basierter Betriebsmodus

- Use-Case-basierter Betriebsmodus

Beide Modi haben ihre Vor- und Nachteile, die man im Rahmen der Festlegung des Betriebsmodells kennen sollte.

- Fine-Tuning-basierter Betriebsmodus: Der Fine-Tuning-basierte Betriebsmodus ist vergleichbar mit dem Betriebsansatz klassischer IDS–Systeme. Hierbei werden nach und nach alle durch das SIEM standardmäßig als potenziell sicherheitsrelevante Vorfälle eingestuften Events durch Security-Analysten analysiert und bewertet. Stellt sich während der Analyse heraus, dass es sich bei dem potenziell sicherheitsrelevanten Vorfall um einen Fehlalarm handelt, wird die Standard-SIEM-Konfiguration einem Fine Tuning unterzogen, um diese »false positive« nicht weiter anzuzeigen. Unter einem »false positive« versteht man in diesem Zusammenhang einen Vorfall, der zwar potenziell sicherheitsrelevant sein könnte, aber in der konkreten Kundenumgebung entweder nicht zu vermeiden ist (etwa Nutzung unsicherer Protokolle) oder der nachweislich keinerlei Auswirkungen hat und daher als Fehlalarm nicht betrachtet werden muss.

Der Vorteil dieses Betriebsmodus besteht darin, dass man sehr schnell und einfach aus der großen Anzahl von täglichen Events potenziell sicherheitsrelevante Vorfälle erkennt.

Der Nachteil ist, dass es sich bei den erkannten potenziell sicherheitsrelevanten Vorfällen in der Regel um »false-positive-Meldungen« handelt. Selbst bei kleineren SIEM–Instal-la-tionen werden täglich tausende solcher potenziell sicherheitsrelevanter Vorfälle erkannt und ein Fine Tuning von SIEM kann sich über Monate hinziehen, ohne dass sicherheitsrelevante Vorfälle eindeutig erkannt werden.

- Use-Case-basierter Betriebsmodus: Ein alternativer Ansatz, SIEM zu betreiben, ist der Use-Case-basierte Betriebsmodus. Hier wird eine Schutzbedarfsanalyse durchgeführt, die relevante Bedrohungen identifiziert. Basierend auf den identifizierten Anforderungen werden Use Cases entwickelt, die relevante Informationen aus den Events extrahieren, um für diesen konkreten Schutzbedarf sicherheitsrelevante Vorfälle zu erkennen.

Der Vorteil dieses Betriebsmodus besteht darin, dass es sich bei einem erkannten sicherheitsrelevanten Vorfall immer um einen für den Kunden relevanten Sicherheitsvorfall handelt. Zudem lässt sich dieser Betriebsmodus durch die Definition weiterer Use Cases sehr flexibel an Veränderungen der Kundenbedürfnisse anpassen.

Der Nachteil dieses Betriebsmodus liegt darin, dass die Use Cases erst einmal definiert und im SIEM abgebildet werden müssen. Erst nach Implementierung von Use Cases lassen sich sicherheitsrelevante Vorfälle erkennen. Zudem werden Vorfälle nicht erkannt, für die kein entsprechender Use Case erstellt wurde, die aber trotzdem sicherheitsrelevant sein könnten.

Man kann die beiden SIEM-Betriebsmodi auch wie folgt vergleichen:

Ohne SIEM befindet man sich in einem dunklen Raum, man sieht nichts. Mit SIEM im Fine-Tuning-basierten Betriebsmodus befinden wir uns in einem Raum mit Blitzlichtgewitter. Die permanenten Lichtblitze leuchten zwar alles aus, wir erkennen aber trotzdem nicht die relevanten Dinge im Raum. Durch das Fine Tuning verändern sich die Frequenz und Intensität der Lichtblitze.

Bei SIEM im Use-Case-basierten Betriebsmodus wird Schritt für Schritt der Raum mit Lichtspots ausgeleuchtet. Mit der Zeit werden immer mehr Ecken des Raumes ausgeleuchtet – nach und nach werden alle Dinge sichtbar, die man zuvor als relevant definiert hat.

Resümee. Managed SIEM bietet Unternehmen die Möglichkeit, einen IT-Sicherheitsstandard zu erreichen, den sie auf anderem Weg – wenn überhaupt – nur mit erheblichem Aufwand realisieren könnten. Dazu gehören besonders kleine und mittelständige Unternehmen, für die der Betrieb eines eigenen SIEM nicht wirtschaftlich ist, die aber trotzdem keine geringeren Sicherheitsanforderungen haben als Großunternehmen oder Konzerne. Controlware als Systemintegrator und Managed Services Provider steht Unternehmen bei der Konzeption und Realisierung von Security-Lösungen zur Seite und übernimmt bei Bedarf den teilweisen oder kompletten Betrieb der Security-Infrastruktur.

Zusammenfassung

- Klassische IT-Security-Lösungen schützen, lassen einen meist über die tatsächlich existierende Bedrohungslage im Unklaren.

- SIEM-Lösungen sind für die meisten Unternehmen angesichts der hohen Kosten und der erforderlichen tiefen Fachkenntnisse nicht attraktiv.

- Mit Managed SIEM kann ein hoher IT-Schutz auf wirtschaftliche Art und Weise erreicht werden.

- Die Auswahl des Betriebsmodells hat Einfluss auf den Implementierungsaufwand und die zu erreichenden Ergebnisse.

Christian Bohr,

Christian Bohr,

Head of Managed Services,

Controlware GmbH

Waldstraße 92

63128 Dietzenbach

www.controlware.de

Titelbild: Shutterstock.com/Sergey Nivens