Vor einigen Wochen präsentierte der amerikanische OT-Security-Spezialist Dragos die neueste Ausgabe seines »ICS/OT Cybersecurity Year in Review«-Reports – mit vielen spannenden Einblicken in die Cyber-Bedrohungslage in der Industrie. Kai Thomsen, Director of Global Incident Response Services bei Dragos, fasst die wichtigsten Erkenntnisse zusammen.

Vor Kurzem ist die aktuelle, inzwischen sechste Auflage des jährlichen Dragos-Reports »ICS/OT Cybersecurity Year in Review 2022« erschienen. Die Studie hat es sich auf die Fahne geschrieben, Industrieunternehmen umfassend und konkret über die spezifischen Cyber-Bedrohungen in ICS- und OT-Umgebungen zu informieren – und bietet auch in diesem Jahr spannende Lektüre: Sie liefert aufschlussreiche Informationen zu Angreifer-Gruppierungen im Bereich Operational Technology (OT), illustriert das Gefahrenpotenzial neuer, ICS-spezifischer Schadsoftware und gibt den Lesern praxisnahe Empfehlungen für das Schwachstellen-Management sowie Cybersecurity-Benchmarks aus der Industrie an die Hand.

Hier die wichtigsten Erkenntnisse aus dem Report in Kürze.

PIPEDREAM ist die siebte ICS-spezifische Schadsoftware

PIPEDREAM ist nach STUXNET, HAVEX, BLACKENERGY2, CRASHOVERRIDE, TRISIS und Industroyer2 die siebte bekannte ICS-spezifische Schadsoftware – mit einem hohen Potenzial für disruptive und hochgradig zerstörerische Cyber-Angriffe. Gemeinsam mit Partnern aus der Community identifizierte und analysierte Dragos die Funktionsweise der Malware, noch bevor diese zum Einsatz kam. Die aktuelle Version von PIPEDREAM ermöglicht es Angreifern, Ziele in verschiedensten Branchen und Sektoren ins Visier zu nehmen. Da die Malware modular aufgebaut ist, ist damit zu rechnen, dass der Funktionsumfang in Zukunft weiter modifiziert wird, um noch mehr Systeme angreifen zu können.

Als skalierbares ICS-Angriffswerkzeug attackiert PIPEDREAM drei gängige Komponenten moderner Software. Dies ist ein weiterer Beleg für das hohe Risikopotenzial der kleinteiligen modernen Software-Lieferketten: Ein einziger Exploit oder eine einzige Schwachstelle reichen oft aus, um über mehrere Branchen hinweg enorme Schäden anzurichten.

Um sich besser vor destruktiven Bedrohungen wie PIPEDREAM zu schützen, sollten Unternehmen ein detailliertes Inventar ihrer vorhandenen Assets erstellen und Bedrohungen mithilfe realer Angriffsmuster aus der Industrie identifizieren, am besten im Rahmen eines ICS Network Visibility Programms. Dass bis heute 80 Prozent der Unternehmen, für die Dragos als Dienstleister tätig ist, keine echte Transparenz über ihre OT-Netzwerke haben, gibt großen Anlass zur Sorge. Denn die fehlende Übersicht erschwert nachdrücklich eine skalierte Erkennung, Triage und Abwehr von Bedrohungen. Die Überwachung des lateralen Netzwerkverkehrs im ICS/OT-Netzwerk mit dafür entwickelten Technologien ist die einzige Möglichkeit, um PIPEDREAM zuverlässig zu lokalisieren.

Zwei neue Angreifer-Gruppierungen entdeckt

Dragos hat 2022 zwei neue Bedrohungsakteure identifiziert, die gezielt ICS- und OT-Systeme ins Visier nehmen: CHERNOVITE und BENTONITE. Beide Gruppen gehen äußerst raffiniert und dynamisch vor:

- Die Threat-Gruppe CHERNOVITE ist der Entwickler hinter PIPEDREAM, der oben beschriebenen ICS-spezifischen Schadsoftware mit modularem, branchenübergreifendem Toolkit. Bei der Entwicklung von PIPEDREAM zeigte CHERNOVITE ein tiefes Verständnis für die ICS-Protokolle und die in OT-Umgebungen gängigen Angriffstechniken. Dragos stuft die Gruppierung als hochgradig motiviert, robust finanziert und bestens mit der modernen Anwendungsentwicklung vertraut ein. CHERNOVITE ist nachweislich in der Lage, Phase 2 der ICS Cyber Kill Chain zu erreichen und einen ICS-Angriff zu führen.

- BENTONITE ist eine neue Gruppierung, die seit 2021 verstärkt und opportunistisch gegen die Betreiber maritimer Öl- und Gas-Anlagen, Regierungseinrichtungen und Industrieunternehmen vorgeht. Die Angriffe dienen primär zur Spionage und zur Zerstörung und nutzen die Schwachstellen internetfähiger Systeme aus, um Zugriff zu den Netzen der Ziele zu erhalten.

Update zu bekannten Gruppierungen

Der Dragos-Report »ICS/OT Cybersecurity Year in Review 2022« enthält darüber hinaus detaillierte Erkenntnisse zu den Aktivitäten von sechs weiteren ICS-Angreifer-Gruppierungen:

- KOSTOVITE – Fokus auf Energieversorger in Nordamerika und Australien

- KAMACITE – Fokus auf multiple Industriesektoren in Europa (einschl. Ukraine) und den USA

- XENOTIME – Fokus auf Öl- und Gas-Unternehmen sowie Elektrizitätsversorger im Nahen Osten und in Nordamerika

- ELECTRUM – Fokus auf Elektrizitätsversorger in Europa (einschl. Ukraine)

- ERYTHRITE – Fokus auf multiple Industriesektoren in den USA und Kanada

- WASSONITE – Fokus auf multiple Industriesektoren in Süd-/Ost-Asien und Nordamerika

Analysiert man die Angriffstechniken, mit denen sich diese Gruppierungen im vergangenen Jahr Zugang zu OT-Umgebungen verschafft haben, belegen diese vor allem, wie wichtig ein zuverlässiger Schutz der Remote-Zugänge zu ICS/OT-Umgebungen ist. Dennoch gibt es in 44 Prozent der von Dragos übernommenen Service-Projekte klare Hinweise auf das Teilen von Zugangsdaten zu OT-Systemen. Dies ist auch der häufigste Türöffner für laterale Bewegungen und die Eskalation von Berechtigungen. Dragos empfiehlt daher dringend den Einsatz starker Multi-Faktor-Authentisierung. Wo diese nicht möglich ist, sollten die Verantwortlichen alternative Kontrollmechanismen implementieren – etwa Jump-Hosts mit dedizierter Überwachung der OT-Schnittstellen.

Ransomware in Industrieumgebungen

Ransomware gilt immer noch als die größte finanzielle und operative Cyberbedrohung für Industrieunternehmen. Wertet man die bekannt gewordenen Angriffe, die Netzwerk-Telemetriedaten und die Darkweb-Ressourcen aus, waren 2022 zwar lediglich 39 der 57 Ransomware-Gruppen aktiv, die bekanntermaßen auf Industrieunternehmen und Industrieinfrastrukturen abzielen. Dennoch dokumentierte Dragos im Jahr 2022 ganze 605 Ransomware-Angriffe gegen Industrieunternehmen. Dies entspricht einem Anstieg von 87 Prozent im Vergleich zum Vorjahr. Der größte Anteil entfiel mit 72 Prozent auf die fertigende Industrie. Aber auch viele andere Branchen waren von Ransomware-Angriffen betroffen, darunter Lebensmittel und Getränke, Energie, Pharma, Öl und Gas, Wasser, Bergbau und Metall.

Ransomware stellt für Industriebetriebe nach wie vor ein enormes Risiko dar, vor allem für Unternehmen ohne zeitgemäße Sicherheitsarchitektur. Ein Grundbaustein moderner OT-Sicherheitsstrategien ist dabei die Härtung der Umgebung. Hierzu gehören die systematische Entfernung fremder OT-Netzwerkzugangspunkte sowie die Durchsetzung starker Richtlinien an den IT/OT-Schnittstellen. Im Rahmen der übernommenen Service-Projekte dokumentierte Dragos in 50 Prozent der Fälle eine unsachgemäße Netzwerksegmentierung. In 53 Prozent der Fälle gab es externe Schnittstellen zwischen dem OT-Netzwerk und OEMs, IT-Netzwerken oder dem Internet. All dies sind klare Indikatoren dafür, dass es bis zu einem durchgängigen Schutz vor Ransomware noch ein weiter Weg ist.

ICS/OT-Schwachstellen im Überblick

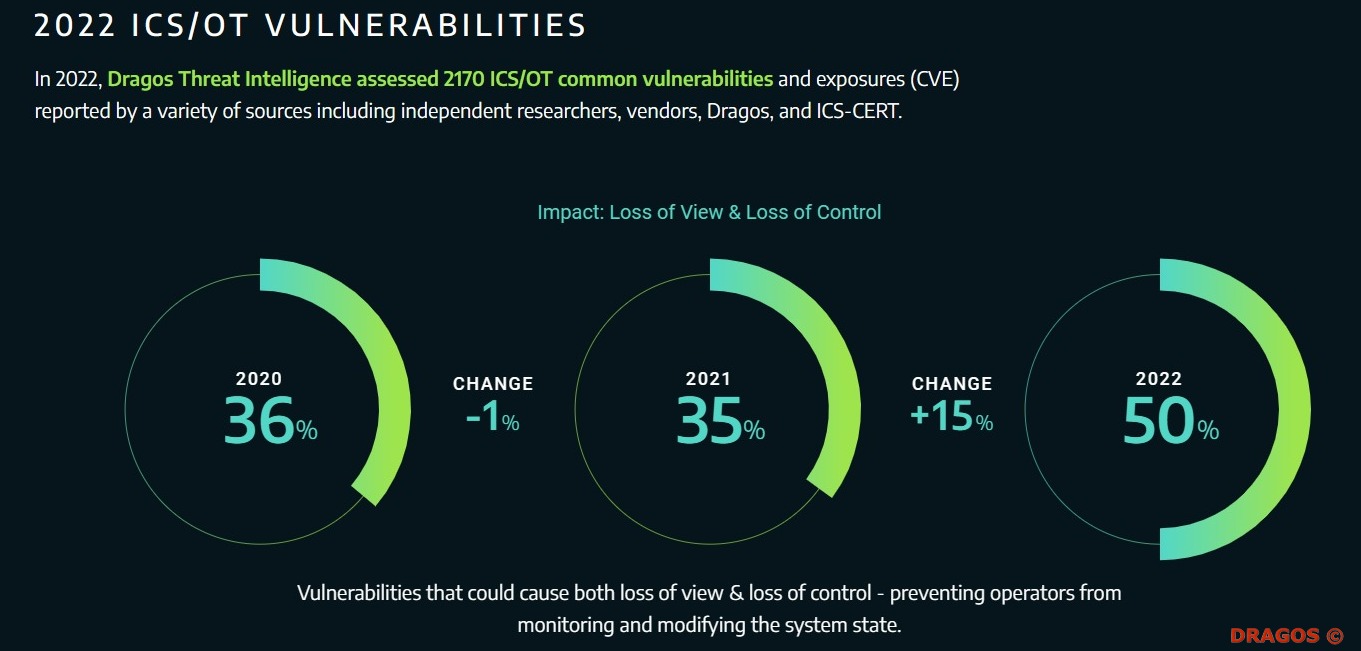

Die Zahl registrierter ICS/OT-Schwachstellen stieg 2022 um 27 Prozent – ein Beleg dafür, dass Security-Analysten dem Bedrohungspotenzial in der Industrie mehr Aufmerksamkeit schenken. Das Threat-Intelligence-Team von Dragos dokumentierte im vergangenen Jahr 2.170 gängige Schwachstellen und Gefährdungen (engl. Common Vulnerabilities and Exposures, kurz: CVEs), ein deutlicher Anstieg gegenüber den 1.703 CVEs im Jahr 2021.

Im Gegensatz zum meist simplen Update eines IT-Notebooks ist die Installation eines Patches auf einer Industrieanlage häufig mit hohen Kosten und teurem Stillstand verbunden. Genau zu wissen, welche Schwachstellen man wann und wie beheben sollte, ist somit ein Schlüsselbestandteil jeder effektiven, risikobasierten Vulnerability-Management-Strategie. Aus diesem Grund gibt Dragos Unternehmen zu jeder CVE eine unabhängige Bewertung, eine Bestätigung und eine Anleitung zur Behebung an die Hand. All das hilft den Teams, Schwachstellen fundiert zu priorisieren und das Risikopotenzial für die ICS/OT-Umgebung mit passgenauen Abwehrmaßnahmen zu minimieren.

Now, Next, Never: Vom Umgang mit Schwachstellen

Das Research-Team von Dragos bewertet Schwachstellen unter anderem danach, wie einfach und wie häufig diese von Angreifern ausgenutzt werden und welche Folgen eine Kompromittierung in einer ICS/OT-Umgebung hätte. Hierbei werden die Bedrohungen in die Kategorien »Now«, »Next« und »Never« unterteilt. So können sich die Systemverantwortlichen und IT-Sicherheitsexperten der Unternehmen auf die besonders kritischen Bedrohungen konzentrieren – und verwenden ihre begrenzten Ressourcen nicht auf die Behebung weniger gefährlicher Bedrohungen.

Von zentraler Bedeutung ist in diesem Kontext ein proaktiver und durchdachter Incident-Response-Plan (IRP) für die Industrieumgebung. Dieser wird in vielen Bereichen vom IRP der IT abweichen: Immerhin stehen in der OT-Umgebung andere Geräte, andere Kommunikationsprotokolle, andere Angriffsmethoden und andere Vulnerability-Management-Prozesse im Fokus. Und da Cyberangriffe auf OT-Umgebungen häufig Konsequenzen in der physischen Welt haben, erfordern sie auch andere forensische Instrumente. Erstellen Sie daher einen dedizierten OT-Maßnahmenplan, mit den richtigen Ansprechpartnern und Notfallszenarien für jeden Standort.

Erkenntnisse von der vordersten Verteidigungslinie

Seit sechs Jahren wertet Dragos die Erfahrungen des »Professional Services«-Teams systematisch aus, um ein umfassendes Verständnis für die Bedrohungslandschaften und den Security-Status in der Industrie zu entwickeln. Diese kontinuierliche Beobachtung der Praxis hilft uns aber auch, ausgewählte Trends und Vorkommnisse langfristig zu dokumentieren. Die folgenden vier Entwicklungen analysieren wir bereits seit 2019:

- Bei 80 Prozent der von Dragos übernommenen Service-Projekte hatten die Unternehmen keine oder nur eingeschränkte Übersicht über die ICS/OT-Umgebung. Diese Zahl hat sich seit 2019 nicht signifikant verändert.

- Bei 50 Prozent der von Dragos übernommenen Service-Projekte wurden Probleme bei der Netzwerksegmentierung und nicht ausreichend geschützte Sicherheitsperimeter beobachtet. Das sind 27 Prozent weniger als im Vorjahr.

- Die Zahl der Service-Projekte, bei denen die Dragos-Experten externe Schnittstellen zu OT-Systemen identifiziert haben, ist 2022 von 70 auf 53 Prozent deutlich zurückgegangen.

- Bei 54 Prozent der von Dragos übernommenen Service-Projekte gab es Hinweise auf das Teilen von Zugangsdaten. Im Vorjahr waren es noch 44 Prozent.

Alles Weitere im vollständigen Report

Der Report »Dragos ICS/OT Cybersecurity Year in Review 2022« gibt interessierten Unternehmen spannende und tiefe Einblicke in die Cyber-Bedrohungslage in der Industrie und hilft ihnen, Gefahren priorisiert zu adressieren und ihr ICS/OT-Cybersecurity-Standing nachhaltig zu verbessern.

Der Bericht steht ab sofort zum kostenlosen Download zur Verfügung. Dragos 2022 ICS/OT Cybersecurity Year In Review

Dragos ICS/OT Cybersecurity Year in Review – das Wichtigste in Kürze

Die Cyber-Bedrohungslage in der Industrie stand 2022 regelmäßig im Mittelpunkt des öffentlichen Interesses – immer dann, wenn neue Schadsoftware für industrielle Steuersysteme bekannt wurde, wenn es zu einem Angriff auf kritische Fertigungssysteme kam, oder wenn sich die öffentliche Diskussion den anhaltenden geopolitischen Spannungen zuwandte. Darüber hinaus musste die ICS/OT-Gemeinschaft wie in den vergangenen Jahren auch 2022 eine steigende Zahl von Schwachstellen adressieren, oft ohne geeignete Werkzeuge zur Risikominimierung und zur Aufrechterhaltung des Betriebs. Die Stromnetze, Öl- und Gaspipelines, Wasserversorgungssysteme und Produktionsanlagen kämpfen überdies nach wie vor mit einem komplexen Dickicht regulatorischer Vorgaben, das sie in die Pflicht nimmt, ihren Schutz nachhaltig zu verbessern.