Die Cyberspionage-Infrastruktur »PZChao« hat seit spätestens Juli 2017 Behörden, Bildungseinrichten und Technologie- und Telekommunikationsunternehmen angegriffen. Jetzt legt Bitdefender erstmals eine detaillierte Analyse zu PZChao vor: Der Malware-Werkzeugkasten, der vor allem auf Ziele in Asien und den USA ausgerichtet ist, verfügt über eine umfassende Infrastruktur zur Auslieferung von Komponenten und eine Fernzugriffskomponente, die eine feindliche Übernahme des kompromittierten Endgeräts erlaubt – bis hin zur Live-Verwendung von Mikrofon und Kamera. Überraschenderweise ebenfalls enthalten: ein Cryptominer, um Bitcoins zu schürfen – dies wurde in derart gezielten Attacken bisher nicht beobachtet.

In den letzten Jahren haben sich bekannte Cyberangriffe auf die Schädigung der digitalen Infrastrukturen der Opfer verlagert, um hochsensible Daten zu stehlen, Menschen stillschweigend zu überwachen und ständig den Boden für neue Angriffswellen zu bereiten. Dies ist auch der Fall bei PZChao, einem ausgefeilten Malware-Toolkit, das Bitdefender seit mehreren Monaten beobachtet, nachdem es in Asien verheerende Schäden angerichtet hat.

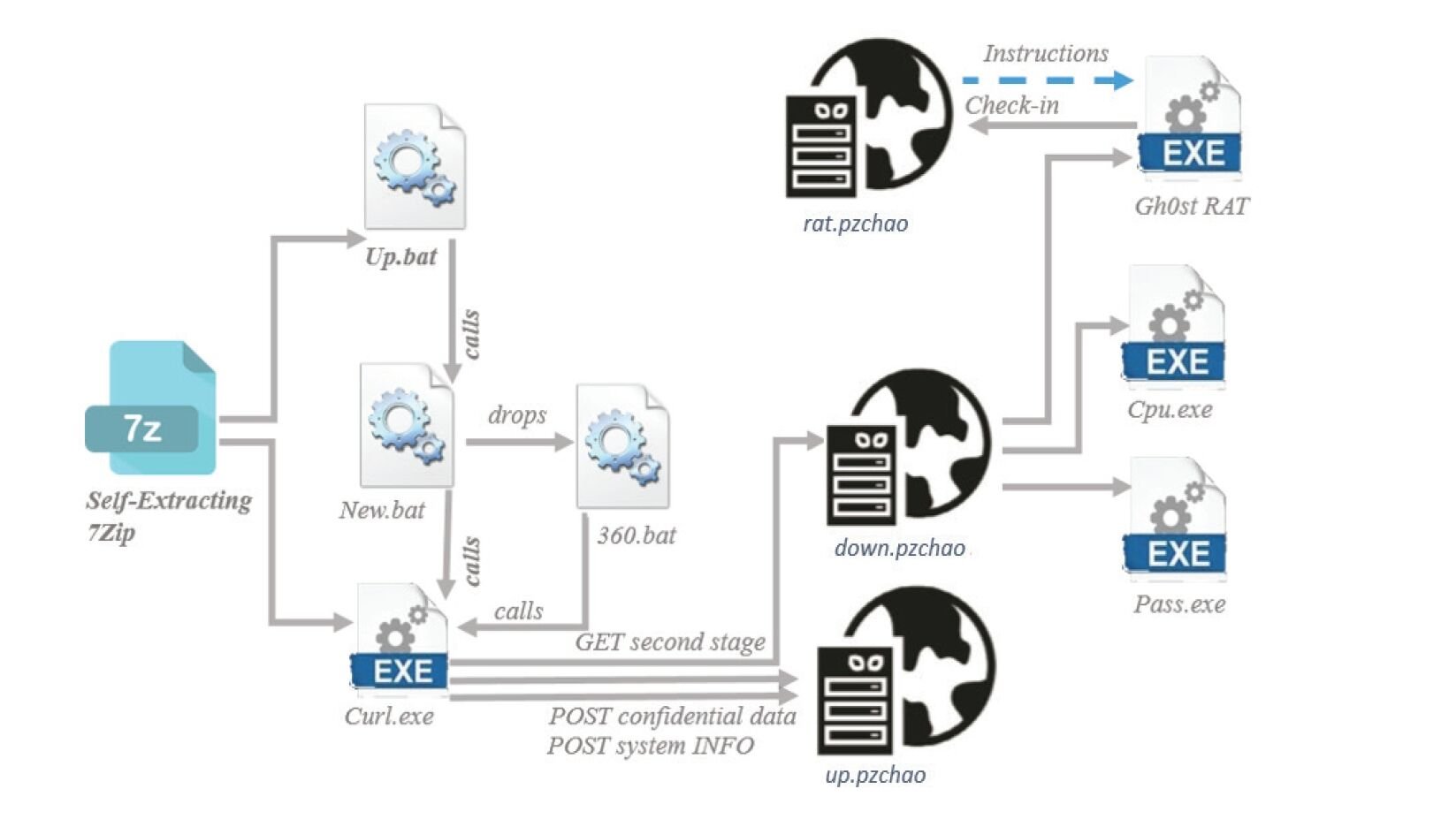

Ein interessantes Merkmal von PZChao ist, dass es ein Netzwerk von bösartigen Subdomains umfasst. Jede von ihnen wird für eine bestimmte Aufgabe verwendet, zum Beispiel Download, Upload, RAT-bezogene Aktionen oder Malware-DLL-Bereitstellung (siehe Abbildung 1). Die Verwendungsmöglichkeiten sind vielfältig und umfassen die Möglichkeit, zusätzliche Dateien herunterzuladen und auszuführen, private Informationen zu sammeln und Befehle auf dem System aus der Ferne auszuführen.

Abbildung 1: PZChao umfasst ein Netzwerk von bösartigen Subdomains.

»Digitale Infrastrukturen sind strategische Fronten«

Bob Botezatu, Leitender Bedrohungsanalyst bei Bitdefender: »Mehr als dreißig Jahre nach dem Ende des Kalten Krieges haben sich digitale Infrastrukturen weltweit zu strategischen Fronten entwickelt, die die gleiche Bedeutung haben wie die geographischen Fronten von Luft, Land, Meer und Weltraum. Gleichzeitig werden Cyberangriffe immer komplexer. Die Akteure teilen Nutzlasten in mehrere Module mit hochspezialisierten Anwendungen auf, um die Kompromittierung eines Ziels zu erreichen.«

Der erste Punkt der Angriffskette (siehe Abbildung 2) ist eine zielgerichtete Spam-Mail mit einem bösartigen Visual Basic Script als Anhang. Das Skript fungiert als Downloader für weitere bösartige Payloads von einem Distributionsserver. Im Endstadium ist das System vollständig in der Hand der Angreifer und diese können sich auch im Netzwerk weiter vorarbeiten.

Abbildung 2: Die Angriffskette vom E-Mail-Anhang bis zur vollständigen Kontrolle.

Eine Liste der wichtigsten Funktionen von PZChao:

- Process Explorer: Auflistung aller aktiven Prozesse und geöffneten Fenster

- Keystroke Logger: Protokollierung der Tastatureingabe in Echtzeit oder offline

- Web Cam Eavesdropping: Live-Video-Feed der Kamera

- Voice Monitoring: Sprachüberwachung über das Mikrofon

- Session Management: Herunterfahren und Rebooten des Geräts

- Remote File Downloads: Möglichkeit, Dateien aus dem Internet herunterzuladen

- Remote Terminal: Voll funktionsfähige Remote Shell

- File Manager: Vollständige Datei-Explorer-Funktionen

All dies erlaubt einem Angreifer, die volle Kontrolle über das System zu übernehmen, die Opfer auszuspionieren und vertrauliche Informationen zu exfiltrieren.

Während des Analyseprozesses gelang es Bitdefender, die gehosteten Malware-Payloads sowie bestimmte Statistiken auf einem der Command&Control-Server abzurufen, darunter die Gesamtzahl der Downloads. Zu den am häufigsten heruntergeladenen bösartigen Dateien gehörten demnach Varianten von Gh0st RAT, das bereits vor Jahren im Iron Tiger APT verwendet wurde. Die aktuellen Samples verbinden sich nun mit der neuen Angriffsinfrastruktur.

Botezatu: »Gerade weil die Werkzeuge, die in diesem speziellen Angriff verwendet werden, einige Jahre alt sind, sind sie erprobt und auch für zukünftige Angriffe bestens geeignet. Die Möglichkeit, die meisten davon kostenlos in Untergrund-Hacking-Foren herunterzuladen, senkt die Kosten für Cyberattacken, ohne dass Angreifer Kompromisse bei der Tarnung oder Effektivität eingehen müssten.«

White Paper »Operation PZChao«

White Paper »Operation PZChao«

Bitdefender beschreibt PZChao ausführlich in dem neu veröffentlichten White Paper »Operation PZChao – Inside a highly specialized espionage infrastructure«. Es befasst sich eingehend mit der Angriffskette, der von den Bedrohungsakteuren genutzten Infrastruktur mit rotierenden Command&Control-Servern, den von ihnen kontrollierten Malware-Subdomains und den Nutzlasten, die auf den Zielsystemen bereitgestellt werden. Das White Paper steht kostenlos zur Verfügung unter:

Digitale Transformation: Cyberkriminalität und Cyberspionage sind die größten Herausforderungen

Cyberspionage auf der Basis von APTs ist Alptraum für Unternehmen

Data Breach Investigations Report 2017: Cyberspionage und Ransomware-Angriffe auf dem Vormarsch