Angriffe in staatlichem Auftrag und mittels Erpressersoftware erhöhen Risiken für kritische Infrastrukturen.

20 Prozent der globalen Unternehmen sehen Cyberspionage als größte Bedrohung für ihre Aktivitäten an, ein gutes Viertel (26 Prozent) bekunden Mühe, mit der schnellen Entwicklung der Bedrohungslandschaft mitzuhalten. Das sind nur einige Ergebnisse einer aktuellen Umfrage im Auftrag von Trend Micro unter 2.402 IT-Entscheidern in Unternehmen in Europa und den USA [1].

Cyberspionage, gezielte Angriffe und Phishing-Attacken

Hinter Cyberspionage rangierten in der Umfrage als Hauptbedrohungen an zweiter Stelle gezielte Angriffe mit 17 Prozent, gefolgt von Phishing-Attacken mit 16 Prozent. An der Spitze der Länder, deren Unternehmen am meisten Cyberspionage fürchten, stehen Italien (36 Prozent), Frankreich (24 Prozent), Deutschland (20 Prozent) und die Niederlande (17 Prozent) – nachvollziehbare Umfrageergebnisse, wenn man bedenkt, dass in den drei letztgenannten Ländern in diesem Jahr noch Wahlen anstehen. Denn es bleibt abzuwarten, wie kommende Wahlen von elektronischen Medien beeinflusst werden – dass dies passieren wird, steht außer Frage.

Industriespionage

Dazu Bharat Mistry, Berater für Cybersicherheit bei Trend Micro: »Befürchtungen, fremde Regierungen könnten sich in demokratische Prozesse einmischen, haben im Zuge der Anschuldigungen zu Russlands Rolle in den US-Präsidentschaftswahlen einen sehr realen Hintergrund erhalten [2]. Cyberpropaganda wird öffentlich diskutiert und ist auch im Bewusstsein der Unternehmensführungen angekommen. Unsere Daten zeigen eine starke Korrelation zwischen Ländern, die sich gerade auf allgemeine Wahlen vorbereiten, und regionalen Werten zur Angst vor Cyberspionage. Unternehmen sehen, welche Möglichkeiten Cyberkriminellen zur Verfügung stehen, und werden die Auswirkungen in ihrem Bemühen spüren, sich vor möglicherweise existenzgefährdenden Datendiebstählen und -verlusten zu schützen. Auch wenn es sich weitgehend um ganz andere Akteure handelt, erzeugt das bei ihnen doch das Bewusstsein, dass diese Möglichkeiten auch für Industriespionage genutzt werden können.«

Unberechenbarkeit der Cyberkriminellen

Acht von zehn Ländern bezeichneten die wachsende Unberechenbarkeit der Cyberkriminellen (insgesamt 36 Prozent) als die größte Herausforderung, um sich vor Cyberbedrohungen zu schützen. Weitere 29 Prozent gaben zu, die jüngsten Bedrohungen nur ungenügend zu verstehen und gut ein Viertel (26 Prozent) hat Mühe, sich an den schnellen Wandel in der Bedrohungslandschaft und die wachsende Professionalisierung in der Cyberkriminalität anzupassen.

Erpressersoftware

Laut Umfrage sind fast zwei Drittel (64 Prozent) der befragten Unternehmen in den zurückliegenden zwölf Monaten von einer »bekannten« Cyberattacke heimgesucht worden, im Durchschnitt sogar vier Mal. Erpressersoftware war dabei mit deutlichem Abstand die häufigste Bedrohungsart: So gaben 69 Prozent der Befragten an, mindestens einmal in diesem Zeitraum damit angegriffen worden zu sein. Umgekehrt blieb tatsächlich nur ein gutes Viertel (27 Prozent) nach eigener Aussage davon verschont.

Interessanterweise denken lediglich zehn Prozent der Unternehmen von Erpressersoftware als eine Bedrohung im laufenden Jahr, obwohl die Zahl der Angriffe laut dem Trend Micro-Sicherheitsbericht von 2015 auf 2016 um 748 Prozent angestiegen ist, was zu einem Verlust von einer Milliarde US-Dollar bei den Unternehmen weltweit geführt hat.

Zu berücksichtigen ist allerdings, dass die Zahl der Schädlingsfamilien im Bereich Erpressersoftware 2017 voraussichtlich um weitere 25 Prozent wachsen wird. Alarmierend dabei ist, dass nicht mehr nur klassische PC-Betriebssysteme wie Windows befallen sein werden, sondern mehr Gerätearten als bisher – wie zum Beispiel Smartphones oder private und industrielle Geräte des Internets der Dinge (Internet of Things = IoT beziehungsweise Industrial IoT = IIoT).

IoT und IIoT als Ziele

»Das Internet und die reale Welt überschneiden sich immer mehr. Folglich werden Hacker häufiger als bisher kritische Systeme und Infrastrukturen infiltrieren«, betont Bharat Mistry. »Das hat ernste Konsequenzen. Denn das IIoT birgt Risiken für Unternehmen, die industrielle Steuerungssysteme (Industrial Control Systems = ICS) verwenden. Wir konnten das bei dem nicht lange zurückliegenden Angriff auf das nationale Stromnetz der Ukraine beobachten, als 225.000 Haushalte ohne Strom waren. Außerdem hat unsere Forschung gezeigt, dass Verkehrssteuerungsanlagen online leicht zu finden sind.«

Business E-Mail Compromise (BEC)

Das relativ junge Phänomen des Business E-Mail Compromise (BEC) – auch bekannt als CEO-Betrug oder »Whaling« – stuften nur zwölf Prozent der Befragten als Bedrohung ein. Das deutet darauf hin, dass die Unternehmen die Auswirkungen dieser Art von Attacke unterschätzen. Einschüchterungsversuche mittels BEC stellten sich bisher aber als unglaublich lukrativ heraus. Globale Unternehmen verzeichneten 2016 als Folge davon Verluste von durchschnittlich 140.000 US-Dollar.

Neue Verteidigungsstrategien notwendig

»Es gibt keine Geheimwaffe für Cybersicherheit. Die Bedrohungen entwickeln sich fortlaufend weiter«, unterstreicht Bharat Mistry. »Viele Unternehmen lassen sich von aufregenden neuen Sicherheitstechniken blenden. Stets dem neuesten Trend hinterherzujagen bedeutet jedoch, dass das jeweils Neueste schnell veraltet und obsolet wird. Die immer weniger vorhersagbaren Taktiken finanziell gut ausgestatteter Cyberkrimineller und einem schnellen Wandel unterworfene Bedrohungslandschaft unterstreichen den grundlegenden Bedarf der Unternehmen an einer neuen Verteidigungsstrategie, die auch die Möglichkeit eines erfolgreichen Erstangriffs berücksichtigt und neben mehrstufiger Verteidigung auch die Entdeckung und Reaktion auf bisher unbekannte Bedrohungen mit einschließt, um die Risiken substantiell zu verringern.«

[1] Die Umfrage unter 2.402 IT-Entscheidern in Großbritannien, den USA, Frankreich, Deutschland, Italien, den Niederlanden, Schweden, Norwegen, Österreich und der Schweiz wurde im Februar 2017 im Auftrag von Trend Micro von Opinium durchgeführt.

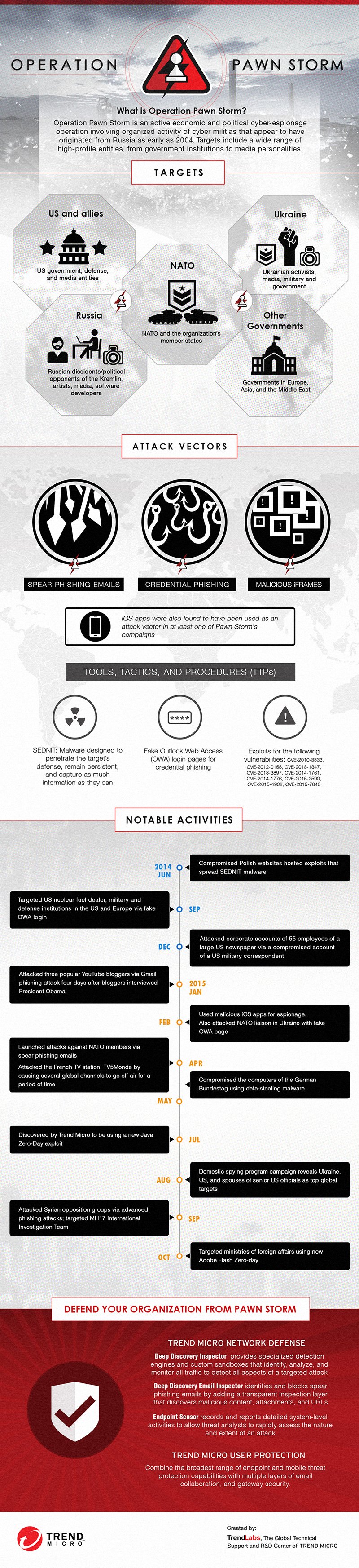

[2] https://www.trendmicro.com/vinfo/us/security/news/cyber-attacks/operation-pawn-storm-fast-facts

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden. Diese Auswahl wurde von Menschen getroffen und nicht von Algorithmen.

Potenziell staatlich geförderte Cyberspionage unter der Lupe

Wild Neutron – Mysteriöser Cyberspionageakteur kehrt mit neuer Wucht zurück

Sichere Plattform, um digitales Geld zu senden und zu erhalten

Gefährliche Trittbrettfahrer: Missbrauch von Open-Source-Testsoftware

Cyberkriminelle nutzen auch weiterhin menschliche Schwächen aus

Sicherheitstrends 2016: direkte Auswirkungen auf das tägliche Leben