Der vierteljährliche Threat Report [1] wertet Bedrohungen, Trends und Transformationen aus, die in den letzten drei Monaten bei Kunden und allgemein im Bereich Sicherheit aufgefallen sind. Proofpoint analysiert jeden Tag mehr als eine Milliarde E-Mails, mehrere hundert Millionen Social Media Posts und mehr als 150 Millionen Schadprogramme, um Menschen, Daten und Marken vor hochentwickelten Bedrohungen zu schützen.

Einige der wichtigsten Ergebnisse der Studie:

- 98 % aller in Q1 untersuchten bösartigen mobilen Anwendungen hatten Android-Gerätezum Ziel. Das gilt ungeachtet der viel beachteten Entdeckung eines iOS-Trojaners und der andauernden Präsenz riskanter iOS-Anwendungen und schädlicher Anwendungen.

- 75 % der Angriffe durch betrügerische Phishing-E-Mails arbeiteten mit »reply to«-Täuschungsversuchen, bei denen die Benutzer glauben sollen, die Nachrichten kämen von seriösen Absendern. Bedrohungen durch betrügerische E-Mails werden immer ausgereifter und spezialisierter. Sie stellen eine der größten Bedrohungen dar, denen Unternehmen heute gegenüberstehen. Schätzungen zufolge war dieser Angriffsvektor in den letzten zwei Jahren für Verluste von 2,6 Milliarden US-Dollar verantwortlich.

- Ransomwarestieg an die Spitze der von Cyberkriminellen am liebsten eingesetzten Schadsoftware auf. In Q1 erfolgten 24 % der E-Mail-Angriffe mit Dateianhängen der neuen Ransomware Locky. Dridex war die einzige Malware-Payload, die häufiger zum Einsatz kam.

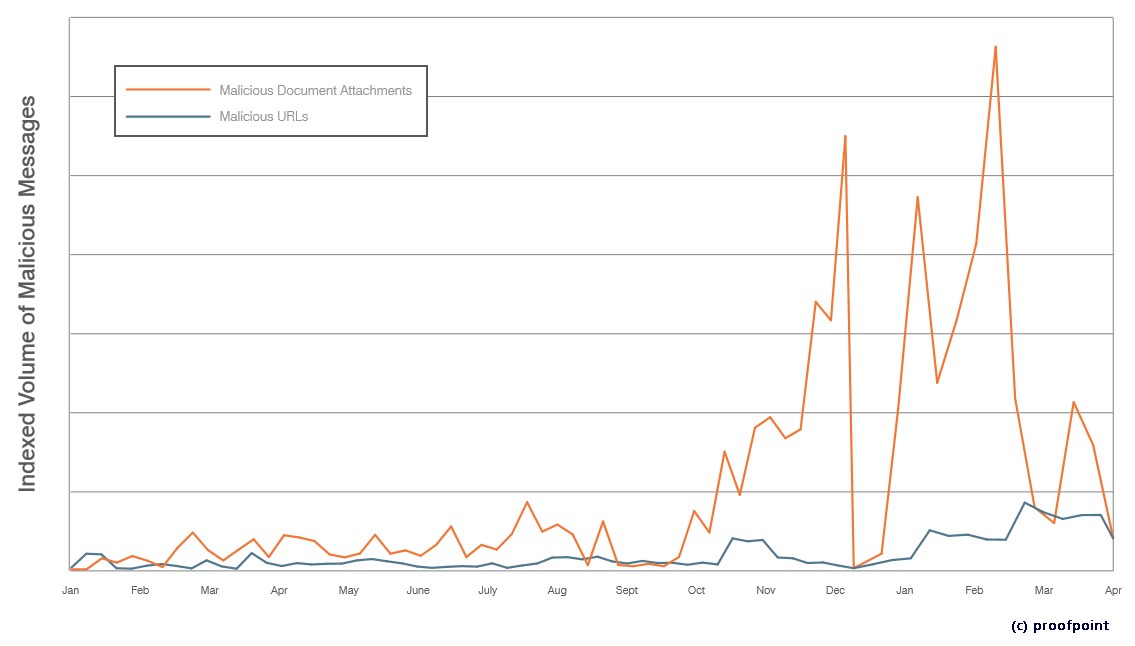

- E-Mailssind weiterhin der Hauptangriffsvektor und die Menge bösartiger Nachrichten stieg stark an. In Q1 erhöhte sich die Menge um 66 % gegenüber Q4/2015 – und um mehr als 800 % gegenüber dem ersten Quartal des Vorjahres. Dridex war für 74 % aller E-Mails mit schädlichen Anhängen verantwortlich.

- Bei allen großen Marken, die Proofpoint untersucht hat, hat sich der Social Media Content um mindestens 30 % erhöht. Durch den Anstieg von durch Fans und die Marken selbst generiertem Content erhöhen sich auch die Risiken. Unternehmen sind ständig gefordert, den Ruf ihrer Marke zu schützen und dafür zu sorgen, dass ihre Botschaft nicht durch Spam, Pornographie und vulgäre Inhalte geschwächt wird.

- Schwachstellen bei Java und Flash Player zahlen sich für Cyber-Kriminelle nach wie vor aus. Angler war das am meisten genutzte Exploit-Kit und ist für 60 % des gesamten Exploit-Kit-Traffic Die Nutzung der Exploit-Kits Neutrino und RIG stieg ebenfalls um 86 % beziehungsweise 136 % an.