Internet Explorer mit massiven Schwächen, Microsoft Edge und Google Chrome vorbildlich.

Ein europäischer Security-Software-Hersteller [1] hat einen exklusiven Report veröffentlicht, der die größten Windows-Schwachstellen des vorherigen Jahres beleuchtet. Die Analyse zeigt, dass der Microsoft Internet Explorer (IE) mit Abstand die meisten Sicherheitslücken aufwies, wohingegen der neue Microsoft Edge-Browser in Windows 10 und Google Chrome mit wegweisenden Sicherheits-Features glänzen.

IE 7 bis 10: Support-Ende birgt neue Gefahren

Seit dem 12. Januar leistet Microsoft keinen Support mehr für die Internet Explorer-Versionen 7 bis 10 – dies sollte für Nutzer dieser veralteten Versionen ein wichtiger Anreiz dafür sein, auf eine neuere Version des Browsers – oder gar einen alternativen Browser wie Chrome, Opera oder Firefox – umzusteigen.

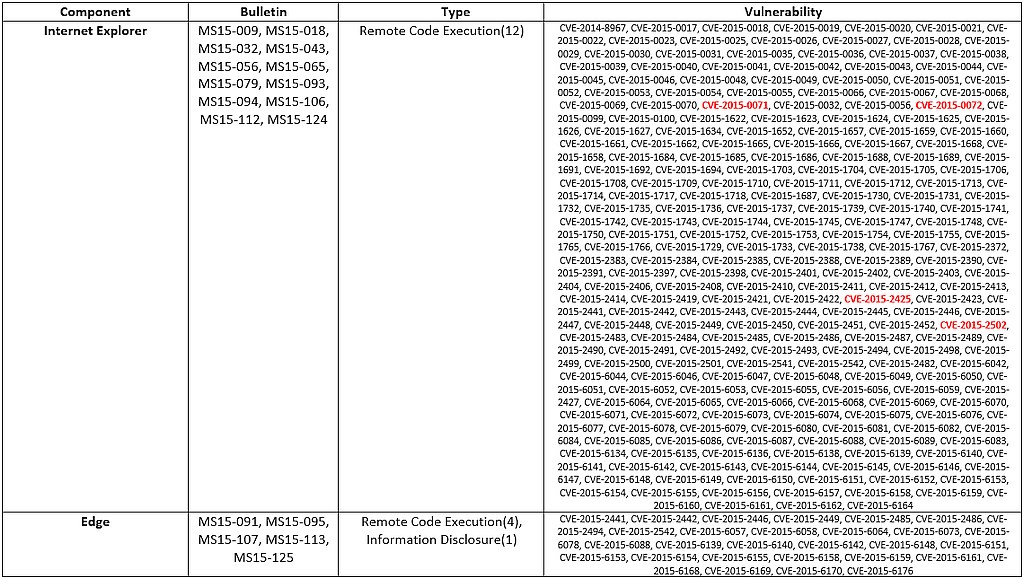

Nach Analyse von ESET zeigte sich der Internet Explorer, der in Windows 10 durch den von Grund auf neu entwickelten Microsoft Edge-Browser ersetzt wird, im Jahr 2015 äußerst anfällig für Schadsoftware und Hacker-Angriffe. In der Summe sind die geschlossenen Schwachstellen damit beinahe auf dem gleich hohen Niveau, wie schon 2014:

Abbildung 1: In 2015 geschlossene Schwachstellen in Internet Explorer und Edge. Quelle: Eset

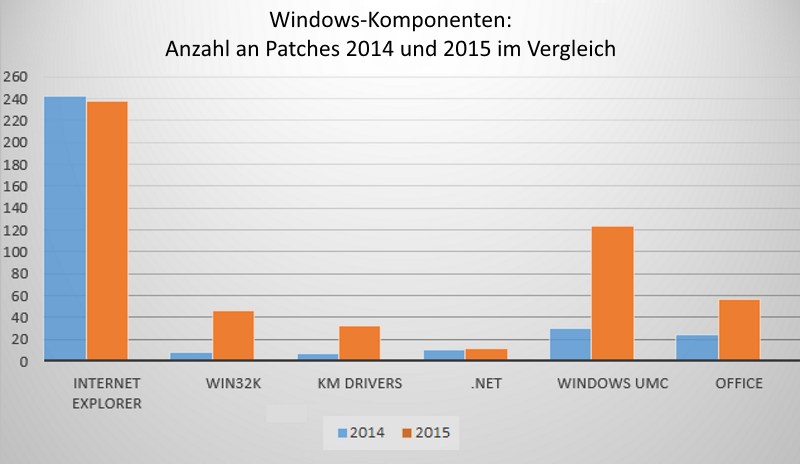

Wie die Analyse von ESET zeigt, wurden neben den Lücken im Internet Explorer auch zahlreiche andere Windows-Komponenten von Microsoft im vergangenen Jahr durch Patches gefixt. Dabei auffällig: die Anzahl der gepatchten Komponenten stieg im Vergleich zu 2014 im Jahr 2015 bei den meisten Komponenten (Windows GUI / win32k.sys, Kernel-Mode-Treiber / KM, Windows User Mode-Komponenten / Windows UMC, Office) deutlich an, blieb lediglich bei .NET und dem Internet Explorer weitgehend stabil

Abbildung 2: Anzahl gepatchter Komponenten – Vergleich 2014 / 2015. Quelle: Eset

Angriffe auf KM-Treiber und Windows GUI (win32k.sys) werden von Angreifern in der Regel dazu genutzt, um privilegierte Systemzugriffsrechte zu erlangen und sind dadurch besonders kritisch einzustufen. Der Grund: Mit diesen tiefgreifenden Rechten kann Schadcode aus der Ferne und im Kernel-Modus ausgeführt werden. Dies kann zur vollständigen Kontrolle über alle Ressourcen eines Rechners sowie über Teile des Hauptspeichers führen.

Einprägsame Schwachstellen des Vorjahres

Eines der denkwürdigsten Windows-Einfallstore im vergangenen Jahr stand in Verbindung mit CVE-2015-1769. Eine Verwundbarkeit des Windows Mount Manager Subsystems betraf sowohl Server- als auch Client-Versionen ab Windows Vista und neuer. Dieses »Stuxnet-like« genannte Angriffsszenario setzte zwar physischen Zugriff auf das System über einen USB-Anschluss voraus, erlaubte Angreifern aber die Ausführung von Code mit Systemrechten.