Storage und Security werden in vielen Unternehmen getrennt betrachtet, dabei dienen beide maßgeblich einem unterbrechungsfreien und sicheren Arbeitsablauf. Die beiden völlig unterschiedlichen IT-Disziplinen werden nun durch die immensen Gefahren, die von Ransomware ausgehen und Unternehmen zunehmend als auch teilweise existenziell bedrohen, zwangsverheiratet.

Klassische Security verbunden mit Backup/Recovery sind heute die wohl beste Technologiekombination, um Erpressungsversuchen durch Ransomware zu entgehen und mit relativ geringem Zeitverlust, das gesamte IT-System ohne Lösegeldzahlungen wieder einsatzfähig zu machen. Doch dazu müssen die Spezialisten der beiden IT-Disziplinen eng zusammenarbeiten oder es ist ein IT-Systemhaus gefragt, das beide Felder aus dem FF beherrscht.

Internetkriminalität ist zum international angelegten Geschäft mit hoch spezialisierten »Projekt-Teams« geworden. Gezielter Datendiebstahl, beispielsweise persönlicher Daten von Privatpersonen oder deren Kreditkartendaten, werden heute von den Auftraggebern hochdotiert entlohnt. Experten sprechen von einem weltweiten Milliardenmarkt, der stetig wächst.

Eine enorm wachsende Form der Internetkriminalität ist die Erpressung von Unternehmen mit Ransomware, bei der Malware einen Computer oder ein ganzes Netzwerk infiziert und die Daten verschlüsselt. Hohe Erpressungsgelder werden von den Internetkriminellen für ein Passwort gefordert, das die Daten wieder zugänglich machen soll. Eine Garantie gibt es jedoch nicht. Doch was kann ein Unternehmen tun, um sich vor einer solchen Katastrophe zu schützen? Die gute Nachricht: Es gibt sehr gute Möglichkeiten, seine IT bereits im Vorfeld zu schützen und abzusichern. Die schlechte Nachricht: Nur sehr wenige Unternehmen sind für den Fall eines Ransomware-Angriffs gut vorbereitet.

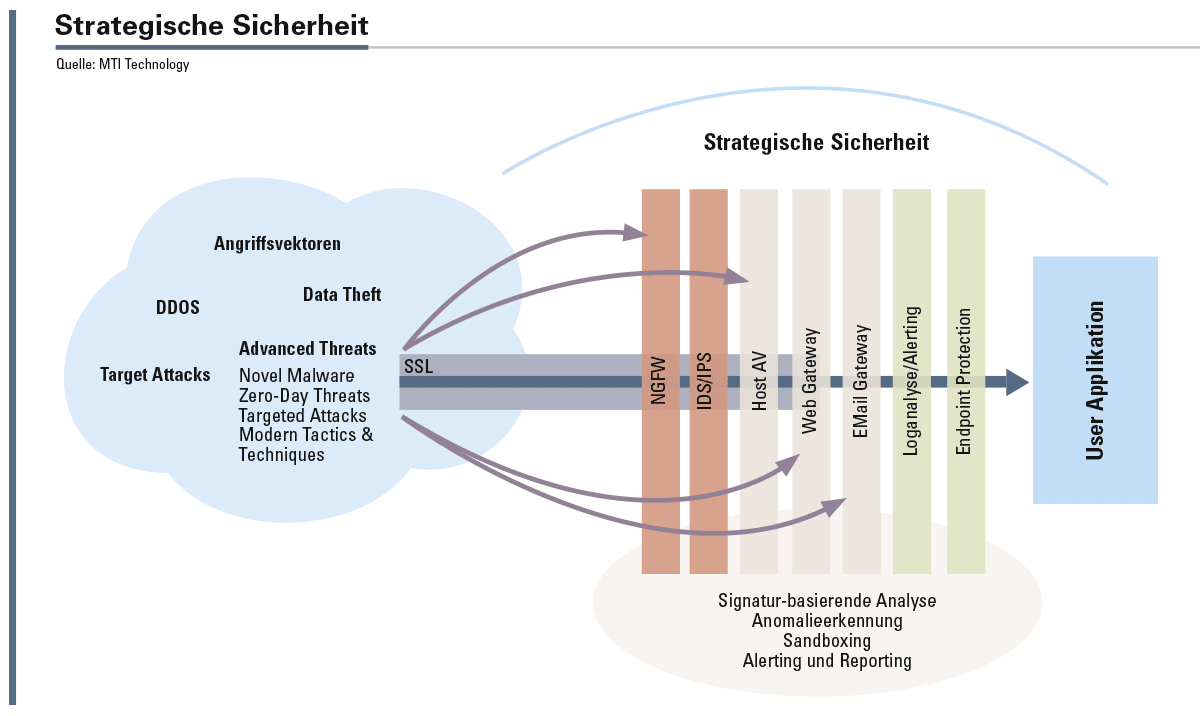

Strategische Security. Im ersten Schritt gilt es potenzielle Angriffe zu erkennen und abzuwehren. Hier sind strategisches Vorgehen und Expertenwissen gefragt. Um im Unternehmen Sicherheitslücken zu identifizieren, eignen sich unter anderem sogenannte Pentests, die von ausgewiesenen Security-Spezialisten durchgeführt werden. Sie prüfen das Netzwerk und die Endpoints auf Herz und Nieren. Detaillierte Reports aus den Pentests geben den IT-Verantwortlichen genaue Informationen darüber, wo Handlungsbedarf besteht.

Zweierlei Reports sollten dem Unternehmen nach einem Pentest zur Verfügung stehen: Erstens zeigt ein konsolidierter Report übersichtlich, wo Lücken gefunden wurden und wie der allgemeine Sicherheitszustand der Infrastruktur zu bewerten ist. Das Protokoll zeigt auch die Ergebnisse einzelner Komponenten wie beispielsweise das interne Netz, die Internetanbindung, die Endpoints aber auch Applikationen wie Datenbanken oder Endpoint-Anwendungen. Ein zweiter, wesentlich detaillierterer Report gibt den Systemadministratoren sehr umfangreiche Informationen über die Optimierungsmöglichkeiten der bestehenden Infrastruktur sowie Datenflüsse und Konfigurationen.

Pentests sind nicht trivial und sollten daher nur von sehr erfahrenen Spezialisten durchgeführt werden, die sowohl Gefahrenpotenziale kennen als auch die feinmaschigen Vernetzungen unterschiedlichster Systeme im Unternehmen einschätzen können. Nach der Analyse werden die Security-Systeme individuell angepasst und Prozesse optimiert, um das Unternehmen bestens vor Angriffen der Cyberkriminellen zu schützen.

Die Angriffs- und Verteidigungsszenarien werden immer komplexer. Kommt ein Angreifer ins System sind Backup und Recovery oft die letzte Möglichkeit.

Backup und Recovery als doppelter Boden. Die Erfahrungen zeigen, dass eine gute Security-Infrastruktur ein Unternehmen sehr gut gegen feindliche Attacken aus dem Internet schützen kann. Die Erfahrungen zeigen aber auch, dass es Cyberkriminelle immer wieder schaffen, durch noch raffiniertere Malware an den Security-Mechanismen vorbei ins Unternehmen zu kommen. Gerade Ransomware hat in den letzten Monaten bewiesen, dass auch modernste Security machtlos gegen derartige Angriffe sein kann. Security kann also nur ein Teil einer Gesamtschutzlösung sein.

Im Grunde kann ein Unternehmen einer böswilligen Datenverschlüsselung relativ gelassen entgegensehen, solange sichergestellt ist, dass alle Daten auf einem anderen Medium unverschlüsselt vorliegen. Entscheidend ist jedoch die Zeitspanne zwischen dem letzten Backup und der Aktivierung der Ransomware. In vielen Unternehmen ändern sich Datensätze im Sekundentakt. Ein mehrere Stunden altes Backup ist unter Umständen wenig nützlich. Daher ist eine weitgehend kontinuierliche Sicherungstechnologie unerlässlich, um Datensätze möglichst aktuell wiederherzustellen. In vielen Unternehmen werden wichtige und geschäftsrelevante Daten jedoch nicht nur auf Servern, sondern vielfach auch auf Arbeitsplätzen, Notebooks oder Tablets gespeichert. Spezialisten aus dem Speicher- und Backup-Umfeld können in enger Zusammenarbeit mit den IT-Verantwortlichen im Unternehmen und mit speziellen Assessments genau eruieren, wo sich die wichtigen Daten im Unternehmen befinden. Anhand dieser Resultate lässt sich eine sinnvolle und umfängliche Backup-Strategie mit den passenden Technologien implementieren. Nicht nur Server, sondern auch Arbeitsplätze, Notebooks, Tablets und Cloud-Speicher müssen fest in die kontinuierliche Datensicherung eingebunden sein.

Elementares Restore. Im Fall eines erfolgreichen Ransomware-Angriffs ist es für den betrieblichen Ablauf entscheidend, wie schnell das Unternehmen wieder arbeitsfähig ist. Je nach Unternehmensgröße und Branche ist pro Stunde Ausfallzeit mit Kosten in dreistelliger Höhe zu rechnen. Um diese Kosten auf ein Minimum zu reduzieren und das Unternehmen zeitnah wieder handlungsfähig zu machen, braucht es drei wichtige Komponenten: einen definierten Restore-Plan, eine gute Software und eine schnelle Infrastruktur. Insbesondere die Notfallplanung ist im Falle eines erfolgreichen Angriffs enorm wichtig. Alle IT-Verantwortlichen und alle relevanten IT-Partner müssen innerhalb kürzester Zeit eng zusammenarbeiten und genau wissen, was sie zu tun haben. Sind alle drei Komponenten optimal geplant, ist ein Unternehmen im Falle einer Ransomware-Attacke schnell wieder handlungsfähig, ohne Lösegeld bezahlen zu müssen.

Spezialisten sind gefragt. Da Storage, Infrastruktur und Security zur Bekämpfung von Ransomware »zwangsvereinigt« sind, kommen unterschiedliche Spezialisten zum Einsatz, die sich als Team um die Sicherheit und die unterbrechungsfreie Handlungsfähigkeit des Unternehmens kümmern. In sehr großen Unternehmen geschieht dies bereits. Ganze Stäbe werden aus den jeweiligen Verantwortlichen der gut besetzten IT-Abteilungen gebildet, um sich dem Problem anzunehmen und die passenden Lösungen zu finden.

Doch im Mittelstand und in kleineren Unternehmen ist die Situation eine ganz andere. In der Regel verfügen diese nicht über spezialisierte IT-Abteilungen, die genügend Ressourcen haben, um sich dem Problem von Ransomware beziehungsweise Backup/Recovery in einer konsolidierten Form anzunehmen. In solchen Fällen kann auf externe Dienstleister zurückgegriffen werden, die alle nötigen Disziplinen mit hoher Expertise vereinen. Security-Spezialisten, Infrastruktur- und Storage- beziehungsweise Backup/Restore-Experten externer Dienstleister können Unternehmen mit Fachwissen und einem breit gefächerten Lösungsportfolio dabei unterstützen, die richtige Strategie mit den passenden Lösungen zu finden.

Fazit. Kein Unternehmen muss Kriminellen Lösegeld im Falle einer böswilligen Datenverschlüsselung durch Ransomware bezahlen. Entscheidend sind konsolidiertes Spezialistenwissen und eine umfassende Strategie, um das Unternehmen zu schützen und im Falle eines erfolgreichen Angriffs schnell zu helfen.

Martin Träger,

Martin Träger,

Sales Director,

MTI Technology

www.mti.com

Illustration: © Danomyte/shutterstock.com

IT-Security-Strategie erzeugt intensivere Kundenbindung, Wettbewerbsvorteile, höhere Produktivität

Digitale Transformation fordert zunehmendes Bewusstsein für unternehmensweite IT-Security-Strategie

Die unterschätzte Rolle der Mitarbeiter für eine tragfähige IT-Security-Strategie

Schwachstellenanalyse: Sicherheitslücken in Unternehmensnetzwerken

Drei Maßnahmen für höhere Sicherheit und Verfügbarkeit in der Cloud

Security-Trends 2015: Unternehmen werden ihre Sicherheitsstrategien stärker gewichten

Security Trends 2017: Worauf sich Privatnutzer und Unternehmen einstellen müssen

1 comment for “Security gepaart mit Backup und Recovery – Winning Team gegen Ransomware”