Illustration: Absmeier CDD20

Über 30 Prozent der Anwendungen enthalten Fehler beim ersten Scan; nach fünf Jahren haben fast 70 Prozent der Apps mindestens einen Fehler.

Der neu veröffentlichte Report »State of Software Security 2023« von Veracode, dem weltweit führenden Anbieter von Application Security Testing (AST), zeigt auf, wie sich Schwachstellen in Anwendungen über die Zeit verändern: sind beim ersten Scan 32 Prozent der Anwendungen betroffen, weisen nach fünf Jahren bereits 70 Prozent von ihnen mindestens eine Sicherheitslücke auf. Bei durchschnittlichen Kosten von rund vier Millionen Euro [1] im Falle einer Datenschutzverletzung, sollte der Behebung von Sicherheitslücken bereits in einem frühen Stadium der Softwareentwicklung Priorität eingeräumt werden. Veracode veröffentlicht seinen Jahresbericht seit 2010 und fasst darin die wichtigsten Erkenntnisse aus seinem Kundenstamm zusammen.

»Unsere Studien sollen Entwicklern dabei helfen, gewonnene Erkenntnisse sofort in die Tat umsetzen zu können«, so Chris Eng, Chief Research Officer bei Veracode. »Aus den diesjährigen Ergebnissen lassen sich zwei wichtige Überlegungen ableiten: Wie kann man die Wahrscheinlichkeit verringern, dass Fehler überhaupt eingeführt werden, und wie kann man ihre Anzahl reduzieren. Abgesehen von technischen Zugangskontrollen sind sichere Programmierpraktiken für die Cybersicherheit im Jahr 2023 und darüber hinaus umso wichtiger.«

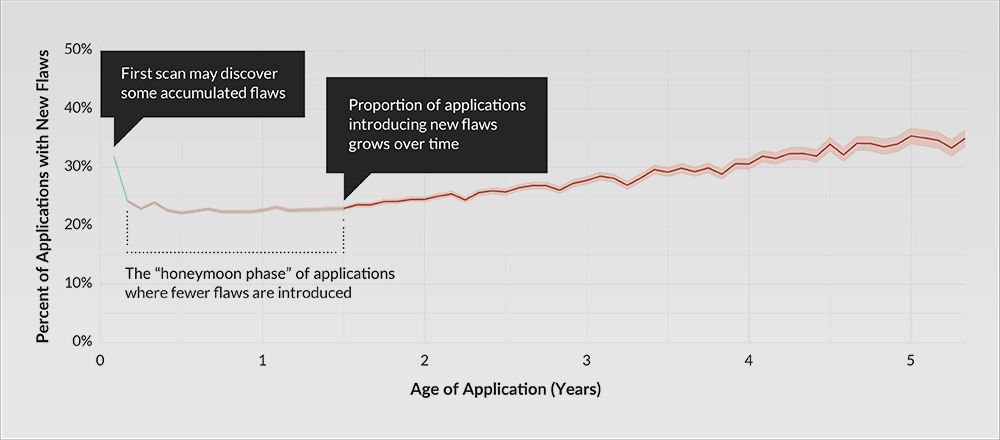

Quelle: Veracode

Kein direkter Zusammenhang zwischen Wachstum und Schwachstellen

Nach einem ersten Scan treten Anwendungen schnell in eine sogenannte »Honeymoon Period« ein, in denen sie stabil sind und fast 80 Prozent von ihnen weisen keine neuen Schwachstellen in den ersten 18 Monaten auf. Danach steigt ihre Zahl jedoch an und erreicht nach fünf Jahren etwa 35 Prozent.

Die Untersuchungen von Veracode zeigen weiter, dass Schulungen für Entwickler, die Verwendung mehrerer Scantypen, wie beispielsweise API-Scans, und häufigere Scans die Wahrscheinlichkeit neuer Schwachstellen verringern.

Die Anfälligkeit von Open Source

Die Software Bill of Materials ist im vergangenen Jahr verstärkt in den Fokus gerückt. Aus diesem Grund hat Veracode 30.000 Open-Source-Repositories untersucht, die öffentlich auf GitHub gehostet werden. Bei zehn Prozent der Repositories gab es seit fast sechs Jahren keine Änderung am Quellcode. Chris Eng ergänzt dazu: »Die Verwendung einer Softwarekompositionsanalyse (SCA), die über die National Vulnerability Database hinaus mehrere Quellen für Schwachstellen nutzt, gibt Teams eine Vorwarnung, sobald eine Schwachstelle aufgedeckt wird, um Schutzmaßnahmen schneller zu implementieren. Es wird auch empfohlen, Unternehmensrichtlinien für die Erkennung und Verwaltung von Schwachstellen festzulegen und Möglichkeiten zur Verringerung der Abhängigkeit von Drittanbietern zu prüfen.

Vorsicht ist besser als Nachsicht

Veracode zeigt mit seinem Report die wichtigsten Schritte auf, die Sicherheits- und Entwicklungsteams durchführen sollten:

- Technische oder sicherheitsrelevante Probleme sollten so früh und so schnell wie möglich angegangen werden. Die Behebungskurve muss früher und schneller abfallen, da sich in einer Anwendung bereits nach zwei Jahren Schwachstellen angesammelt haben, sei es durch zunehmende Komplexität aufgrund jahrelangen Wachstums oder nachlassende Konzentration bei der Anwendungsentwicklung. Dies führt dazu, dass Anwendungen nach zehn Jahren mit 90-prozentiger Wahrscheinlichkeit eine Schwachstelle enthalten. Häufige Scans mit einer Vielzahl von Tools helfen, Fehler zu finden und zu beheben.

- Automatisierung und Sicherheitsschulungen für Entwickler sollte priorisiert werden. So lässt sich leichter verstehen, welche Schwachstellen am wahrscheinlichsten auftreten und welche Techniken dies vermeiden können. Insgesamt zeigen die Daten eine 27-prozentige Wahrscheinlichkeit, dass in einem bestimmten Monat neue Schwachstellen in einer Anwendung auftauchen. Unternehmen, die über eine API scannen, verringern diese Wahrscheinlichkeit auf 25 Prozent. Unternehmen, die 10 Security Labs – eine Schulungsplattform, die praktische Erfahrungen bei der Erkennung und Behebung von Schwachstellen bietet – absolvieren, verringern die Wahrscheinlichkeit, dass in einem bestimmten Monat neue Schwachstellen in einer Anwendung auftauchen, um fast zwei Prozent.

- Unternehmen sollten ein Protokoll einführen, welches das Management des Anwendungslebenszyklus, das Änderungsmanagement, die Ressourcenzuweisung und organisatorische Kontrollen umfasst. So kann untersucht werden, wie die Supportability- und Qualitätskontrollphasen innerhalb des Unternehmens aussehen. Erste Diskussionen könnten zu einer geplanten Obsoleszenz einiger Anwendungen und einer Überprüfung der Prozesse und Qualitätskontrollmaßnahmen führen, die mit der kontinuierlichen Produktentwicklung verbunden sind.

Jay Jacobs, Mitbegründer und Data Scientist beim Cyentia Institute, das den Report zusammen mit Veracode erstellt hat, ergänzt: »Es ist faszinierend, mit dem State of Software Report von Veracode die Häufung und das Verhalten von Fehlern durch Daten aus fast zwei Jahrzehnten zu untersuchen. Umfang und Tiefe der Daten ermöglichen es uns, nicht nur Best Practices zu ermitteln, sondern auch einige der subtileren Faktoren, die früh im Entwicklungsprozess angegangen werden müssen, um spätere Risiken zu minimieren.«

Für den Veracode-Report »State of Software Security 2023« wurden eine dreiviertel Million Anwendungen von kommerziellen Softwareanbietern, Software-Outsourcern und Open-Source-Projekten analysiert. Der vollständige Bericht steht hier zum Download bereit.

[1] IBM Security and The Ponemon Institute, »Cost of a Data Breach Report 2022”, July 2022, https://www.ibm.com/downloads/cas/3R8N1DZJ

Methodik

Der Veracode-Bericht »State of Software Security 2023« analysierte Daten von großen und kleinen Unternehmen, kommerziellen Softwareanbietern, Software-Outsourcern und Open-Source-Projekten. Der Bericht enthält die Ergebnisse von einer dreiviertel Million (759.445) Anwendungen, bei denen alle Scantypen zum Einsatz kamen, über eine Million dynamische Analyse-Scans (1.262.147), mehr als sieben Millionen statischen Analyse-Scans (7.522.989) sowie über 18 Millionen Software-Composition-Analysis-Scans (18.473.203). Alle diese Scans ergaben 86 Millionen statische Rohbefunde, 3,7 Millionen dynamische Rohbefunde und 8,5 Millionen SCA-Rohbefunde.