- Studie bestätigt: Immer mehr Unternehmen haben mit Sicherheitslücken zu kämpfen.

- Sicherheits-Experte erklärt Risiken und gibt Tipps für die sichere berufliche Nutzung von Smartphones und Tablets.

Industrie-Spionage, Datenschutz-Skandale – Unternehmer sind besorgt. Laut einer aktuellen Bitkom-Studie waren in den letzten beiden Jahren mehr als die Hälfte der befragten Unternehmen von Wirtschaftsspionage, Sabotage oder Datendiebstahl betroffen. Es überrascht wenig, dass sich 92 % der Berufstätigen um die Sicherheit ihrer Daten sorgen.

Während Unternehmen Bürorechner und ihr internes Netzwerk ganz selbstverständlich gegen Cyberangriffe rüsten, werden mobile Geräte oft übersehen. »Durch die zunehmende Digitalisierung und Mobilität der Arbeitswelt erledigen Geschäftsleute längst einen großen Teil ihrer Arbeit über Smartphone oder Tablet. Viele kommen dabei gar nicht auf die Idee, der IT-Abteilung Bescheid zu geben«, so Tresorit-Gründer Istvan Lam. Damit diese Lücke nicht zur Achillesferse von Unternehmen wird, erläutert der Sicherheits-Experte, wie Mobilgeräte besser vor Angriffen geschützt werden können.

Quelle: Tresorit

Selbst das iPhone ist nicht sicher

Wenn Kryptografie-Experten wie Istvan Lam ein Verschlüsselungssystem entwerfen, folgen sie einer wichtigen Grundregel: Ein System ist nur dann wirklich sicher designt, wenn theoretisch der gesamte Bauplan öffentlich werden könnte und trotzdem keine Hintertür zu finden ist. Denn dann muss niemand auf die Integrität und Geheimhaltung von Dritten vertrauen, sondern nur den eigenen privaten Schlüssel geheim halten.

Besonders Nutzer von iOS-Geräten vertrauen jedoch traditionell darauf, dass ihre Geräte schon ab Werk sicher sind, schließlich gehen die meisten fälschlich davon aus, dass es für iOS keine Viren gäbe und ohnehin sei ja auf dem iPhone alles gut verschlüsselt. Spätestens seitdem das FBI das iPhone knacken konnte, ist bekannt, dass dem nicht so ist.

»Der Verschlüsselungsalgorithmus kann unknackbar sein«, so Istvan Lam und ergänzt »doch solange der Schlüssel auf derselben Festplatte wie der verschlüsselte Inhalt hinterlegt ist, bietet jedes Smartphone – und eben auch das iPhone – Angriffspunkte, an dem man den Hebel ansetzen kann.«

Trotzdem kostete es Monate, um an die Daten zu kommen, denn die wichtigsten Sicherheitsmaßnahmen, mit denen Daten geschützt werden können, waren bei diesem iPhone vermutlich aktiviert. Etwa werden sogenannte Brute-Force-Attacken – das automatisierte Ausprobieren von Passwortkombinationen – verhindert, wenn für zu viele Falscheingaben ein Selbstzerstörungsmechanismus eingerichtet wird, der die Daten löscht, bevor sie in falsche Hände gelangen. Je mehr dieser Sicherheitsmaßnahmen auf einem Mobilgerät eingesetzt werden, desto schwieriger wird es für Hacker, sich zu vertraulichen Geschäftsinformationen durchzuarbeiten.

6 Tipps und Tricks für businessgerechte mobile Sicherheit

Zusätzlich zu dem einleuchtenden Zugangs-Pin gibt es weitere einfache Tricks, mit denen das eigene Smartphone fit für die sichere, geschäftliche Nutzung wird:

- Zwei-Stufen-Verifizierung: Bei jeder Art von Login in Geschäftskonten – selbst dem internen Kalender – sollte ein zweiter Verifizierungsschritt vorausgesetzt werden. So kann sich niemand unbefugt in Benutzerkonten einloggen, der sich nicht dem zweiten Pin, per SMS-Code oder dem richtigen Fingerabdruck authentifiziert.

- Passwort-Manager: Tools wie LastPass sind smarte Passworthelfer. Selbst durch mehrere Sicherheitsschranken geschützt, können Anwender sie zumindest für Logins über den mobilen Browser nutzen. Der Vorteil: Es können sehr unterschiedliche und komplexe Passwörter genutzt werden. Wenn ein Gerät verloren geht, kann man es aus der Ferne ausloggen.

- Antivirensoftware: Antivirenmaßnahmen auf dem PC sind längst Standard, bei Smartphones wird das aber oft vergessen. Dabei bieten für Desktopgeräte etablierte Anbieter wie Kaspersky längst auch Sicherheits-Apps für Mobilgeräte an.

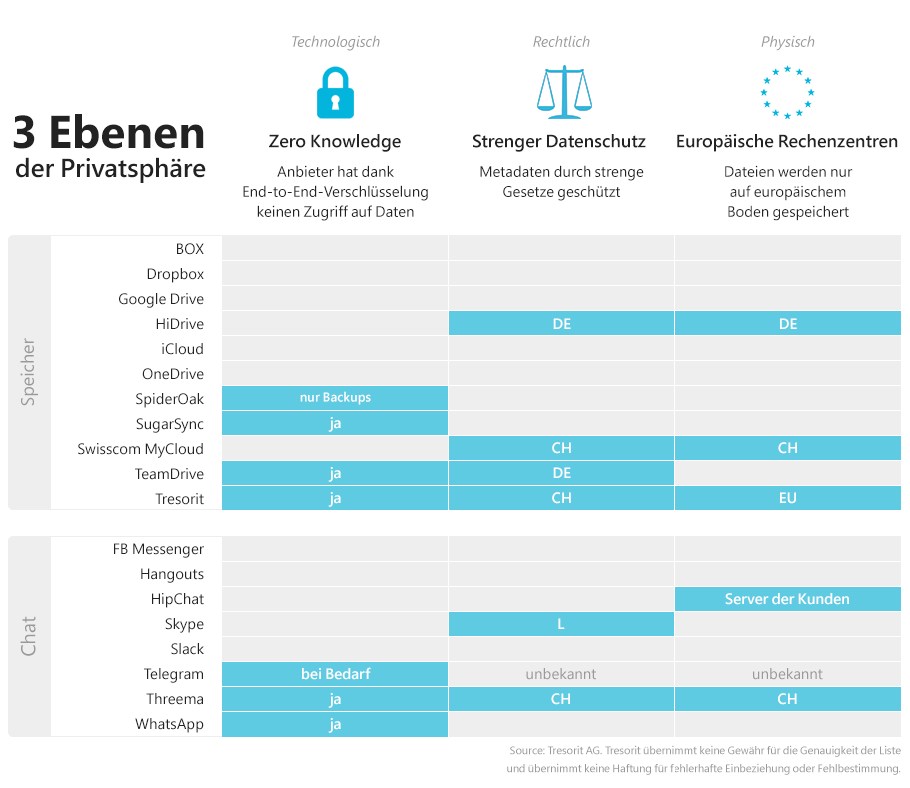

- Öffentliches Wi-Fi nur mit Verschlüsselung nutzen: Sämtliche Business-Kommunikation sollte in Restaurants und öffentlichen Hot Spots nur verschlüsselt versendet werden. »Für jede Art des Informationsaustauschs, sei es via E-Mail, Chat oder Videochat gibt es längst kugelsichere, verschlüsselte und nutzerfreundliche Apps«, argumentiert Istvan Lam. »Nutzer von ProtonMail, Threema und CryptTalk können so auch unterwegs vertrauliche Informationen kommunizieren. Auch sensible Geschäftsunterlagen können mit einer End-to-End-verschlüsselten Cloud-Speicher-App sicher geöffnet, verwaltet und bearbeitet werden.«

- Bluetooth abstellen: »Bluetooth ist ein Scheunentor für Datendiebe, die sich in Reichweite des Smartphones befinden und sollte daher nur dann aktiviert werden, wenn es tatsächlich gebraucht wird«, so Istvan Lam. Positiver Nebeneffekt: Auch der Akku hält länger durch.

- Remote Wipe aktivieren: Sollte es soweit kommen, dass ein Gerät gestohlen wird, ist das ärgerlich genug. Um die darauf enthaltenen Informationen zu schützen, sollte nicht nur ein sicheres Backup in der Cloud abgelegt werden, sondern auch die Möglichkeit, sich aus der Ferne auszuloggen und damit die sensiblen Daten vom Mobilgerät zu entfernen. Wenn die ausgeloggte App eine solide End-to-End-Verschlüsselung hat, werden damit selbst bereits heruntergeladene Daten für die Diebe unbrauchbar.

Mobilität bei der Wahl der Unternehmenssoftware bedenken

All diese Tipps können jedoch nicht den Mitarbeitern vorgeschrieben werden. »Es ist natürlich realitätsfern, deswegen die Nutzung des privaten Smartphones und Tablets für die Arbeit zu verbieten«, so Istvan Lam. »Unternehmer können kaum verhindern, dass Mitarbeiter Sicherheitsregeln auf dem privaten Gerät ignorieren. Dieses Problem sollte daher schlichtweg schon bei der Auswahl der Unternehmenssoftware bedacht werden: Damit nichts schief gehen kann, sollten Mitarbeiter von Haus aus End-to-End-verschlüsselte Tools zur Verfügung haben, die auch für die sichere mobile Nutzung geeignet sind.«

Textquelle: Tresorit https://tresorit.com/de