E-Mail bleibt mit Abstand häufigstes Einfallstor für Malware im Unternehmen. Aktuelle Studie der Allianz für Cyber-Sicherheit macht wachsende Bedrohungslage deutlich. Integrierte Secure-E-Mail-Gateways bieten wirksameren Schutz.

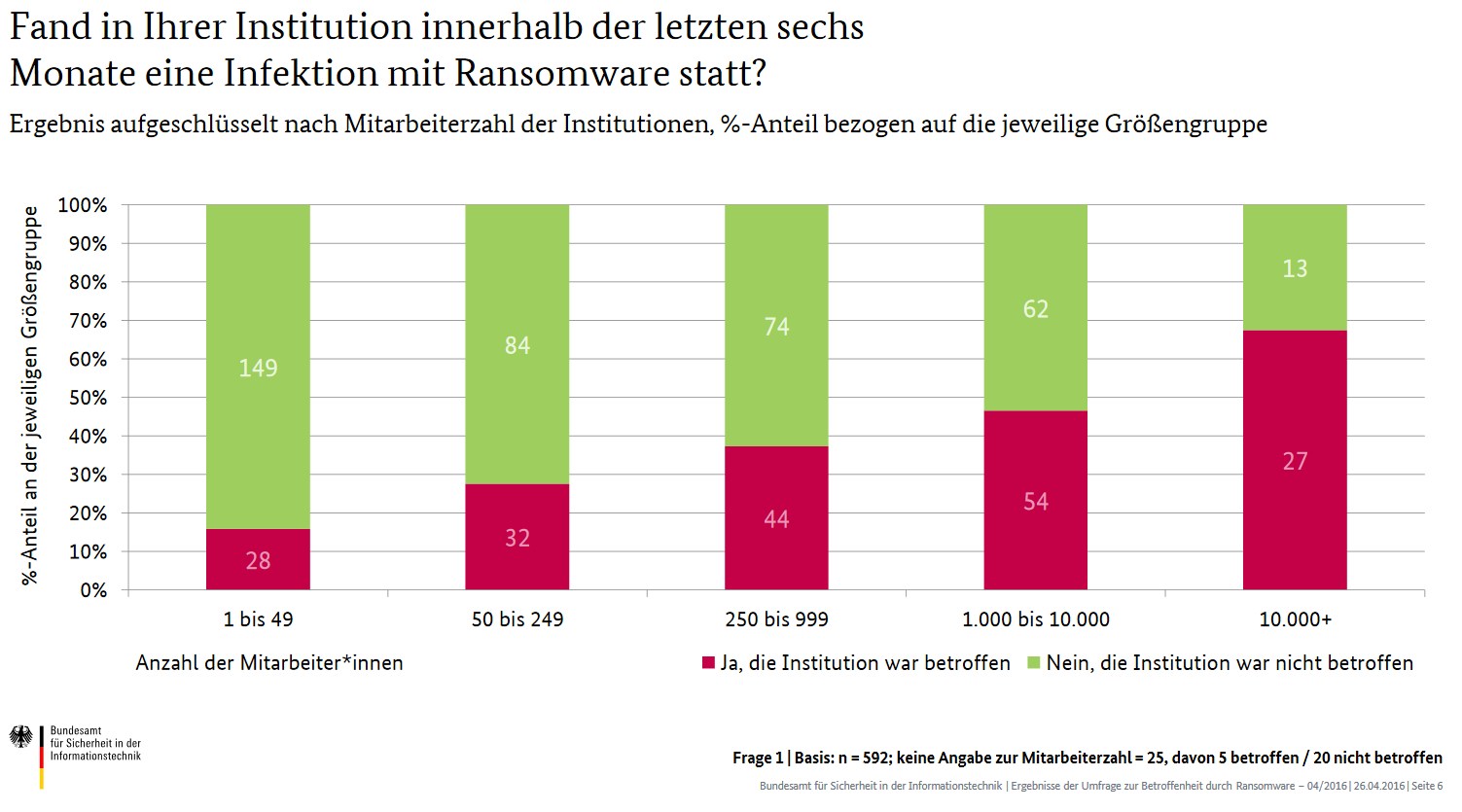

Die Net at Work GmbH aus Paderborn weist auf die anhaltend hohe Bedrohung durch Ransomware hin. Ein Drittel (32 %) von rund 600 im April befragten Unternehmen war in den vergangenen sechs Monaten von Ransomware betroffen. Die Umfrage zur Betroffenheit der deutschen Wirtschaft durch Ransomware wurde durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) im Rahmen der Allianz für Cyber-Sicherheit durchgeführt. Unabhängig von der eigenen Betroffenheit schätzen 60 % der Befragten, dass sich die Bedrohungslage durch Ransomware für ihr Unternehmen oder ihre Institution verschärft hat.

E-Mail nach wie vor Einfallstor Nummer 1

Wie die Befragung deutlich macht, erfolgte die Infektion in drei von vier Fällen durch E-Mail-Anhänge, gefolgt von Drive-by-Angriffen mit 17 % sowie, in 8 % der Fälle, durch Hacking oder andere Mittel. Damit bleibt die unsichere E-Mail-Kommunikation ein besonders beliebtes Einfallstor für Schadsoftware ins Unternehmen. Die betroffenen Unternehmen berichten, dass neben dem Ausfall einzelner Arbeitsplätze teilweise auch große Teile der IT-Infrastruktur ausfielen oder präventiv abgeschaltet werden mussten. In rund 10 % der Fälle kam es so zu erheblichen Ausfällen in der Produktion beziehungsweise Dienstleistungserbringung und zum nicht wiederherstellbaren Verlust wichtiger Daten.

Die Unternehmen reagieren auf die wachsende Bedrohungslage mit einer verstärkten Sensibilisierung der Mitarbeiter für Ransomware, der Intensivierung von Anti-Spam-Maßnahmen und Filterung von Daten an Netzübergängen sowie mit der Aktualisierung der Anti-Virus-Lösungen auf Clients und Servern.

Auch verbreitete Anti-Malware-Lösungen teilweise wirkungslos

Da die Schadprogramme mit dem größten Schadensanteil jedoch Trojaner-Anhänge wie Locky, TeslaCrypt und CryptoWall waren, wirken die getroffenen Maßnahmen nur bedingt. Die Ransomware-Angriffe erfolgen mit einfachen, aber gut gemachten Spam E-Mails, die von vertrauenswürdigen Domains versendet werden, nicht auf Blacklists auftauchen und deren Absenderadressen oft nur einmalig für zwei bis drei Stunden verwendet werden.

Diese Form von Spam ist für gängige Spam-Filter nicht leicht zu unterbinden: Wortfilter finden keine Anhaltspunkte und insbesondere die Parameter des Mail-Headers bieten keinen Anlass zur Beanstandung. Die Trojaner in den Datei-Anlagen sind z.T. so alt, dass sie in den aktuellen Pattern-Files nicht mehr enthalten sind. Darüber hinaus sind die Prüfsummen der Anhänge grundsätzlich unterschiedlich, so dass die Suche nach bekannten Mustern nur stark eingeschränkt möglich ist. Klassische Ansätze zur Spam- und Gefahrenabwehr versagen somit.

Damit landen diese Mails mitsamt ihrem gefährlichen Inhalt in den Postfächern der Nutzer. Wenn dann die Betroffenen nicht richtig reagieren und die Endpoint-Security, die im Zweifel oft doch nicht aktuell genug ist, versagt, ist die Infektion im Netz.

»Dieser Angriffsform ist mit den bisherigen Lösungen selbst namhafter Security-Hersteller nur begrenzt Paroli zu bieten«, sagt Uwe Ulbrich, Geschäftsführer bei Net at Work. »Durch die einzigartige Kombination mehrerer Sicherheitsmechanismen in einer integrierten Mail-Security-Lösung können wir mit unserem Produkt NoSpamProxy einen wesentlich besseren Schutz bieten.«

Level of Trust erlaubt deutlich höheren Spamschutz

Als einziger Hersteller wertet Net at Work konsequent das Kommunikationsverhalten der Nutzer aus. NoSpamProxy lernt kontinuierlich, mit wem die Nutzer kommunizieren. Jedem einzelnen Kommunikationspartner wird ein Scoring zugewiesen, das einen sogenannten »Level of Trust« darstellt. Dieser Level of Trust wird dann genutzt, um über Spam oder Nicht-Spam zu entscheiden. Auch mit Verdacht auf Spam werden E-Mail-Korrespondenten mit hohem Level of Trust nicht abgewiesen. So kann man False Positives fast vollständig ausschließen und die Spamfilter können mit einem wesentlich höheren Schutzlevel gefahren werden, als bei herkömmlichen Lösungen.

Der zweite Baustein zum optimierten Schutz vor Anhang-Trojanern ist das Modul Large Files, mit dem Anhänge von Mails getrennt und über einen internen Webserver bereitgestellt werden können. Ursprünglich für den Empfang und Versand beliebig großer Dateien entwickelt, wird die Large-File-Transfer-Infrastruktur nun auch dafür genutzt, beim Maileingang kritische Mail-Anhänge gesondert zu behandeln. Nach einfach zu definierenden Regeln, werden die betroffenen Anhänge aus der Mail entfernt und durch einen Hinweis mit einem Downloadlink ersetzt.

Doch was ist mit dieser Art der Zustellung gewonnen? Zunächst einmal Zeit – die Anhänge bleiben bis zum dedizierten Zugriff durch den User auf einem zentralen Server, der mit dem jeweils aktuellsten Stand der Anti-Virus-Software arbeitet. Da die Anti-Virus-Programme meist mit nur wenigen Stunden Verspätung reagieren, wird ein guter Teil der Attachements durch diesen zeitlichen Puffer mit aktualisierten Filtern getestet werden können. Als weiterer Gewinn ist die Sensibilisierung der Nutzer zu sehen: Wird ein Attachement aufgrund eines geringen Level-of-Trust-Wertes seines Senders von der Mail abgetrennt, kann man den Nutzer durch entsprechende Warnhinweise besonders sensibilisieren. Als Drittes ergibt sich die Möglichkeit, ausgewählte Anhänge durch die Administratoren prüfen zu lassen.

Integrierte Mail-Security-Lösungen sind die Zukunft

Die Studie der Allianz für Cyber-Sicherheit macht deutlich, dass es Zeit für einen Neuanfang in der Mail-Security ist. Die Fragmentierung von E-Mail-Sicherheitslösungen muss endlich überwunden werden. Eine Integration von AntiSpam/AntiMalware-Funktionen mit einem sicheren Mechanismus zum Versand von Dateianhängen bietet mit Blick auf die aktuelle Problematik mit Trojaner-Anhängen deutlich mehr Sicherheit als Insellösungen. Die Kombination mit einer konsequenten Verschlüsselung von Mails schafft neben mehr Sicherheit zudem Kostenvorteile und Synergien im Betrieb.