Fast 50 Prozent der im Auftrag von GMX und WEB.DE befragten Onliner, geben an, ihr Haupt-E-Mail-Postfach bei einem der beiden Provider zu haben. Zusammengenommen kommen die deutschen Anbieter auf einen Marktanteil von rund 64 Prozent. Auf Platz drei liegt Gmail, der E-Mail-Dienst von Google (14,8 Prozent), den vierten Platz belegt Outlook.com von Microsoft (9,3 Prozent). Auf dem fünften Rang liegt mit T-Online (8,4 Prozent) wieder ein deutsches Unternehmen. Mathias Brandt

https://de.statista.com/infografik/19745/nutzung-von-e-mail-anbietern-in-deutschland/?

Spontanverschlüsselung für den geschützten Austausch vertraulicher Daten – Röntgenbilder, Rechnungen & Co. sicher per E-Mail verschicken

Vor Kurzem hat die Datenschutzgrundverordnung (DSGVO) ihr zweijähriges Bestehen gefeiert. Bedenkt man, wie viel Aufwand betrieben wurde, um die Implementierung zu bewerkstelligen, ist der Umsetzungsgrad im Bereich E-Mail-Verschlüsselung noch immer ausbaufähig. Aufgrund des vermeintlichen Aufwands verzichten viele Firmen, Arztpraxen, Organisationen etc. darauf, überhaupt auf elektronischem Wege mit Kunden oder Patienten zu kommunizieren. Dabei existieren bereits Lösungen, die einfach in den Arbeitsalltag zu integrieren sind.

E-Mail-Verschlüsselung hat nach wie vor ein schlechtes Image. Die Technologie wird von vielzähligen Unternehmen als kompliziert und instabil erachtet. Dabei kann es mit einer passenden Secure-E-Mail-Lösung so einfach sein, sicher mit jedermann zu kommunizieren. Sobald eine E-Mail als »vertraulich« markiert wurde, kümmert sich eine entsprechende Appliance um den Rest. Dafür sind lediglich die Mailadresse und Handynummer des Empfängers notwendig. Was spricht also dagegen, medizinische Befunde, Rechnungen, Verträge und Ähnliches digital zu versenden, anstatt stapelweise Papier zu produzieren und als Brief oder Paket zu verschicken?

Moderne Lösung zur elektronischen Spontankommunikation. Oftmals ist es äußerst wichtig, dass Dokumente wie beispielsweise Untersuchungsergebnisse, die entscheidend für den weiteren Behandlungsverlauf, das Stoppen von Infektionsketten oder Ähnlichem sind, möglichst schnell ihren Empfänger erreichen. In bestimmten Krankheitsfällen zählt jede Minute. Kommt eine geeignete Verschlüsselungslösung zum Einsatz, ist es kein Problem, solch zeitkritische Unterlagen sofort zu übermitteln.

Unverschlüsselte E-Mails gleichen einer Postkarte. Sie können ohne weiteres von Dritten abgefangen werden und eignen sich somit keinesfalls für den Versand sensibler Daten. Auch konventionelle Verfahren wie die PDF-Verschlüsselung sind nur bedingt sicher. Stattdessen bedarf es einer professionellen, DSGVO-konformen Verschlüsselungsmethode, die sich intuitiv bedienen lässt und keinen Mehraufwand verursacht.

Auf der Suche nach einer passenden Lösung sollte unter anderem darauf geachtet werden, dass die eingesetzte Hard- und Software auf der Empfängerseite keine Rolle spielt und eine komplette Auslieferung der E-Mail inklusive aller Dateianhänge jeglicher Größe erfolgt. Selbst bei übergroßen Dateien wie Röntgenbilder, Videodokumentationen oder RAW-Bildmaterial sollte das Empfängersystem der eingehenden E-Mail nicht die rote Karte zeigen. Des Weiteren muss die Möglichkeit bestehen, dass der Empfänger verschlüsselt auf eingegangene E-Mails antworten kann, um Rückfragen zu stellen – auch dann, wenn er selbst über kein eigenes Schlüsselmaterial verfügt. Fortschrittliche Lösungen nutzen dafür ein intelligentes Gateway, das die erforderlichen Prozesse für die Spontankommunikation unterstützt.

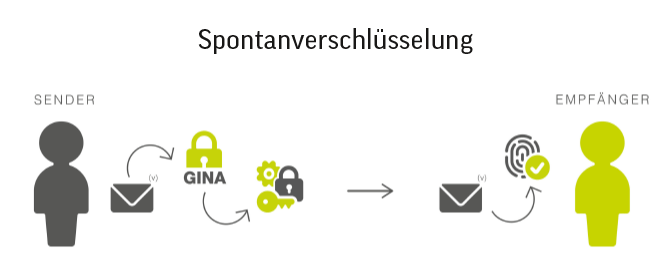

Durch das patentierte GINA-Verfahren ist es den Nutzern des Secure E-Mail Gateways möglich, E-Mails verschlüsselt an Empfänger zu übermitteln, die keine Verschlüsselungssoftware einsetzen und keinen Schlüssel besitzen. Das GINA Verfahren verschlüsselt unter Anwendung der sicheren Public-Key-Standards und benötigt keine Software-Installation weder beim Sender noch beim Empfänger. Die E-Mails können im gewohnten E-Mail-Programm empfangen werden und werden durch Eingabe eines Passworts entschlüsselt.

Umsetzung in der Praxis. Mittels eines Secure-E-Mail-Gateways sind in der Praxis einige Szenarien durchführbar, die sich auf die Anforderungen des Anwenders abstimmen lassen. Insgesamt ist es wichtig, dass die Prozesse einfach und größtenteils automatisiert ablaufen, damit sie fließend in den gewohnten Arbeitsablauf integriert werden können. Dies erhöht die Nutzerakzeptanz und führt dazu, dass Verschlüsselung als Standard akzeptiert und eingesetzt wird. Zudem läuft man damit keine Gefahr, gegen die Richtlinien der DSGVO zu verstoßen.

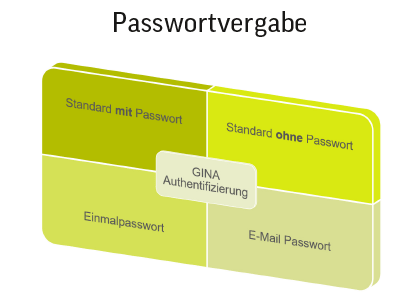

Typische denkbare Szenarien sind zum Beispiel:

- Initialpasswort per SMS oder Telefonat zum Sender

- Einladungsmail zur Registrierung (ohne Initialpasswort)

- externe Anmeldung per Webseiten-Link

- Einmalpasswort per SMS (nach jeder Öffnung einer gesicherten E-Mail)

- E-Mail-Passwort ohne Registrierung (jede E-Mail hat ein eigenes Passwort)

Mit einer professionellen Appliance ist es möglich, eine E-Mail zu verschlüsseln und als HTML-Anhang mit einer Träger-Mail zu versenden. Um den verschlüsselten Anhang zu öffnen, eignet sich jedes internetfähige Gerät mit Browser, über den ein Passwort eingegeben und die Nachricht entschlüsselt wird. Wie oben beschrieben, sollten hierfür mehrere Passwortoptionen zur Verfügung stehen.

Das patentierte GINA-Verfahren von SEPPmail

Um die E-Mail per GINA-Technologie zu verschlüsseln genügt es, die E-Mail im Mail-Programm als vertraulich zu deklarieren oder ein bestimmtes Schlüsselwort in den Betreff zu schreiben. Dabei spielt es keine Rolle, ob schon je eine Kommunikation mit dem Empfänger stattgefunden hat oder nicht. Das Secure E-Mail Gateway prüft, ob für den betroffenen Benutzer schon ein Schlüssel vorhanden ist. Falls nein, wird ein neuer Schlüssel generiert. Der Sender braucht nichts weiter zu unternehmen.

Die E-Mail wird mit dem Schlüssel verschlüsselt und dem Empfänger übermittelt. Bei der ersten Übertragung wird auf einem anderen Kanal (SMS, Telefon, Fax etc.) ein Passwort übermittelt. Nur mithilfe dieses Passwortes wird der Schlüssel freigeschaltet, um die E-Mail zu entschlüsseln.

Der Empfänger öffnet den Anhang der verschlüsselten E-Mail, gibt sein Passwort ein und die E-Mail wird automatisch im Hintergrund entschlüsselt. Der Empfänger braucht nichts weiter zu unternehmen. Selbstverständlich hat er die Möglichkeit verschlüsselt zu antworten.

Die Appliance kann beispielsweise ein Initialpasswort für den Absender erstellen, das dieser dem Empfänger über einen zweiten Übertragungsweg, etwa per Telefon, mitteilt. Alternativ sollte unter anderem die Funktion des Einmalpasswortes zur Verfügung stehen, für das der Absender lediglich zwei Informationen vom Empfänger benötigt: E-Mail-Adresse und Handynummer. Daraufhin lässt sich jede beliebige E-Mail seitens des Absenders verschlüsseln, und der Empfänger erhält per SMS ein einmaliges Kennwort zur Entschlüsselung. Ohne vorherigen Registrierungsprozess kann der Empfänger die E-Mail so problemlos abrufen, indem er das SMS-Passwort nutzt. Bei erneutem Öffnen dieser oder einer weiteren E-Mail erfolgt die Vergabe und der Versand eines neuen Einmalkennwortes per SMS. Dies erlaubt einen unkomplizierten Prozess, der sich in jede E-Mail-Infrastruktur integrieren lässt und sensible Informationen vor dem Zugriff Fremder schützt. Für den seltenen oder einmaligen Versand von vertraulichen Nachrichten eignet sich ein E-Mail-Passwort, das einer spezifischen Mail zugeordnet ist und ohne Registrierung funktioniert. Empfänger, die häufiger verschlüsselte E-Mails bekommen, sollten sich beim Versender registrieren und im Anschluss mittels Abstufungen (mit oder ohne Login) sichere E-Mails empfangen können.

Fazit. Inzwischen ist es nicht mehr vonnöten, vertrauliche Dokumente auf postalischem Wege zu verschicken. Die verschiedenen Optionen einer Spontanverschlüsselung bieten einiges an Flexibilität und gleichzeitig an Sicherheit, sodass sich Dateien geschützt elektronisch übertragen lassen. Davon profitieren nicht nur Unternehmen, Praxen, Organisationen & Co., sondern vor allem auch Kunden, Mandanten, Nachbarabteilungen, Patienten etc., da sie deutlich schneller Dokumente erhalten – und das sowohl DSGVO-konform als auch ohne großen Aufwand.

Günter Esch,

Günter Esch,

Geschäftsführer der SEPPmail

Deutschland GmbH

Illustration: © nrey/shutterstock.com

Micro-Virtualisierung bringt Sicherheit beim Surfen und bei der E-Mail-Kommunikation – Abkapseln

Die Methoden von Cyberangreifern werden immer raffinierter, aber die Hauptangriffswege bleiben gleich: gefälschte E-Mails und bösartige Downloads. Nur eine vollständige Isolierung dieser Gefahrenherde garantiert ein sicheres Surfen und Downloaden von Dokumenten.

Gefälschte E-Mails bedrohen in hohem Maße die Behörden- und Unternehmens-IT. Es vergeht kaum ein Tag, an dem nicht neue Phishing-Mails mit gefährlicher Schadsoftware auftauchen. Zuletzt machte etwa die E-Mail-Spam-Kampagne mit dem Onlinebanking-Trojaner Emotet von sich reden. Er infiziert E-Mail-Postfächer und Rechner und kann gesamte Netzwerke lahmlegen. Auch das Social Engineering, das vor allem in Form von Spear-Phishing-Mails auftritt, ist weit verbreitet.

Darüber hinaus stellen bösartige Downloads, also Downloads mit unbekanntem Schadcode, die IT immer noch vor vermeintlich unlösbare Probleme. Bei Downloads von Dateien aus externen Quellen besteht immer die Gefahr, Opfer von Malware zu werden – sei es durch die Installation von Programmen oder das Starten von FTP-Filetransfers. Die Angriffsvarianten der Hacker sind dabei äußerst vielfältig: Sie reichen von Fake-Updates über URL-Weiterleitungen und DNS-Manipulationen bis hin zu fingierten Treibern und Systemtools.

Die durch E-Mails und Downloads bestehenden Gefahren sind mit klassischen Antiviren-Programmen (AV) nicht vollständig in den Griff zu bekommen. Das Problem dieser Lösungen besteht darin, dass sie auf die Malware-Erkennung angewiesen sind. Bisher unbekannte Schadsoftware wie einen neuen Virus in einem E-Mail-Anhang können sie damit kaum aufspüren. Selbst wenn Lösungen wie Next-Generation-AV-Produkte mit einer Erkennungsrate von 99 Prozent werben, bezieht sich auch das nur auf bereits bekannten Schadcode. Was immer bleibt, ist eine gefährliche Lücke nicht detektierbarer Malware.

Angesichts dieser Gefahrenlage und der Begrenztheit ihrer Abwehrmaßnahmen reagieren Behörden wie Unternehmen mit der noch regelmäßigeren Durchführung von Awareness-Kampagnen, in denen die Mitarbeiter dazu aufgerufen werden, genau hinzusehen und nicht auf alles zu klicken, was in einer E-Mail zu finden ist. Dennoch werden sie immer wieder Opfer solcher Attacken, die mitunter gravierende Folgen haben.

Wenn eine zuverlässige Malware-Erkennung nicht möglich ist, bleibt – abgesehen von unrealistischen Szenarien wie einer vollständigen Abkoppelung vom Internet – prinzipiell nur noch eine einzige sinnvolle Schutzmaßnahme, eine Lösung, die auf »Applikationsisolation statt Malware-Detektion« setzt.

Die beste Möglichkeit für eine solche Isolation bietet der Einsatz der Micro-Virtualisierungstechnologie – wie sie Bromium mit der Lösung Secure Platform erstmals auf den Markt gebracht hat. Dabei wird jede riskante Anwenderaktivität wie das Öffnen eines E-Mail-Anhangs oder das Downloaden eines Dokuments in einer eigenen Micro-Virtual-Machine (Micro-VM) gekapselt. Eine mögliche Schädigung durch Malware bleibt dadurch immer auf die jeweilige Micro-VM beschränkt, die zudem nach Beendigung einer Aktivität wieder automatisch gelöscht wird. Eine Kompromittierung des Endgerätes und nachfolgend des Behörden- oder Unternehmensnetzes über die Angriffswege E-Mail oder Download ist damit nahezu ausgeschlossen.

Jochen Koehler ist Regional VP Sales Europe

bei Bromium in Heilbronn

Illustration: © Rashad Ashur/shutterstock.com

Mit sieben einfachen Tipps Online sicher unterwegs

Zum Endspurt des European Cybersecurity Month haben die Experten von SonicWall sieben konkrete Tipps zur IT-Sicherheit zusammengestellt. Diese grundlegenden Regeln geraten im Alltag häufig in Vergessenheit. Anwender sollten sie sich deshalb wieder ins Gedächtnis rufen, um stets sicher im Internet unterwegs zu sein.

- Verriegeln Sie Ihre Online-Konten!

Verwenden Sie lange, außergewöhnliche Passwörter für jeden Ihrer Accounts. Diese sollten schwer zu knacken, aber leicht zu merken sein. Setzen Sie, wo immer möglich, Zwei- oder Mehrfaktor-Authentifizierung ein.

- Im Zweifelsfall: Löschen!

E-Mails, Social-Media-Beiträge, Texte und mehr sind nicht immer das, was sie zu sein scheinen — manchmal enthalten sie Malware oder bösartige Links. Wenn Sie sich unsicher sind, ob die Quellen vertrauenswürdig sind, klicken Sie auf »Löschen«.

- Halten Sie Ihren Computer sauber!

Halten Sie die gesamte Software auf dem neuesten Stand, um das Risiko einer Infektion durch Ransomware und Malware zu verringern.

- Sichern Sie sich ab!

Erstellen Sie Backups Ihrer wichtigen Daten. Im Falle von Ransomware-Attacken oder anderen Bedrohungen können diese helfen, einen dauerhaften Datenverlust zu verhindern.

- Nehmen Sie Ihr Online-Leben selbst in die Hand!

Richten Sie Datenschutz- und Sicherheitseinstellungen Ihrer Accounts sofort nach der Registrierung ein und überprüfen Sie diese regelmäßig. So stellen Sie sicher, dass die Einstellungen dauerhaft nach Ihren Vorstellungen konfiguriert sind.

- Mit Umsicht teilen!

Denken Sie über die möglichen Folgen nach, bevor Sie persönliche Informationen über sich selbst oder andere veröffentlichen.

- Vorsicht bei WiFi-Hotspots!

WiFi-Hotspots sind nicht sicher. Das bedeutet: Potenziell jeder kann sehen, was Sie auf Ihrem Gerät machen, während Sie mit WiFi-Hotspots verbunden sind. Erwägen Sie eine VPN-Verbindung oder einen mobilen Hotspot für mehr Sicherheit.

Cybersecurity Month: Sicherheit betrifft uns alle – auch von zuhause aus

Illustration: Absmeier, Pixabay

Der diesjährige Cybersecurity Month ist ein ganz besonderer: Die Pandemie zwang einen Großteil der Menschen, sich schnell an die neue Remote-Work-Umgebung anzupassen und ein stärkeres Bewusstsein für Cybersicherheit zu entwickeln. Zum Cybersecurity Month 2020 macht das Aachener IT-Sicherheitsunternehmen Utimaco auf die Bedeutsamkeit von Cyber- und Informationssicherheit sowie auf das Grundprinzip der geteilten Verantwortung aufmerksam.

Datenschutz und Privatsphäre in der digitalen Welt werden durch das steigende Angebot neuer Lösungen und personalisierter Services immer wichtiger: Neben der DSGVO, die seit der Einführung weltweit als Vorbild in Sachen Datenschutz dient, setzen sich verschiedene Institutionen regelmäßig für ein stärkeres Sicherheitsbewusstsein in der Öffentlichkeit ein – so auch im Oktober, dem Cybersecurity Month.

Initiiert und unterstützt von der Agentur der Europäischen Union für Cybersicherheit (ENISA) sowie der Europäischen Kommission, soll während des Cybersecurity Month die Öffentlichkeit für den Schutz ihrer IT-Umgebungen, Netzwerke und (personenbezogenen, unternehmenskritischen oder anderen sensiblen) Daten in der Online-Welt sensibilisiert werden. Als 2012 der Oktober zum ersten Mal für Cybersicherheit stand, konnte niemand ahnen, wie relevant das Motto »Cybersecurity is a Shared Responsibility« noch in Zukunft werden würde. Denn heute – in einem Jahr, in dem Unternehmen und Einzelpersonen gleichermaßen vor viele digitale Herausforderungen gestellt wurden – müssen wir uns mehr denn je über die Verantwortung im Klaren sein, die uns im Umgang mit Digitalisierung und Virtualität aufgetragen wird.

Insbesondere durch den Umstieg auf Remote Work ergeben sich heute für Arbeitgeber wie auch für Arbeitnehmer wachsende Herausforderungen: Je mehr Geräte sich mit dem Unternehmensnetzwerk verbinden und je öfter Geräte sowohl für private als auch arbeitsrelevante Angelegenheiten genutzt werden, desto größer wird die Angriffsfläche für cyberkriminelle Übergriffe. Hinzu kommen Phishing-Kampagnen, über die Angreifer mit Inhalten locken, die vermeintlich mit der Krise zusammenhängen.

Cybersicherheit liegt nicht nur in der Verantwortung einzelner wie zum Beispiel des Cloud Service Providers: Da sich der Einsatz der Cloud und die Speicherung von Daten in der Cloud immer stärker ausbreiten und etablieren, sollten Unternehmen einen Teil der Sicherheitsverantwortung sowie die Kontrolle über ihre Daten selbst in die Hand nehmen und ihn nicht bloß Anbietern überlassen. Deshalb brauchen sie eine umfassende IT-Sicherheitsstrategie, die alle Akteure und ihren jeweiligen Verantwortungsbereich einbindet.

Wenn sich eine getrennte Gerätenutzung für Privates und Arbeit nicht umsetzen lässt, ist es wichtig, dass alle Anwendungen auf dem neuesten Stand sind, da regelmäßige Updates potenzielle Schwachstellen und Schlupflöcher stopfen. Außerdem sorgen Endgeräte- und Web-Gateway-Lösungen sowie sichere Authentifizierungsmethoden und eine effektive Verschlüsselungstechnologie für zusätzlichen Schutz von Cyberangriffen. Arbeitgeber sollten darüber hinaus Schulungen etablieren, in denen sie ihren Mitarbeitern vermitteln, wie sie verdächtige Web- und E-Mail-Inhalte aus unbekannten Quellen erkennen. Feststeht: Aufgrund der Corona-Pandemie werden in unserer hypervernetzten Welt immer mehr kritische Prozesse, Funktionen und Datenzugriffe remote durchgeführt. Dies verlangt nach einer Sicherheitsinfrastruktur, die uns einen Einblick gibt, wie und womit wir uns vernetzten. Dies ist jedoch nur mithilfe einer hochsicheren, zertifizierten Verbindung aus Hard- und Software möglich.

Auch nach der Krise werden wir diesen neuen Status der (remote) Hyperconnectivity beibehalten – wenn nicht sogar noch stärker ausweiten – und das bedeutet, dass wir mehr als je zuvor von der Sicherheit und Zuverlässigkeit moderner Cyberumgebungen abhängig sein werden. Auf lange Sicht werden heutige Maßnahmen nicht ihr Sicherheitsniveau halten können, da Quantencomputer diese entschlüsseln können. Der Ausbau einer krypto-agilen Infrastruktur, die zukünftig in der Lage ist, komplexe und hochsichere Verschlüsselungsmethoden umzusetzen, ist daher essenziell, um langfristigen Schutz vor cyberkriminellen Angriffen und Datendiebstahl garantieren zu können.