Illustration: Absmeier RosZie

Einen hundertprozentigen Schutz vor Cyberattacken kann es angesichts zunehmend verteilter Infrastrukturen und immer raffinierterer Angriffsmethoden nicht geben. Im Rahmen einer ganzheitlichen Security-Strategie dürfen sich Unternehmen daher nicht ausschließlich auf die Gefahrenabwehr konzentrieren, sondern müssen sich auch auf den Ernstfall vorbereiten, um die Auswirkungen erfolgreicher Attacken gering zu halten und den Geschäftsbetrieb schnellstmöglich wieder aufnehmen zu können. Doch wie lässt sich solche Cyberresilienz erreichen?

Durch Remote Work und Cloud Services hat sich die Angriffsfläche von Unternehmen erheblich vergrößert – sie können Anwender, Daten und Systeme nicht mehr hinter der klassischen Perimeter-Security verstecken. Damit wächst das Risiko erfolgreicher Attacken, zumal Cyberkriminelle die verteilten Infrastrukturen gezielt ins Visier nehmen und sich äußerst komplexer Angriffsmethoden bedienen. Unternehmen benötigen daher Konzepte und Lösungen, die ihnen helfen, Schäden durch Cyberattacken zu minimieren und handlungsfähig zu bleiben, doch genau das fällt ihnen schwer: Dem aktuellen Global Data Protection Index (GDPI) von Dell Technologies zufolge fürchten 67 Prozent, ihre Data Protection sei nicht ausreichend, um mit der Bedrohung durch Ransomware und andere Malware fertigzuwerden. 63 Prozent sind nicht überzeugt, alle geschäftskritischen Daten nach einer schwerwiegenden Attacke wiederherstellen zu können.

Dell Technologies erklärt, welche Tools, Maßnahmen und Strategien die Cyberresilienz stärken:

- Zero Trust minimiert Risiken: Zero Trust ist ein Sicherheitskonzept, das nach dem Prinzip »Vertrauen ist gut, Kontrolle ist besser« auf eine Verifizierung aller Zugriffe setzt. Statt einem Benutzer nur deshalb zu vertrauen, weil er sich schon einmal an einem System authentifiziert hat, werden alle Zugriffsanfragen konsequent überprüft. Dadurch kann ganz individuell entschieden werden, ob ein Zugriff durch den jeweiligen Benutzer auf das gewünschte System zum aktuellen Zeitpunkt gewährt oder abgelehnt wird. Im Zusammenspiel mit einer restriktiveren Rechtevergabe schränkt das den Handlungsspielraum von Cyberkriminellen massiv ein. Selbst wenn es ihnen gelingt, Benutzeraccounts zu übernehmen oder Systeme zu infiltrieren, können sie sich mangels Rechten nicht weiter innerhalb der Infrastruktur ausbreiten.

- Smarte Tools ermöglichen Echtzeitreaktionen: Moderne Security-Tools bieten einen mehrschichtigen Schutz, weil sie verschiedene Erkennungsmechanismen miteinander kombinieren. Sie führen beispielsweise automatische Integritätschecks durch, um Manipulationen an Daten zu entdecken, und nutzen künstliche Intelligenz, um ungewöhnliches und von historischen Zugriffsmustern abweichendes Benutzerverhalten aufzuspüren. In solchen Fällen können sie automatisch Gegenmaßnahmen einleiten und dadurch größere Schäden verhindern. Zu den möglichen Echtzeitreaktionen zählen das Stoppen der betreffenden Aktivitäten und das Isolieren der betroffenen Systeme. Auch Datensicherungen und Replikationen lassen sich anhalten, um zu verhindern, dass manipulierte oder infizierte Dateien in einem Backup oder auf anderen Systemen landen.

- Standards und APIs verhindern den Lock-in: Auf den Ausfall eines einzelnen Systems sind Unternehmen meist gut vorbereitet, doch sie brauchen auch Strategien, um sich gegen Cyberattacken zu wappnen, die mehrere Systeme oder ein ganzes Rechenzentrum betreffen. Schließlich macht eine Ransomware in der Regel nicht nach einem Server halt, sondern versucht möglichst viele Daten zu verschlüsseln. Moderne Lösungen für Data Protection, die Daten zuverlässig sichern und beispielsweise zu anderen Standorten oder in die Cloud replizieren, helfen, den Geschäftsbetrieb im Ernstfall ohne größere Unterbrechungen fortzusetzen. Das gelingt allerdings nur mit Plattformen und Anwendungen, die durch die Unterstützung offener Standards und Schnittstellen eine reibungslose Migration von Workloads erlauben. Andernfalls drohen unliebsame Überraschungen, wenn Daten in Silos feststecken und sich nicht zuverlässig sichern oder wiederherstellen lassen.

- Isolierte Datentresore schützen die wertvollsten Daten: Da Cyberkriminelle inzwischen gezielt Datensicherungen unbrauchbar machen, benötigen Unternehmen einen sicheren Aufbewahrungsort für geschäftskritische Daten wie Forschungsergebnisse oder Konstruktionszeichnungen. In einem Cyber Recovery Vault, der durch ein betriebliches Air Gap vom Rest der Infrastruktur getrennt und nur mit gesonderten Zugangsdaten sowie Multifaktor-Authentifizierung zugänglich ist, sind die Datenschätze allen unbefugten Zugriffen entzogen. Werden die Originaldaten durch eine Attacke kompromittiert oder verschlüsselt, lassen sie sich aus dem Vault schnell und zuverlässig wiederherstellen.

- Konsolidierung verbessert die Data Protection: Oft haben Unternehmen für bestimmte Systeme und Anwendungen spezielle Data-Protection-Lösungen von verschiedenen Anbietern angeschafft. Dadurch ist ein komplexes Geflecht aus Tools entstanden, das den IT-Teams viel Arbeit macht und fehleranfällig ist. Im Ernstfall verzögert oder verhindert es die Wiederherstellung, sodass Ausfallzeiten und Kosten steigen. Laut dem GDPI von Dell Technologies haben Unternehmen, die auf die Lösungen mehrerer Anbieter setzen, häufiger mit Datenverlusten, Downtimes oder zeitweise nicht verfügbaren Daten zu kämpfen als Unternehmen, die auf nur einen Anbieter vertrauen. Die Konsolidierung der für Data Protection genutzten Tools ist daher ein wichtiger Schritt zu einem höheren Schutzniveau und mehr Cyberresilienz.

»Unternehmen brauchen Cyberresilienz, um Angriffe frühzeitig zu erkennen, wirksame Gegenmaßnahmen einzuleiten und sich schnell von den Auswirkungen zu erholen. Sind sie dazu nicht in der Lage, werden Geschäftsprozesse empfindlich gestört und es drohen Umsatzverluste, Reputationsschäden sowie hohe Kosten«, betont Alexander Gaiswinkler, Presales Manager Corporate and Public for Data Protection Solutions bei Dell Technologies in Deutschland. »Um die Cyberresilienz zu stärken, ist ein mehrschichtiger Ansatz notwendig, der verschiedene Tools, Maßnahmen und Strategien umfasst – und der kontinuierlich überprüft und verbessert werden muss.«

Starke Cyberresilienz durch gestaffelte Verteidigungslinien – Das Schweizer-Käse-Modell

Wie lässt sich eine mehrschichtige Sicherheit bei der Rechteverwaltung erreichen?

Während der Covid-19-Pandemie wurden zum Schutz der Gesundheit der Bevölkerung mehrere Schichten mit jeweils unvollständigen Schutzmaßnahmen eingesetzt. Die Hoffnung war, dass sie eine viel größere Wirkung haben würden als die übermäßige Durchsetzung einer einzigen Schutzschicht: die Kombination von Masken, Impfungen, sozialer Distanzierung, Reisebeschränkungen, Fernarbeit und mehr – jede Maßnahme für sich allein würde Lücken aufweisen, gemeinsam aber jedoch die jeweilige Effektivität fördern. Ein ähnlicher Ansatz kann bei der Cybersicherheit und dem Identitätsmanagement funktionieren – allerdings nur, wenn er richtig umgesetzt wird. Im Folgenden wird skizziert, wie dies aussehen könnte und wie man mehrschichtige Sicherheit bei der Rechteverwaltung erreichen kann.

Das Schweizer-Käse-Modell der Unternehmenssicherheit. In der Risikoanalyse und im Risikomanagement wird häufig das Schweizer-Käse-Modell verwendet. Es vergleicht Systeme im Wesentlichen mit mehreren Scheiben Schweizer Käse, die übereinander gestapelt sind. Das Bedrohungsrisiko wird dabei durch die verschiedenen Schichten und Arten von Verteidigungsmaßnahmen gemindert. Die Theorie besagt, dass Lücken und Schwächen in einer Abwehr ein Risiko nicht eintreten lassen, weil auch andere Ab-wehrmechanismen vorhanden sind, die diese Lücken abdecken. Mit anderen Worten: Sie können mit dieser Methode jeweils die Schwachstellen der einzelnen Sicherheitsschichten ausgleichen.

Bis zu einem gewissen Grad lässt sich dies auch auf die Unternehmenssicherheit anwenden. Obwohl immer mehr Lösungen um die Identität als Sicherheitsgrenze herum aufgebaut werden, wird es immer wichtiger, mehrere Sicherheitsebenen zu implementieren. Dieses Modell kann Ihnen helfen, zu verstehen, warum ein gut durchdachter, mehrschichtiger Ansatz für die Verteidigung erforderlich ist – vor allem, wenn Menschen beteiligt sind. Im Grunde sind es oft die Menschen, die die »Löcher« im Schweizer-Käse-Modell verursachen, und diese Löcher müssen geschlossen werden.

Wenn Ihre Multi-Faktor-Authentifizierungslösung (MFA) gehackt wird oder Sie einen böswilligen Insider vermuten, ist es wichtig zu wissen, dass Sie über die nötigen Tools verfügen, um anomale Aktivitäten zu erkennen. Mit anderen Worten: Sie sollten darauf vertrauen können, dass Sie andere Sicherheitsmechanismen implementiert haben. Sie brauchen eine zweite – und eine dritte – Verteidigungslinie. Sie müssen über weitere Tools verfügen, um sicherzustellen, dass die Zugriffe Ihrer Mitarbeiter sicher verwaltet und mit einer Lösung abgeglichen werden, die starke Verwaltungsfunktionen bietet und mit allen geschäftskritischen Systemen integriert werden kann. Und natürlich ist es wichtig, die Angriffsfläche zu reduzieren.

Übernehmen Sie nicht blindlings die Mentalität eines einzigen Anbieters. Vor allem bei den wichtigsten Themen wie Identitätssicherheit, Zugriff und Autorisierung empfiehlt sich die Auswahl von Best-in-Breed-Tools mit vollem Funktionsumfang, die sich ausschließlich auf diese Themen konzentrieren. Es ist wichtig, nicht nur aus Bequemlichkeit Lösungen von ein und demselben Anbieter auszuwählen. Ein One-Stop-Shop mag zwar einfacher erscheinen, aber er macht Unternehmen auch noch abhängiger von der Sicherheitslage einzelner Anbie-ter. Entscheidend ist, dass Sie wirklich die besten Lösungen für jeden Zweck auswählen.

Die ideale Lösung finden. Ein mehrschichtiger Ansatz ist am besten, aber Sie sollten nicht nur die verschiedenen Schichten von einem Anbieter auswählen. Das Modell funktioniert optimal, wenn die einzelnen »Schichten« auf die Bedürfnisse ihres Unternehmens optimiert werden. Da Unternehmen versuchen, die Anzahl der Softwareanbieter zu konsolidieren (oder als Anreiz ein stark vergünstigtes Paket zu erhalten), kann es verlockend sein, einfach die Lösungen von einem oder zwei Anbietern zu wählen. Zuvor sollte jedoch eine vollständige Bewertung durchgeführt werden, um sicherzustellen, dass Sie wirklich die beste Option auswählen. Es gibt zum Beispiel viele Unternehmen, die Identity Access Management (IAM) in einem Softwarepaket kaufen, ohne sich darum zu kümmern, ob es für ihre Bedürfnisse geeignet ist.

Das ideale Szenario besteht jedoch darin, die besten Lösungen für die kritischsten Bereiche auszuwählen, einschließlich Identity Governance und Administration (IGA), Privileged Access Management (PAM) und Security Information and Event Management (SIEM). In Kombination sollten alle drei gut miteinander harmonieren. So können Daten über verschiedene Kanäle hinweg gemeinsam genutzt und leicht aggregiert, interpretiert und verarbeitet werden. Weitere in Betracht zu ziehende Lösungen sind: Single Sign-On, Consumer Identity Management, Data Access Governance, IT Service Management, Role Mining und Third-Party Identity Risk Solutions.

Einige Unternehmen haben sich bereits für eine PAM- oder Access-Management-Lösung entschieden. Das Hinzufügen einer vermeintlich geeigneten Komponente, die sich nicht auf Interoperabilität konzentriert, kann kostspielige Anpassungen verursachen und Unternehmen von einem einzigen Anbieter abhängig machen. Dies sind nicht die einzigen Risiken, denn dieses Vorgehen kann die Lebensdauer der bereits implementierten Lösung verkürzen oder die Effizienz beeinträchtigen.

Mit der zunehmenden Be-deutung des Identitätszugriffsmanagements für die moderne Sicherheit erkennen viele Unternehmen, dass sie Lösungen benötigen, die flexibel genug sind, um sich an veränderte Geschäftsanforderungen anzupassen. Die müssen obendrein skalierbar und einfach genug sein, um keine hochgradig angepasste und individualisierte Lösung für ein gemeinsames Problem zu erfordern.

Die Löcher stopfen. Wenn Menschen, ob absichtlich oder unabsichtlich, Löcher in eine Ihrer Sicherheitsvorkehrungen stoßen, müssen Sie dafür sorgen, dass die davor liegenden Sicherheitsebenen ihre Aufgabe erfüllen und Bedrohungen fernhalten. Damit dieses Schweizer-Käse-Modell funktioniert, benötigen Sie mehrere Verteidigungslinien, die alle zusammenarbeiten. Ein einzelner Anbieter kann dabei nicht alle Lösungen offerieren, die Sie benötigen. In der modernen Unternehmenssicherheit gibt es keine Einheitslösung, sondern es besteht ein zunehmender Bedarf an Interoperabilität. Gehen Sie sorgfältig vor und wählen Sie Ihre Identitäts- und anderen Sicherheitslösungen mit Bedacht aus, damit nichts durch Ihre »Löcher« dringen kann – sondern stattdessen ein kooperierendes Netz für Sicherheit sorgt.

Thomas Müller-Martin,

Thomas Müller-Martin,

Global Partner Technical Lead,

Omada

Illustrationen: © Yusak_P, Khairuman/shutterstock.com

Auf dem Weg zu mehr Cyberresilienz: Was machen resiliente Unternehmen anders?

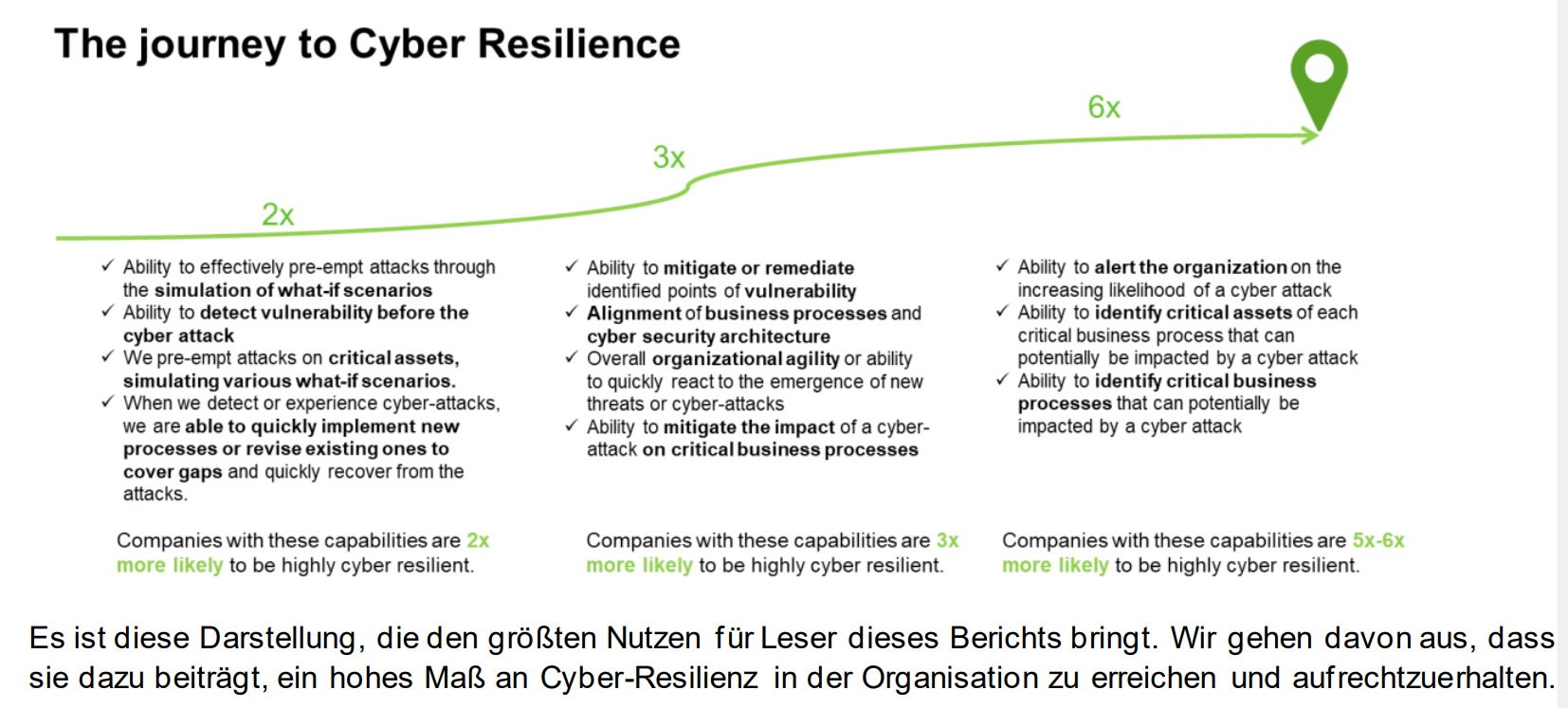

Erst 36 Prozent der KRITIS-Unternehmen in den fünf größten Volkswirtschaften der Welt haben ein hohes Level an Cyberresilienz erreicht. Das ist das Ergebnis einer Studie von Greenbone Networks. Was zeichnet diese Unternehmen aus? Und was können wir von ihnen lernen?

Illustration: Absmeier

Cyberresilienz ist die Fähigkeit, trotz eines erfolgreichen Cyberangriffs die Produktivität aufrechtzuerhalten und die Geschäftsziele zu erreichen. Angesichts der wachsenden Bedrohungslage ist dies unverzichtbar. Denn das Risiko für eine Cyberattacke lässt sich nie ganz ausmerzen. Vielmehr geht es darum, die Wahrscheinlichkeit für einen Vorfall zu minimieren und gleichzeitig Maßnahmen zu ergreifen, um auch im Ernstfall betriebsfähig zu bleiben.

Gerade für Unternehmen der kritischen Infrastrukturen ist es essenziell, ein hohes Resilienz-Level zu erreichen. Denn fallen sie aus, gefährdet das die gesamte Gesellschaft. Wie weit sind KRITIS-Organisationen auf ihrem Weg zur nachhaltigen Widerstandsfähigkeit und was machen resiliente Unternehmen anders als solche, die noch am Anfang stehen? Das ermittelte das Marktforschungs-Unternehmen Frost&Sullivan im Auftrag von Greenbone Networks. Befragt wurden 370 Unternehmen in den USA, Japan, Deutschland, Frankreich und Großbritannien. Sie stammen aus den sechs KRITIS-Sektoren Energie, Finanzen, Gesundheit, Telekommunikation, Transport und Wasser.

Die vier Haupt-Kriterien, um Resilienz zu messen

Cyberresilienz ist ein umfassendes Konzept, das einen Schritt weiter geht als IT-Security. Es verfolgt den Ansatz, Sicherheit bereits innerhalb der Geschäftsprozesse zu etablieren, statt erst im Nachgang einen Schutzwall um sie herum aufzubauen. Um Resilienz zu messen, spielen vier Hauptkriterien eine entscheidende Rolle:

- Können Cyberangriffe im Unternehmen ausreichend bewältigt werden?

- Wie gut können Auswirkungen von potenziell schwerwiegenden Cyberangriffen gemindert werden?

- Sind Best Practices und eine sensibilisierte Unternehmenskultur im Hinblick auf Cyberresilienz etabliert?

- Welche Fähigkeiten sind besonders wichtig, um sich nach einem Cybervorfall schnell wieder zu erholen?

Anhand von Detailfragen konnte ermittelt werden, wie gut sich die Studienteilnehmer in den vier Bereichen für die nächsten zwölf Monate aufgestellt sehen und welche Prioritäten sie bei der Bewältigung von Cyberangriffen setzen. Lediglich 36 Prozent der befragten KRITIS-Unternehmen haben nach eigener Einschätzung bereits ein hohes Level an Cyberresilienz erreicht. Dabei sind die USA schon weiter fortgeschritten. 50 Prozent der befragten amerikanischen Unternehmen zählen zu den hochresilienten Organisationen, aber nur 36 Prozent der europäischen und 22 Prozent der japanischen.

Sechs Merkmale, die resiliente Unternehmen auszeichnen

Was machen die 36 Prozent der resilienten Unternehmen besser als die anderen? Die folgenden sechs Merkmale haben sich aus ihren Fähigkeiten, Best Practices und ihrer Unternehmenskultur als besonders wichtig herauskristallisiert.

1) Resiliente Unternehmen sind in der Lage, kritische Geschäftsprozesse, damit verbundene Assets und deren Schwachstellen zu identifizieren.

Das setzt voraus, dass sie ihre kritischen Geschäftsprozesse genau analysiert haben und wissen, welche digitalen Assets unverzichtbar sind, um diese Prozesse aufrechtzuerhalten. Anschließend geht es darum, Schwachstellen aufzuspüren und geeignete Maßnahmen zu ergreifen, um sie zu mindern oder zu schließen. Dafür spielt eine Schwachstellen-Management-Lösung eine entscheidende Rolle. Die Fähigkeit, Schwachstellen zu managen, unterscheidet hochresiliente Unternehmen am deutlichsten von weniger resilienten.

2) Resiliente Unternehmen sind besser darin, Schäden nach einem Cybervorfall gering zu halten. Lieferengpässe, Kundenunzufriedenheit, Schaden am Equipment oder Produktions- und Serviceverzögerungen können zeitnah behoben werden.

Dies gelingt durch ihre Fähigkeit, schnell auf Cyberangriffe zu reagieren, Schwachstellen zu schließen und die Gefahr einzudämmen. Dafür benötigen sie eine Cyber-Security-Architektur, die auf ihre Geschäftsprozesse abgestimmt ist. Zudem können resiliente Unternehmen agil handeln und haben klare Security-Abläufe und Verantwortlichkeiten definiert.

3) Durch ein zeitiges Etablieren von Best Practices sind resiliente Unternehmen in der Lage, frühzeitig zu reagieren.

Dafür haben sie innerhalb des Managements und der Belegschaft ein Bewusstsein für die kritischen Geschäftsprozesse und Assets geschaffen und Cyberresilienz in der Unternehmenskultur verankert. In 95 Prozent der hochresilienten Unternehmen ist der Owner eines digitalen Assets auch für dessen Sicherung verantwortlich. Die gesammelten Erfahrungen und dadurch etablierte Vorgehensweise tragen dazu bei, schnell alle Organisationsebenen zu mobilisieren, um Lücken zu schließen und Schäden durch Angriffe schnell wieder zu beheben.

4) Resiliente Unternehmen holen sich eher Unterstützung von Drittanbietern oder sind bereit, dies zu tun.

Sie nutzen die Expertise von spezialisierten Dienstleistern nicht nur, um Security-Technologien zu managen, sondern auch, um sich beraten zu lassen. Die Consultants helfen zum Beispiel dabei, eine Security-Strategie für das Unternehmen zu entwickeln, geeignete Technologie auszuwählen, Managed Security Services zu implementieren oder den ROI mit Security-Metriken zu ermitteln.

5) Für besonders wichtig erachten resiliente Unternehmen die Fähigkeiten, auf Cybervorfälle zu reagieren und die Auswirkungen auf kritische Geschäftsprozesse zu mindern.

Dies versetzt sie nach eigener Einschätzung am besten in die Lage, sich nach einem Cyberangriff schnell wieder zu erholen. Europäische Unternehmen haben hier andere Prioritäten als amerikanische. Sie finden die Fähigkeit, Schwachstellen zu beseitigen, am wichtigsten. In den USA fokussieren Unternehmen dagegen stärker auf ihre kritischen Geschäftsprozesse. Die Fähigkeit, Cybervorfälle zu verhindern, spielt bei allen Befragten nur eine untergeordnete Rolle. Es gibt also ein wachsendes Bewusstsein dafür, dass Cyberangriffe und ihre Auswirkungen unvermeidlich sind.

6) Resiliente Unternehmen bereiten sich durch Simulationen auf Cyberangriffe vor.

Sie simulieren in Trainings verschiedene Was-wäre-wenn-Szenarien und beziehen dabei auch die Asset-Owner außerhalb der IT-Abteilung ein. Außerdem wenden sie dieselben Cyber-Security-Regeln für alle digitalen Assets an. Das macht es einfacher, sie konsistent einzuhalten.

Der Schlüssel zu mehr Cyberresilienz

Die Studienergebnisse haben gezeigt, dass Cyberresilienz keine Frage des IT-Budgets ist und weitaus mehr erfordert als geeignete Security-Technik. Der Schüssel besteht darin, die geschäftskritischen Prozesse und digitalen Assets zu identifizieren und in den Mittelpunkt sämtlicher Maßnahmen zu stellen. Best Practices sollten an den Geschäftsprozessen ausgerichtet sein und quer über alle Unternehmensbereiche hinweg gelebt werden. Dafür ist es wichtig, ein Bewusstsein für die kritischen Prozesse und Assets und die damit verbundenen Risiken beim Management und den Mitarbeitern zu schaffen. Wenn dies gelingt, können Unternehmen ihre Cyberresilienz erheblich erhöhen.

[1] Den vollständigen Studien-Report können Sie nach Registrierung unter folgendem Link anfordern: https://www.greenbone.net/businessrisk/