Immer neue Spielarten treten in der Cyberkriminalität zutage. Neuestes Beispiel liefert die Mining-Malware: Auch hier zeigt sich, dass der traditionelle Detect-to-Protect-Ansatz in der IT-Sicherheit bei neuen Angriffsszenarien letztlich immer zum Scheitern verurteilt ist.

Unternehmen investieren jedes Jahr hohe Summen, um die IT-Sicherheit aufrechtzuerhalten, Bedrohungen aufzuspüren und Datenverlust zu verhindern. Dabei dominieren nach wie vor klassische Sicherheitsmaßnahmen, die dem Grundprinzip Detect-to-Protect folgen, das heißt, die genutzten Tools sind einzig und allein auf die Erkennung von Angriffen ausgerichtet. Die Folge ist offensichtlich: Die Anzahl der erfolgreichen Cyberangriffe nimmt dramatische Ausmaße an, und zwar mit immer neuen Angriffsmethoden. War 2017 noch das Jahr der Ransomware-Trojaner, so ist gegenwärtig vor allem die sogenannte Kryptomining-Malware auf dem Vormarsch.

Bei Mining-Malware handelt es sich um Malware, die für das Kryptomining genutzt wird. Angreifer verschaffen sich dabei – oft mittels Phishing-Mails – Zugang zu CPU- und GPU-Rechenressourcen von Unternehmen, um Kryptowährungen zu schürfen. Dieser Ressourcendiebstahl erfolgt zunächst vielfach völlig unbemerkt vom Anwender, aber immer verbunden mit negativen Auswirkungen für den Betroffenen. So bleibt der Geschädigte auf jeden Fall auf den – teils sehr hohen – Stromkosten sitzen. Allerdings können die Folgen auch mehr als offensichtlich sein, etwa in einer deutlichen Verlangsamung von Geräten, eingeschränkter Funktionalität, Überhitzung von Akkus oder vollständigem Lahmlegen von Rechnern.

Die weitere Ransomware- und Kryptomining-Malware-Entwicklung bleibt abzuwarten. Die Prognosen gehen sowohl in die eine als auch in die andere Richtung, das heißt, einige Sicherheitsexperten prognostizieren ein Wiedererstarken von Ransomware, andere hingegen eine spürbare Zunahme von Mining-Malware. Für beides gibt es Gründe. So wie die Antiviren-Softwarehersteller mit dem Aufkommen von Ransomware ihre Bemühungen diesbezüglich intensiviert haben, so tun sie es aktuell im Hinblick auf Mining-Schadcode.

Klassische Sicherheitstools sind limitiert. Es ändert aber nichts an dem eigentlichen und zwar lösungsimmanenten Problem. Neuen Angriffsmethoden hinken traditionelle Sicherheitsapplikationen immer einen Schritt hinterher, da sie unter Nutzung von Signaturen, Verhaltensanalysen oder heuristischen Methoden auf die Malware-Erkennung angewiesen sind. Bisher unbekannte Schadsoftware wie neue Phishing-Attacken, Ransomware, Trojaner, Advanced Persistent Threats (APTs) oder aktuell die Mining-Malware ist mit solchen Verfahren nicht beziehungsweise kaum erkennbar. Die einzig logische Konsequenz lautet, eine strikte Isolation aller potenziellen Gefahrenherde durchzuführen, anstatt es weiterhin mit der Detektion zu versuchen.

Virtualisierung macht Schadsoftware wirkungslos. Etliche Softwareanbieter schlagen deshalb inzwischen auch den Isolationsweg ein, das technische Mittel der Wahl heißt dabei vielfach Virtualisierung. Prominentes Beispiel ist Microsoft. Das Unternehmen bietet bei der Enterprise-Edition seines aktuellen Betriebssystems Windows 10 den Device Guard an, der Hardware- und Softwaresicherheitsfeatures kombiniert. Zentrale Komponente ist dabei die Virtualization-Based Security (VBS). Damit werden zentrale Betriebssystem-Services isoliert, sodass im Falle einer Kompromittierung des Betriebssystems kein Diebstahl von unternehmenskritischen Daten erfolgen kann.

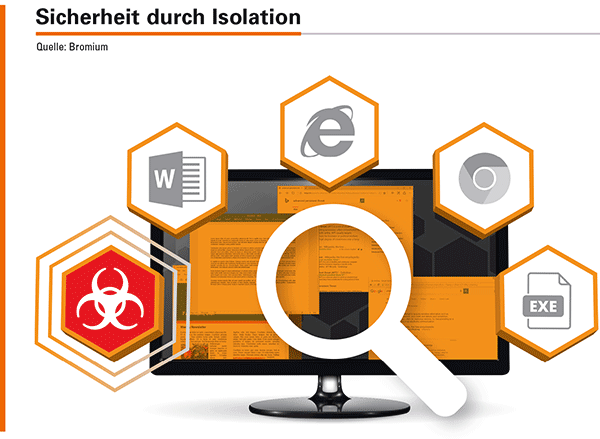

Die Bromium-Lösung erzeugt Hardware-isolierte Micro-VMs für alle riskanten Anwenderaktivitäten mit Daten aus fremden Quellen. Jeder einzelne Task, vom Word-Dokument bis zur exe-Datei, läuft dabei in einer eigenen Micro-VM – und zwar strikt getrennt voneinander, vom eigentlichen Betriebssystem und vom verbundenen Netzwerk.

Ein weiteres Beispiel für den zunehmenden Virtualisierungstrend sind gekapselte Surfumgebungen, das heißt Secure-Browsing-Lösungen, die auf einem dedizierten Webbrowser basieren. Solche Anwendungen, die den Browser vom Betriebssystem vollständig isolieren, decken allerdings nur dieses Einfallstor ab. Andere Client-typische Sicherheitsgefahren, die durch E-Mails, Downloads oder USB-Speichermedien bestehen, berücksichtigen sie nicht.

Auch Bromium setzt bei seiner Lösung Secure Platform auf Virtualisierung. Zentrale Komponenten sind ein Xen-basierter, speziell im Hinblick auf Sicherheit entwickelter Hypervisor und die integrierten Virtualisierungsfeatures aller aktuellen CPU-Generationen. Die Bromium-Lösung erzeugt Hardware-isolierte Micro-VMs für alle riskanten Anwenderaktivitäten mit Daten aus fremden Quellen. Jeder einzelne Task läuft dabei in einer eigenen Micro-VM – und zwar strikt getrennt voneinander, vom eigentlichen Betriebssystem und vom verbundenen Netzwerk.

Bromium erweitert damit das nur auf Betriebssystem-Services bezogene VBS von Microsoft und auch die auf das Aufrufen von Internet-Seiten fokussierten Secure-Browsing-Varianten entscheidend. Die Bromium-Lösung isoliert neben gängigen Browsern auch Office- und PDF-Dokumente aus E-Mail-Anhängen oder portablen Speichermedien. Eine Kompromittierung des Endpunkts und des Unternehmensnetzes über diese Angriffspfade ist damit ausgeschlossen.

Auch wenn Virtualisierung die Begrenztheit klassischer Sicherheitslösungen überwindet, überflüssig werden sie dadurch nicht. Natürlich müssen etwa Antiviren-Tools elementarer Bestandteil jeder Sicherheitsarchitektur bleiben. Aber – und das ist das Entscheidende – sie müssen komplementär ergänzt werden, und zwar durch Lösungen, die nicht auf die Detect-to-Protect-Methode setzen, also durch Applikationen, die einen gezielten Schutz vor Malware durch Isolation und Virtualisierung bieten. Auch versteckte Kryptomining-Malware hat dann keine Chance mehr und Münzschürfer laufen ins Leere.

Jochen Koehler ist

Jochen Koehler ist

Regional Director DACH

bei Bromium in Heilbronn

Illustration: © GreenBelka/shutterstock.com

Menschliche Firewall ist für die Abwehr von Social-Engineering-Angriffen unerlässlich

Sicherheitsrisiko bei Internet-Browsing und Web-Downloads – Isolation der Angriffe

Falsche Abwehrstrategie zwingt die IT-Sicherheitsbranche in Aufrüstspirale

Gute Sicherheitslösungen brauchen keine Compliance-Argumentation