Als zentrale Schwachstelle im Unternehmensnetz kristallisieren sich die Mitarbeiter heraus. Vor allem Social-Engineering-Angriffe gefährden die Unternehmenssicherheit dabei zunehmend.

Die Einschätzung, dass Mitarbeiter die letzte Verteidigungslinie in Sachen Sicherheit sind, mag zwar ein Klischee sein, wahr ist sie aber trotzdem. Folglich sind Endanwender auch ein bevorzugtes Angriffsziel. Gerade das Social Engineering, das vor allem in Form von Spear-Phishing-Mails auftritt, stellt dabei eine große Gefahr für jedes Sicherheitssystem dar.

Die Sensibilisierung der Mitarbeiter ist eine erste Gegenmaßnahme, reicht aber nicht: auch unterstützende technische Maßnahmen müssen ergriffen werden. Und dabei zeigt sich, dass herkömmliche Sicherheitslösungen wie Intrusion-Prevention-Systeme, Antiviren-Tools und ihre Weiterentwicklungen, die sogenannten Next-Generation-Antiviren-Produkte oder Next-Generation-Firewalls, nicht genügen. Das Problem mit ihnen: Sie fokussieren auf die Detektion von Angriffen, beispielsweise unter Nutzung von Signaturen, Verhaltensanalysen oder heuristischen Methoden. Das heißt: Sie sind auf die Erkennung von Schadsoftware angewiesen. Bei bisher unbekannter, neuer Malware stoßen sie an ihre Grenzen, also auch bei Phishing-Mails mit neuem Schadcode.

Isolation mittels Virtualisierung

»Dass herkömmliche Sicherheitslösungen keinen zuverlässigen Schutz bieten können, ist aber noch lange kein Grund für Resignation. Detektion kann nicht der Weisheit letzter Schluss bei der Abwehr von Social-Engineering-Attacken sein«, erklärt Jochen Koehler, Regional Director DACH bei Bromium in Heilbronn. »Man muss nur eine andere Methode wählen, das heißt, nicht krampfhaft versuchen, alle Angriffe aufzuspüren, was ohnehin nicht klappt, sondern einfach alle riskanten Prozesse isolieren und potenzielle Angriffe damit ins Leere laufen lassen. Eine inzwischen bewährte Methode ist dabei die Isolation mittels Virtualisierung.«

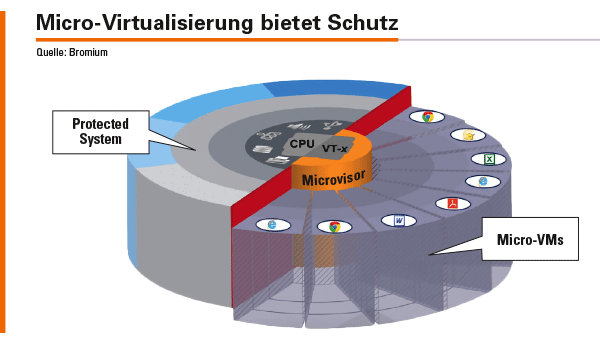

Bei der sogenannten Micro-Virtualisierung ist es völlig egal, ob Schadprogramme einen Rechner erreichen oder nicht. Sie kapselt jede einzelne Anwenderaktivität wie das Öffnen eines E-Mail-Anhangs, das Downloaden eines Dokuments oder das Aufrufen einer Webseite in einer eigenen Micro-VM. Eine mögliche Schädigung bleibt immer auf die jeweilige Micro-VM beschränkt, die nach Beendigung einer Aktivität, etwa dem Schließen eines Files, automatisch gelöscht wird. Eine Kompromittierung des Endgeräts und nachfolgend des Unternehmensnetzes über einen dieser Wege ist damit ausgeschlossen – und auch raffinierte Social-Engineering-Angriffe wie Phishing-Mails mit bislang unbekanntem Schadcode verpuffen damit folgenlos.

Sicherheitsrisiko bei Internet-Browsing und Web-Downloads – Isolation der Angriffe

Vom Word-Dokument bis zur exe-Datei laufen alle Anwendungen in Hardware-isolierten Micro-VMs. Jeder einzelne Task agiert dabei in einer eigenen Micro-VM – getrennt voneinander, vom eigentlichen Betriebssystem und vom verbundenen Netzwerk.

Unternehmen und Behörden werden immer häufiger Opfer gezielter Angriffe, bei denen Schadsoftware auf scheinbar harmlosen Webseiten oder in täuschend echten E-Mails versteckt werden. Um den damit verbundenen Risiken zu entgehen, müssen neue Geschütze aufgefahren werden. Micro-Virtualisierung bietet einen sicheren und gleichzeitig anwenderfreundlichen Ausweg aus dieser Gefahr.

Mit herkömmlichen Sicherheitsmaßnahmen ist der wachsenden Cybergefahr nicht mehr beizukommen, wie neue Angriffe vor allem mittels E-Mails und Web-Downloads in Unternehmen beweisen. Diese Erkenntnis hat sich inzwischen in der Sicherheitsbranche auch weitgehend durchgesetzt – abgesehen vielleicht von einigen Herstellern klassischer Antivirus-Lösungen. Weder mit Intrusion-Prevention-Systemen noch mit Antiviren-Software oder Next-Generation-Firewalls können neue Zero-Day-Attacken, Advanced Persistent Threats oder immer raffiniertere Ransomware-Trojaner zuverlässig aufgespürt werden. Der Grund: Diese Lösungen sind auf die Erkennung von Schadsoftware angewiesen und bei bisher unbekannter, neuer Malware stoßen sie an ihre Grenzen.

Sicherheit durch Virtualisierung. Traditionelle auf Erkennung ausgerichtete Lösungen schließen somit Sicherheitsgefahren nicht zuverlässig aus. An neuen Sicherheitskonzepten führt kein Weg vorbei. In der Virtualisierung sehen inzwischen viele Softwareanbieter einen Ausweg aus dem Sicherheitsdilemma. Mit der Isolation aller Aktivitäten, die das Unternehmensnetz potenziell gefährden, können die Sicherheitslücken, die prinzipbedingt bei traditionellen Lösungen vorhanden sind, geschlossen werden.

Die Bromium-Lösung kapselt alle Anwenderaktivitäten in eigenen Micro-VMs.

Diesen Weg schlägt zum Beispiel Microsoft ein. Die Redmonder bieten bei der Enterprise-Edition ihres aktuellen Betriebssystems Windows 10 den Device Guard an, der Hardware- und Softwaresicherheitsfeatures kombiniert. Zentrale Komponente ist dabei die Virtualization-Based Security (VBS). Damit werden zentrale Betriebssystem-Services isoliert, so dass im Falle einer Kompromittierung des Betriebssystems kein Diebstahl von unternehmenskritischen Daten erfolgen kann.

Ein weiteres Beispiel für den zunehmenden Virtualisierungstrend sind gekapselte Surfumgebungen, das heißt Secure-Browsing-Lösungen, die auf einem dedizierten Webbrowser basieren. Solche Lösungen, die den Browser vom Betriebssystem vollständig abkapseln, decken allerdings nur dieses Einfallstor ab. Andere Client-typische Sicherheitsgefahren, die durch E-Mails, Downloads oder USB-Speichermedien bestehen, berücksichtigen sie nicht.

Micro-Virtualisierung als nächster Schritt. Auch Bromium geht mit seiner Lösung Secure Platform den Virtualisierungsweg, allerdings einige entscheidende Schritte weiter. Bei der Bromium-Lösung werden Hardware-isolierte Micro-VMs für alle Anwenderaktivitäten mit Daten aus unbekannten Quellen realisiert. Jeder einzelne Task läuft dabei in einer eigenen Micro-VM – und zwar strikt getrennt voneinander, vom eigentlichen Betriebssystem und vom verbundenen Netzwerk.

Im Unterschied zu Secure-Browsing-Lösungen zielt die Bromium-Lösung nicht nur auf den Browser als Sicherheitsschwachstelle ab, vielmehr können damit alle potenziell gefährlichen Aktivitäten isoliert werden, also nicht nur das Aufrufen einer Webseite, sondern auch das Öffnen eines E-Mail-Anhangs, der Zugriff auf die Daten eines portablen Speichermediums oder der Download von externen Dateien.

Schutz vor bösartigen Downloads. Trotz vielseitiger Schutzpräventionen gilt das Downloaden von Dateien aus externen Quellen als beliebter Weg für Hacker. Für Mitarbeiter und somit auch für Unternehmen steigt die Gefahr zunehmend, Opfer von Malware zu werden. Während Unternehmen mit herkömmlichen Sicherheitsmaßnahmen mit dem Aufspüren sowie Feststellen eines Befalls und der Detektion des Ursprungs der Malware essenzielle Zeit verlieren, ermöglicht der Charakter der Micro-Virtualisierung zuverlässigen Schutz vor der Kompromittierung eines Endgerätes. Anwender der Lösung können somit Downloads ohne Risiko vornehmen, Hacker-Angriffe wie Fake-Updates, Links zu Dokumenten, URL-Weiterleitungen oder Watering-Hole Attacken bleiben erfolglos.

Generell zeigt sich, dass bei den erfolgversprechendsten Ansätzen in der Endgerätesicherheit nicht die Detektion von Schadcode oder das Aufspüren von Angriffen im Vordergrund steht, sondern die Isolation. Cyberangriffe – wie neu oder »sophisticated« sie auch immer sein mögen – laufen damit unweigerlich ins Leere.

Jochen Koehler

Jochen Koehler

ist Regional Director DACH

bei Bromium in Heilbronn

www.bromium.de

Bilder: © Bromium