Dieses Mal ist es nicht nur EternalBlue. Petya ist zurück und greift nicht nur Nutzer mit nicht aktueller Software an. Die Liste der prominenten Opfer enthält u.a. die Groß-Reederei Maersk, das Strahlenmesssystem in Tschernobyl und weitere. Diese spezielle Ransomware-Attacke scheint hauptsächlich Russland und die Ukraine zu betreffen. Aber die Taktik hinter den neuen Infektionen ist eine klare Warnung an alle Computer-Nutzer, dass ein aktualisiertes System alleine keine ausreichende Verteidigungsstrategie ist.

Die Petya-Angriffe wurden von Avira vollständig blockiert. Das Avira Protection Services Team hatte mit Beginn der Angriffswelle drei Varianten der Ransomware am 27. Juni gefunden.

»Wir haben sofort alle Samples mit unserer Maschine Learning-Komponente NightVision erkannt und blockiert – und das ohne ein Update.« — Matthias Ollig, CTO bei Avira.

Zwei Wege um Computer zu infizieren

Petya infiziert Computer über zwei Einfallstore:

- Zum einen hat sich Petya mit Hilfe der EternalBlue-Schwachstelle verbreitet, die auch bei der Ransomware WannaCry zum Einsatz kam. Dieser Infektionsweg ist hauptsächlich eine Gefahr für Nutzer, die das Windows-Update für diese Schwachstelle nicht installiert haben. Der EternalBlue-Exploit funktioniert über Internet und LAN-Verbindungen.

- Zum anderen greift der Trojaner lokal vorhandene Windows-Zugangsdaten ab und missbraucht diese mit dem PSEXEC-Tool für seine Zwecke. PSEXEC ist ein reguläres Tool, dass üblicherweise von System-Administratoren genutzt wird, um andere Programme im Netzwerk zu nutzen, zu denen sie einen Zugang haben. Dieser Infektionsweg funktioniert auch wenn das System vollständig aktualisiert ist, da PSEXEC kein Exploit, sondern ein reguläres Verwaltungs-Tool von Microsoft (SysInternals) ist.

»Nach der vollständigen Entschlüsselung des Trojaners haben wir festgestellt, dass er nicht nur EternalBlue nutzt, sondern auch den NSA Backdoor DoublePulsar enthält. Wir sind erstaunt, dass nach dem WannaCry-Debakel noch immer sehr viele Windows-Rechner ohne Sicherheitsupdates Zugang zum Internet haben – vor allem in kritischen Bereichen.« — Matthias Ollig, CTO bei Avira.

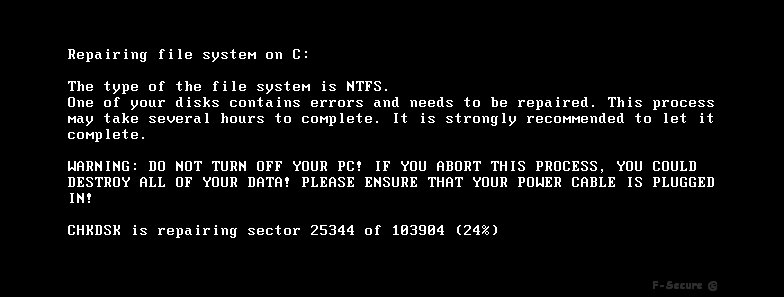

10 Minuten für Ransomware

Der Exploit führt das Schadsoftware-Sample per RUNDLL32.EXE aus, da die Schadsoftware eine DLL ist. Der Trojaner schreibt einen maliziösen MBR (Master Boot Record) und führt mit dem Windows Aufgabenplaner einen Neustart des infizierten Gerätes nach 10 Minuten durch. Danach erscheint auf dem Monitor eine falsche Reparaturanzeige (siehe Bild unten), währenddessen die Festplatte des Anwenders verschlüsselt wird.

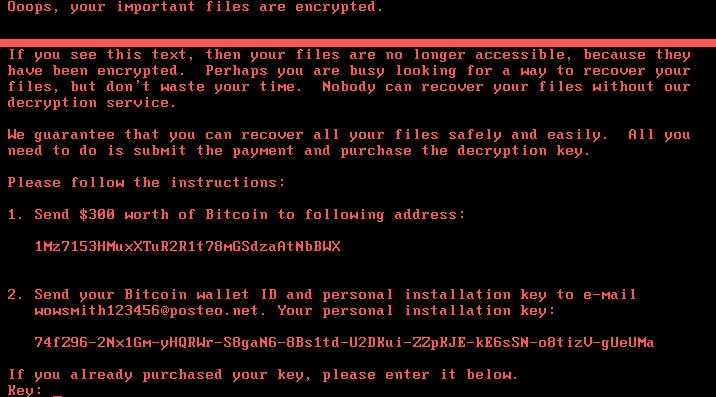

Nachdem die Verschlüsselung durchgeführt wurde, wird der finale Erpressungstext in roter Schrift angezeigt (siehe Bild unten)

Die unbekannten Verbindungen

Die vorliegenden Petya-Meldungen konzentrieren sich auf bestimmte Regionen und Betriebssysteme. In der Avira Protection Cloud wurde die untenstehende Verteilung nach lokalen Windows-Spracheinstellungen entdeckt (Stand: 27.06.2017, 16 Uhr):

| Russisch | 1,512 |

| Ukrainisch | 918 |

| Portugiesisch | 13 |

| Englisch | 7 |

| Deutsch | 2 |

| Französisch | 1 |

Die meisten Nutzer verwenden russische oder ukrainische Spracheinstellungen – es ist anzunehmen, dass die Nutzer auch in diesen Ländern beheimatet sind. Da das jedoch keine geographische Positionierung ist, könnten es etwa auch Nutzer in der Ukraine sein, die russische Spracheinstellungen nutzen. Die von Petya betroffenen Computer nutzen nach unserem Kenntnisstand hauptsächlich ältere Windows-Systeme mit Windows 7 und 8 (Stand: 27.06.2017, 16 Uhr). Verteilung Betriebssysteme:

| Win7 SP1 | 2,139 |

| Win7 | 181 |

| Win 8.1 | 119 |

| Win Server 2003 | 14 |

| Win 8.2 | 2 |

Die beste Verteidigung gegen Petya

- Am wichtigsten ist es, seine Software immer aktuell zu halten und Sicherheitspatches unverzüglich zu installieren. Da Petya einen Netzwerk-Exploit nutzt, muss der Nutzer nichts öffnen oder anklicken – sein Gerät kann auch infiziert werden, ohne dass er etwas macht.

- Zudem sollte eine aktuelle Antivirensoftware mit neuesten Schutztechnologien verwendet werden, da auch Systeme mit aktuellen Windows-Sicherheitsupdates betroffen sein können.

- Software aktuell zu halten und zu patchen ist extrem wichtig und ein essentieller Bestandteil der Online-Sicherheit, da der durchschnittliche Computer mit einer Fülle von verschiedenen Programmen arbeitet, die jährlich hunderte von Updates und Patches erfordern. Während einige Updates automatisch erfolgen, müssen andere von Nutzer erst gesucht und heruntergeladen werden. Viele Anwender sind jedoch von Pop-ups mit Update-Hinweisen genervt und kennen sich mit Updates nicht genau aus. Das führt dazu, dass sie keine regelmäßigen Updates durchführen und sich und ihre Computer in Gefahr bringen.

Vor diesem Gefahrenhintergrund bietet Avira einen kostenlosen Software Updater an, der die Online-Sicherheit erhöht. Die Premium-Version des Software Updaters führt alle Updates automatisch und bequem aus. Das unabhängige Testlabor AV-Comparatives hat Antivirus Pro kürzlich als »Produkt des Jahres« ausgezeichnet. Bei allen sieben Einzeltests, die 2016 durchgeführt wurden, erzielte Avira Antivirus Pro jeweils die Bestnote »Advanced+« und verwies die Konkurrenz auf die Plätze. Antivirus Pro bietet damit den bestmöglichen Schutz gegen Online-Bedrohungen wie Ransomware, Viren, Trojaner und schädliche Webseiten.

Textquelle: https://blog.avira.com/de/petya-schlaegt-zurueck/

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Cyberkriminelle lernen voneinander, Unternehmen sollten dies auch tun – Tipps zur Petya-Attacke

Experten warnen vor weiteren Ransomware-Attacken ähnlich WannaCry