Illustration: Avira, HypnoArt, Absmeier

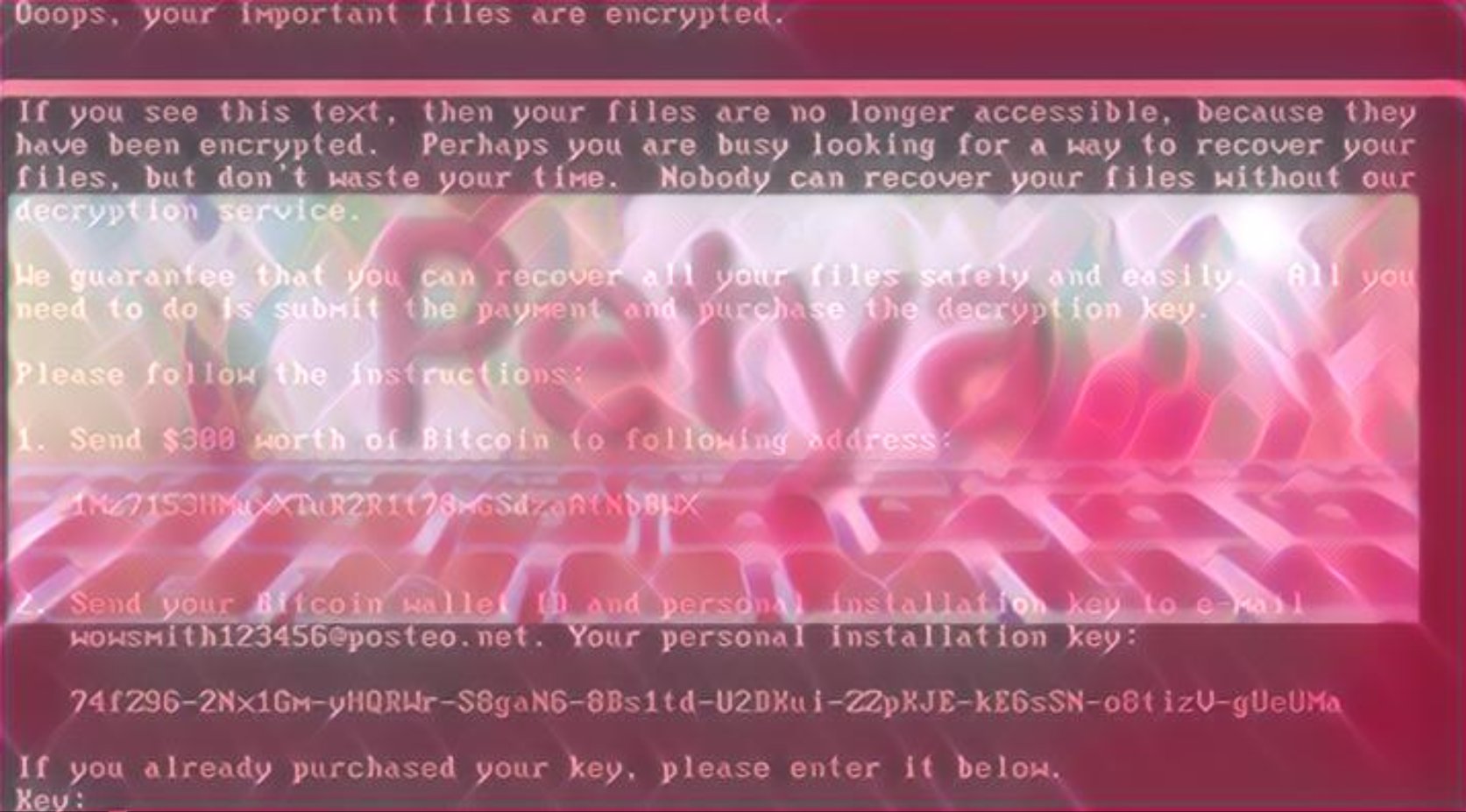

Unter dem Namen Petya (auch GoldenEye oder NotPetya) verbreitet sich aktuell eine neue Ransomware-Attacke. Die Schadsoftware nutzt unter anderem eine Schwachstelle in Computersystemen aus, auf die bereits WannaCry und deren Nachfolger EternalRocks zugegriffen haben: EternalBlue. WannaCry erreichte vor knapp sechs Wochen über 230.000 Computer in mehr als 150 Ländern. Petya könnte jetzt ein ähnliches Ausmaß annehmen.

Wer ist von Petya betroffen?

Die ersten Übergriffe von Petya erfolgten in der Ukraine, wo die staatliche Infrastruktur einschließlich staatlicher Banken oder PCs von Ministern sowie Energieunternehmen getroffen wurden. Der Angriff hatte außerdem Auswirkungen auf Transportunternehmen und den Atomreaktor Tschernobyl.

Folgende Unternehmen haben einen Angriff von Petya gemeldet:

- Kiews Flughafen und Metro-System, der Verkehr kam zeitweise zum Erliegen

- Atomreaktor Tschernobyl nahm ein Strahlungsüberwachungssystem offline, die Strahlung wird über Geigerzähler überwacht

- Rosneft, der größte russische Ölkonzern, konnte Auswirkungen auf die Ölproduktion knapp vermeiden

- Maersk, die weltweit größte Reederei, meldete eine Sperrung der PCs im Hauptbüro in Maidenhead bei London sowie Auswirkungen auf IT-Systeme von Maersk auf der ganzen Welt

- WPP, Markting- und Werbe-Unternehmen

- Mondelez International, Lebensmittel-Konzern

- DLA Piper, internationale Rechtsanwaltskanzlei

- Saint-Gobain, französisches Baustoffunternehmen

- Evraz, russisches Stahlunternehmen

- Merck, amerikanischer Pharma-Konzern

Sicher werden in den nächsten Stunden und Tagen noch weitere betroffene Organisationen und Unternehmen bekannt. Denn bislang scheuen sich viele davor, an die Öffentlichkeit zu gehen, um zu verhindern, dass ihnen Nachlässigkeit bei der IT-Sicherheit vorgeworfen wird. Aktuell ist es daher schwierig, sich ein vollständiges Bild zur Lage und weiteren Entwicklung von Petya zu machen. Sicherheitsanalysten sprachen zunächst davon, dass der Angriff nur auf Europa beschränkt zu sein scheint, dies könnte sich jedoch schnell ändern. Auch die Auswirkungen von WannaCry waren weltweit zu spüren.

So funktioniert Petya

Die Ransomware nutzt unter anderem die bereits von WannaCry eingesetzte Sicherheitslücke EternalBlue. Sie verbreitet sich vermutlich über Phishing-E-Mails und angehängte Excel-Dateien, die die Ransomware enthalten.

So schützen sich PC Nutzer

Für private Nutzer ist es relativ einfach, sich vor Ransomware-Attacken wie Petya zu schützen. Die folgenden Schritte sollten dabei beachtet werden:

- Einsatz einer guten Antivirus-Software, die eine Firewall und einen mehrstufigen Schutz enthält

- Regelmäßiges Backup aller wichtigen Dateien, Fotos und Video – im Falle einer Ransomware-Infektion sind Nutzer dann nicht auf die gesperrten Dateien angewiesen

- Vorsicht vor unerwünschten E-Mails: Petya verbreitet sich vermutlich über Phishing E-Mails mit angehängtem Excel-Dokument

- Verdächtige Websites meiden: Social-Media-Anzeigen oder Bannerwerbung auf seriösen Website versuchen Nutzer auf infizierte Seiten zu locken

- Installation eines Popup-Blockers, der unerwünschte Werbung automatisch ausschaltet

- Regelmäßiges Update des Betriebssystems sowie der verwendeten Software – Petya nutzt etwa eine Sicherheitslücke von älteren Windows Versionen, die bereits mit einem Update behoben wurde

So schützt Internet Security vor Ransomware

- Mehrstufige Schutzfunktionen identifizieren schadhaften Code, isolieren und blockieren ihn

- Verdächtige Links in Phishing-E-Mails werden gekennzeichnet, um den Nutzer zu warnen

- Webseiten, die infizierte Links enthalten, werden markiert

- Ein Schwachstellen-Scanner macht auf Software aufmerksam, die aktualisiert werden muss

Der IT Security-Experte BullGuard hat zusammengetragen, woher Petya kommt, welches Ausmaß die Attacke aktuell hat und wie Nutzer sich schützen können. https://www.bullguard.com/de

Was ist EternalRocks?

Die Ransomware WannaCry befiel etwa 300.000 Rechner weltweit. Kurz darauf wurde mit Adylkuzz eine weitere Malware entdeckt, die die gleichen zwei Sicherheitslücken – EternalBlue und DoublePulsar – ausnutzt wie WannaCry.

Mit EternalRocks wurde eine Malware identifiziert, die gleich sieben der NSA-Sicherheitslücken nutzt: DoublePulsar, EternalBlue, EternalChampion, EternalRomance, EternalSynergy, ArchiTouch und SMBTouch. Diese waren zuvor durch die Hackergruppe Shadow Brokers identifiziert und veröffentlicht worden.

Im Gegensatz zu WannaCry hat der Computerwurm EternalRocks – zumindest vorerst – kein konkretes Ziel. Die Malware versucht weder Informationen zu stehlen noch Nutzer zu erpressen. Der PC-Besitzer merkt die Infektion also zunächst nicht. Doch der Schein trügt: EternalRocks gibt Rückmeldung an den Wurm-Server, wartet 24 Stunden und wird dann erst aktiv. Daher ist derzeit weder das volle Ausmaß der Ausbreitung von EternalRocks bekannt noch welchen Schaden die Malware anrichten könnte.

Dieses zunächst ruhige Verhalten ist nicht ungewöhnlich. Cyberkriminelle versuchen oft, so viele PCs wie möglich mit Malware zu infizieren. Diese wird bei Bedarf von den Hackern aktiviert und führt dann die gewünschten Befehle aus.

Diskussion um NSA-Hacks

Einer der Gründe, warum WannaCry und nun auch EternalRocks so viel Aufmerksamkeit auf sich ziehen, ist die Ausnutzung von Sicherheitslücken, die von bzw. für die NSA gehackt wurden. Organisationen wie die NSA und andere Geheimdienste auf der ganzen Welt unterhalten eine Abteilung, die sich nur damit beschäftigt, Sicherheitslücken in Software zu identifizieren und damit eine Art Cyber-Arsenal zusammenzustellen. Sie nutzen diese Informationen, um andere Staaten angreifen zu können. Beispielsweise könnten sie damit in das Bankensystem oder den Ölmarkt eines Landes eingreifen. Die Informationen wurden in manchen Fällen aber auch bereits genutzt, um kritische, nationale Infrastrukturen zu attackieren.

Die NSA und andere Organisationen haben in den vergangenen Wochen viel Kritik dafür einstecken müssen, dass sie Schwachstellen von Software ausnutzen, statt sie den betroffenen Anbietern mitzuteilen.

WannaCry war dabei nur ein sehr prominentes Beispiel für eine Ransomware-Attacke. Jeden Tag infizieren verschiedene Stämme von Ransomware Computer auf der ganzen Welt.

Ransomware hat sich in den letzten 18 Monaten stark vermehrt, schließlich ist damit für die Cyberkriminellen ein relativ geringes Risiko, aber ein hoher Gewinn verbunden.

Wie können Sie sich schützen?

Die Nutzer der BullGuard Antivirus Software sind gegen WannaCry, EternalRocks und andere Malware geschützt. Der verhaltensbasierte Schutz deckt nicht nur bereits bekannte Malware auf, sondern identifiziert auch neuen, bösartigen Code und blockiert ihn, bevor er Schaden anrichten kann.

Weitere Möglichkeiten, wie Sie einem Ransomware Angriff vorbeugen können:

- Regelmäßige Updates durchführen

Software-Updates werden regelmäßig veröffentlicht, um zum Beispiel Sicherheitslücken zu schließen, die sonst für die Installation von Ransomware genutzt werden könnten. Einige Betriebssystem-Updates werden automatisch durchgeführt, ohne dass der Nutzer sie anstoßen muss. Zum Teil ist es aber auch erforderlich, dass das Update vom Nutzer aktiv gestartet wird.

- Gesunde Portion Skepsis

Ransomware kommt besonders häufig über Phishing-E-Mails, infizierte Anzeigen auf Websites oder gefälschte Apps auf den Rechner oder das Smartphone. E-Mails, die nicht erwartet werden und einen Anhang enthalten, sollten grundsätzlich mit größter Skepsis und Vorsicht behandelt werden. Im Zweifel auf keinen Fall den Anhang öffnen. Außerdem sollten Apps nur von bekannten App Stores wie zum Beispiel Google Play oder dem Apple App-Store installiert werden. Professionelle Antivirus-Software warnt außerdem vor dem Download vor verdächtigen Dateien, infizierten Links oder vor dem Besuch gefälschter Websites.

- Regelmäßige Backups

Ransomware blockiert sämtliche Dateien, wie wichtige Dokumente, Steuererklärungen oder private Fotos und Videos, die auf dem Rechner gespeichert sind. Sie werden erst wieder freigegeben, wenn das geforderte Lösegeld bezahlt wird – doch das ist nicht sicher. Beruhigt sein kann jeder, der ein regelmäßiges Backup seiner Daten anlegt. Er ist nicht auf die Lösegeldzahlung angewiesen und kann seine Daten einfach aus dem Backup wieder herstellen.

Textquelle: https://www.bullguard.com/de/blog/2017/05/eternalrocks-hintergrunde-zum-wannacry-nachfolger.html?lang=de-DE

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Cyberkriminelle lernen voneinander, Unternehmen sollten dies auch tun – Tipps zur Petya-Attacke

Ransomware – was kommt nachdem aus Wahrscheinlichkeit Realität geworden ist?