Neudefinierung der Cloud-Sicherheit mit Zero-Trust-Segmentierung.

In einer Zeit der beschleunigten digitalen Transformation ist die Cloud für Unternehmen unverzichtbar geworden. Sie bietet erhöhte Flexibilität, Skalierbarkeit und Kosteneffizienz, erleichtert die Verwaltung von Daten und Anwendungen, fördert die Zusammenarbeit, ermöglicht Zugriff von überall und minimiert Hardware-Investitionen. Die vielen Vorteile der Cloud-Nutzung – ob auf virtuellen Servern, Containern, Serverless Computing oder anderen Diensten – sind allerdings nicht ohne Risiko. Denn die meisten deutschen Unternehmen hosten heute schon sensible beziehungsweise sensibelste Daten und Anwendungen in der Cloud – Tendenz: rasch steigend. Das macht sie und ihre Cloud-Umgebungen zunehmend zu einem bevorzugten Ziel für Cyberangriffe.

Trotzdem ist Cloud-Sicherheit für viele deutsche Unternehmen noch immer ein blinder Fleck. Ihnen ist gar nicht bewusst, wie die Kommunikation innerhalb der Cloud und zwischen verschiedenen Umgebungen aussieht. Hinzu kommt mangelndes Wissen über Betrieb und Wartung von Cloud-nativen Diensten, was zu Schwierigkeiten bei der Orchestrierung der zahlreichen Sicherheitslösungen und letztlich zu lückenhafter Visibilität führt. Gerade die ist jedoch essenziell für die Sicherheit in der Cloud. Das Problem wird noch größer, wenn Workloads zwischen Umgebungen hin- und herwandern – sei es innerhalb und zwischen verschiedenen Clouds oder zwischen der Cloud und On-Premises-Umgebungen. Angreifer können sich häufig unentdeckt durch die verschiedenen Umgebungen lateral bewegen und werden erst zu spät entdeckt. Das kann fatale – und insbesondere kostspielige – Folgen für das Unternehmen und seine Kunden haben.

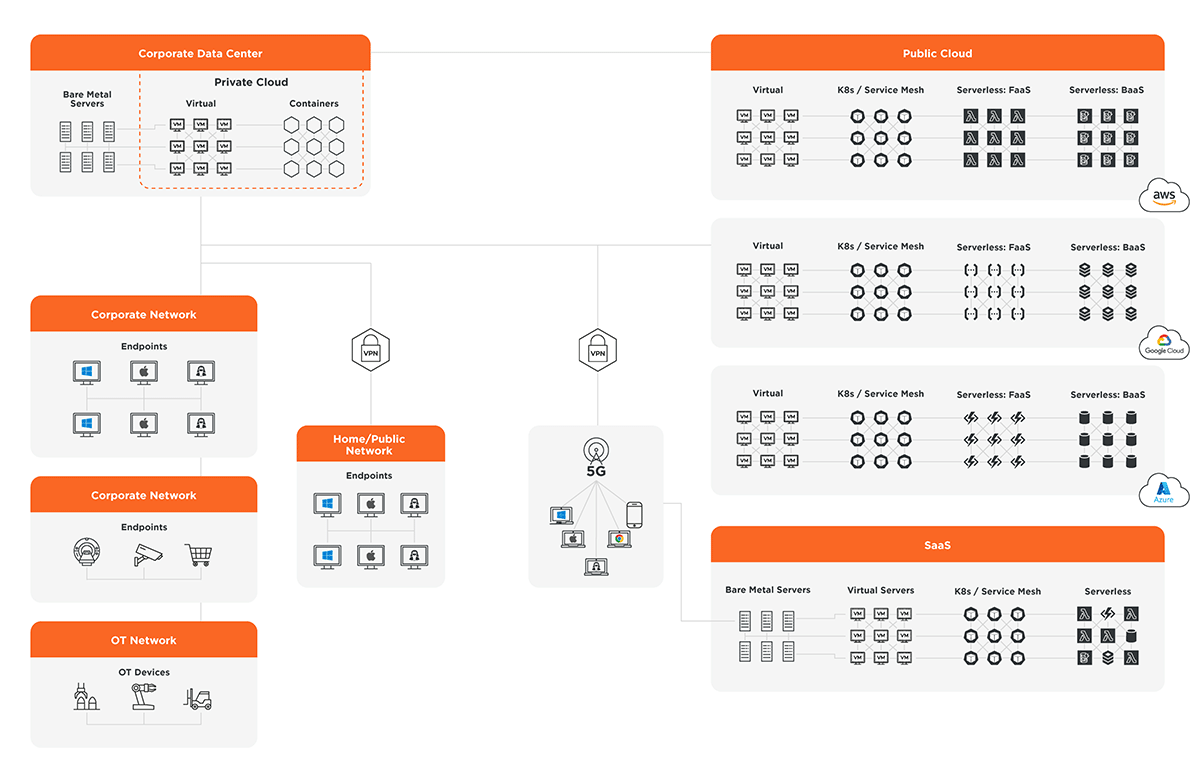

Herkömmliche Sicherheitslösungen schneiden nicht gut ab. Viele Unternehmen betreiben heute standardmäßig eine hybride IT-Landschaft. Die Möglichkeit, private und öffentliche Clouds verschiedener Anbieter zu nutzen und bei Bedarf auch eine On-Premises-Infrastruktur beizubehalten, bietet Organisationen hohe Flexibilität. Diese sorgt jedoch für mehr Komplexität und birgt zwangsläufige Risiken für die IT-Sicherheit. Herkömmliche perimeterbasierte Sicherheitstools sind nicht in der Lage, mit der Dynamik der Cloud-Umgebung mitzuhalten und bieten den Unternehmen nicht die erforderliche Visibilität, um den gesamten Datenverkehr und die Abhängigkeiten zwischen Applikationen in allen Bereichen ihrer IT-Landschaft aus Clouds und On-Premises-Umgebungen zu sehen und zu verstehen. Und obwohl Cloud-Sicherheitslösungen wie Cloud Native Application Platforms (CNAPs), Cloud Workload Protection Platforms (CWPPs) und Cloud Security Posture Management (CSPM) einen guten Abdeckungsgrad bieten, lassen sie immer noch eine erhebliche Lücke, wenn es darum geht, Unternehmen dabei zu helfen, zu verstehen, wie Ressourcen in hybriden und Multi-Cloud-Umgebungen zusammenwirken. Deshalb müssen Unternehmen jetzt umdenken und sich auf moderne Cloud-Sicherheitstools fokussieren.

Studie bestätigt: Deutschland steht in Sachen Cloud-Sicherheit nicht gut da. Laut dem Illumio Cloud Security Index 2023, die das unabhängige Forschungsunternehmen Vanson Bourne unter Befragung von 1.600 IT- und Sicherheitsentscheidern in neun Ländern – darunter auch 200 in Deutschland – durchgeführt hat, haben 42 Prozent der Sicherheitsvorfälle in Deutschland mittlerweile ihren Ursprung in der Cloud [1]. Dies ist besonders besorgniserregend, wenn man bedenkt, dass mehr als die Hälfte (52 %) der deutschen Befragten angibt, die meisten ihrer Dienste bereits in der Cloud zu betreiben. Deutschen Unternehmen entstehen jährlich aufgrund unzureichender Cloud-Sicherheitspraktiken fast doppelt so hohe Schäden wie im internationalen Durchschnitt. Während der durchschnittliche jährliche Schaden weltweit bei 3,8 Millionen Euro liegt, betragen die durchschnittlichen Kosten von Cloud-Angriffen in Deutschland 6,6 Millionen Euro.

Dies könnte darauf zurückzuführen sein, dass nicht schnell genug auf Cloud-Angriffe reagiert wird. Beinah alle Befragten in Deutschland (99 %) gaben an, dass ihre Reaktionszeiten zu langsam seien. Und je länger die Reaktionszeit ist, desto größer sind die Auswirkungen und Kosten eines Angriffs. Fast ein Drittel (32 %) gab dabei zu, dass eine diesbezügliche Verbesserung eine komplette Überarbeitung erfordere. Die langsamen Reaktionszeiten wiederum sind höchstwahrscheinlich auf einen Mangel an Visibilität über das Kommunikationsverhalten der Workloads in den hybriden Umgebungen zurückzuführen.

Ein Zero-Trust-Ansatz erhöht die Cloud-Sicherheit. Spätestens wenn man bedenkt, dass jeder Workload in der Cloud nur eine Fehlkonfiguration davon entfernt ist, schutzlos dem Internet ausgesetzt zu sein, wird klar, dass die derzeitigen Sicherheitsstrategien nicht mehr funktionieren. Stattdessen müssen Unternehmen moderne und proaktive Strategien wie Zero Trust anwenden, um ihre Resilienz zu erhöhen. Zero Trust geht – bis das Gegenteil bewiesen ist – davon aus, dass nichts vertrauenswürdig ist und zielt darauf ab, erfolgreiche Angriffe zu verhindern, indem der Zugang zu Ressourcen auf ein absolutes Minimum reduziert wird.

Eine wichtige Säule dieses Ansatzes ist die Zero-Trust-Segmentierung (ZTS) – auch als Mikrosegmentierung bekannt. Diese moderne Lösung dämmt laterale Bewegungen ein und minimiert potenzielle Schäden, indem sie sich darauf konzentriert, Visibilität zu erzeugen, und diese als Grundlage für iterative Verbesserungen der Sicherheit zu nutzen. Unternehmen können präzise und flexibel Sicherheitszonen für die gesamte hybride Angriffsfläche erstellen, indem sie die Umgebung(en) in kleinere Segmente aufteilen und jedes Segment mit spezifischen Zugriffskontrollen versehen. Führende Lösungen visualisieren auf einer umfassenden Karte den gesamten Datenverkehr zwischen Workloads, Geräten und dem Internet, legen automatisch granulare Segmentierungsrichtlinien fest, um den Datenfluss zu kontrollieren und isolieren proaktiv hochwertige Assets und gefährdete Systeme. Die Durchsetzung und Aufrechterhaltung dieses Least-Privilege-Access-Prinzips sowie von Segmentierungsrichtlinien ist nun selbst in dynamischen Cloud-Umgebungen, in denen Ressourcen nach oben und unten skalieren, viel einfacher als vorher.

Laut Vanson Bourne wird ZTS auch von Entscheidern als wirksame Lösung angesehen. 93 Prozent der Befragten sind der Meinung, dass ZTS ein wesentlicher Bestandteil jeder Cloud-Sicherheitsstrategie ist. Das verwundert nicht, da im letzten Jahr Unternehmen, welche auf solch spezielle Mikrosegmentierungstechnologien setzten, mit einer geringeren Wahrscheinlichkeit (35 %) Angriffe auf ihre Cloud erlitten als jene Unternehmen, die das nicht tun (43 %). Jedoch hinkt Deutschland bei der Einführung von ZTS in der Cloud noch deutlich hinterher: Nur 35 Prozent nutzen ZTS sowohl On-Premises als auch in Cloud-Umgebungen, was deutlich unter dem weltweiten Durchschnitt (48 %) liegt.

Unternehmen müssen proaktiv handeln. Angesichts der weltweit rasant wachsenden Bedrohung durch Cyberangriffe, ist es notwendig, dass Unternehmen proaktiv werden und schnell Maßnahmen ergreifen, um die Sicherheit ihrer Cloud-Umgebungen zu gewährleisten, und somit erheblichen finanziellen als auch Imageschäden vorbeugen. Durch einen Zero-Trust-Ansatz und die Einführung von Zero-Trust-Segmentierung, stellen Unternehmen standardmäßig Echtzeit-Visibilität her, welche das notwendige Vertrauen schafft für die Einführung sowie die Skalierung der Cloud. Denn letztlich kann man nur schützen, was man sehen kann.

Alexander Goller,

Alexander Goller,

Cloud Solutions Architect EMEA

bei Illumio

[1] https://www.illumio.com/de/resource-center/cloud-security-index-2023