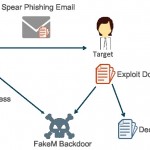

Die Bedrohungslandschaft hat weiter an Komplexität und Tiefe gewonnen. Der erhebliche Anstieg der Anzahl der Kerberoasting-Angriffe ist besorgniserregend. In einigen Fällen haben Angreifer die Cloud-Umgebungen ihrer Opfer besser unter Kontrolle als die Unternehmen selbst. Zeki Turedi, CTO Europe von Crowd- Strike im Interview zum Threat Hunting Report 2023.