Die Erfahrung zeigt, dass bei mehrstufigen Advanced-Persistent-Threats-Angriffen mit klassischen Filter- und Präventivmaßnahmen kein Land zu gewinnen ist. Schutz bietet nur ein ganzheitlicher IT-Security-Ansatz, der sich auf eine umfassende Lifecycle-Defense gründet und bekannte und unbekannte Bedrohungen zuverlässig stoppt.

Ob renommierte Forschungseinrichtung, Konzern von Weltruf oder mittelständisches Unternehmen – immer öfter geraten Firmen aller Branchen und Größenordnungen in das Visier gezielter Cyber-Angriffe. Die langfristig geplanten und systematisch koordinierten Attacken nutzen gezielt Schwachstellen in der IT-Infrastruktur aus, um mithilfe maßgeschneiderter Advanced Persistent Threats (APT) sensible Daten zu stehlen – oft mit verheerenden Folgen für die wirtschaftlichen Perspektiven und den Ruf des Unternehmens.

Gingen Cyberangriffe noch vor einigen Jahren mehrheitlich auf das Konto von Script-Kiddies und Hobby-Hackern, haben es Unternehmen heute überwiegend mit professionellen Cyberkriminellen und anderen Akteuren zu tun. Deren Angriffe sind in aller Regel finanziell motiviert: Sie stehlen wertvolle Informationen und verkaufen sie mit Gewinn weiter. Sie erpressen Unternehmen mit der Androhung von DoS-Angriffen. Oder sie spionieren im Auftrag von Wettbewerbern und Regierungsorganisationen vertrauliche Informationen aus.

Dank ihrer mächtigen Verbündeten und der umfassenden finanziellen und personellen Ressourcen ist die neue Hacker-Generation dabei in der Lage, ihre Ziele im Vorfeld mit erheblichem Aufwand auszuspionieren und bei Angriffen auf die besten im Darknet verfügbaren Tools zuzugreifen. Maßgeschneiderte APT und unbekannte Zero-Day-Exploits nutzen die im Vorfeld entdeckten Schwachstellen der Unternehmen aus, um den AV-Scanner, das IDP und die Firewall zu umgehen und das Netzwerk binnen weniger Sekunden zu infiltrieren.

Anschließend bleiben die APT oft monatelang unentdeckt: Eine Studie des Global Analysis Ponemon Institute kommt zum Schluss, dass ein APT im Schnitt erst nach 80 Tagen entdeckt wird und bis zum Start von Gegenmaßnahmen noch einmal 123 Tage vergehen. Die Angreifer haben also viel Zeit, um alle gewünschten Daten und Informationen abzuziehen.

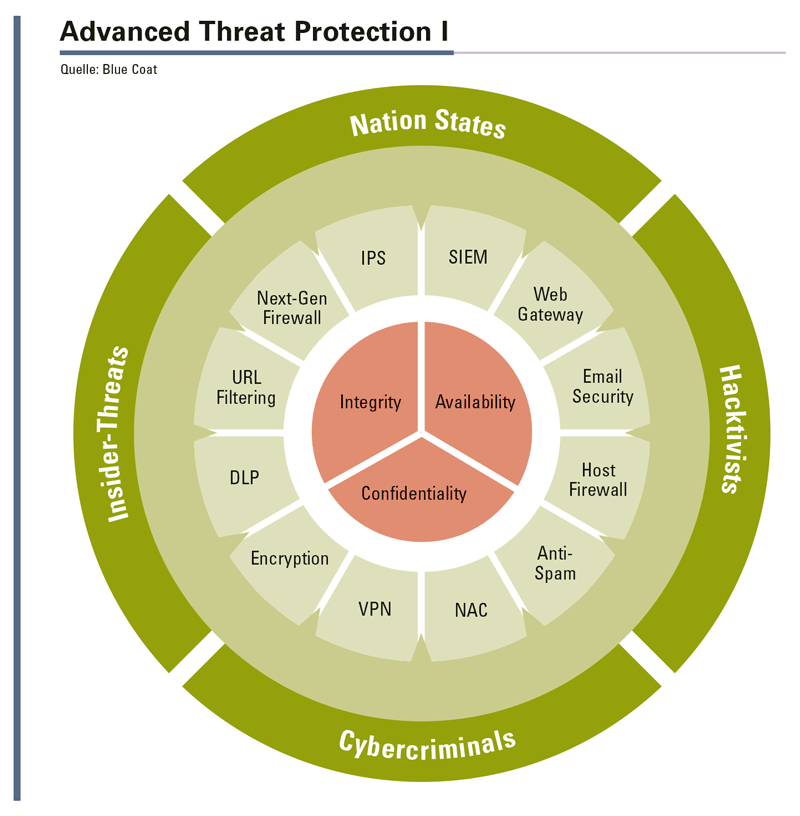

Eine umfassende Sicherheitsstrategie ist unabdingbar. Ganz egal wie zuverlässig und gut konfiguriert der Security-Perimeter ist: Signaturbasierte Filter und statische Firewalls sind technisch schlichtweg nicht in der Lage, unbekannte und maßgeschneiderte Threats zuverlässig zu erkennen und zu stoppen. Unternehmen benötigen daher einen ganzheitlichen Security-Ansatz, der im Sinne einer Advanced -Threat Protection (ATP) über die reine Prävention hinaus geht und die gesamte Bandbreite an Bedrohungen berücksichtigt. Hierzu gehören neben der zuverlässigen Abwehr bekannter Threats mit klassischen Sicherheitstechnologien wie Virenschutz, Firewall oder Zwei-Faktor-Authentifizierung auch innovative Lösungsansätze für den Umgang mit unbekannten Bedrohungen.

Abbildung 1: Die Bedrohungslage wird immer umfangreicher und die erforderlichen Maßnahmen zur Abwehr immer komplexer.

Mit zeitgemäßen Technologien wie der Content- und Malware-Analyse, der bedarfsgerechten Inspektion von SSL-verschlüsseltem Traffic, einem dynamischen Sandboxing und leistungsstarker Security Analytics lässt sich die Effektivität und Effizienz bestehender Security-Infrastrukturen maßgeblich erhöhen. Unternehmen erhalten damit die Möglichkeit, unbekannte Bedrohungen, die sich bereits im Netzwerk befinden, zeitnah zu identifizieren und zu stoppen sowie eventuell entstandene Schäden wirkungsvoll zu beseitigen. Auf diese Weise entsteht eine nachhaltige Sicherheitsstruktur, die den Geschäftserfolg optimal unterstützt.

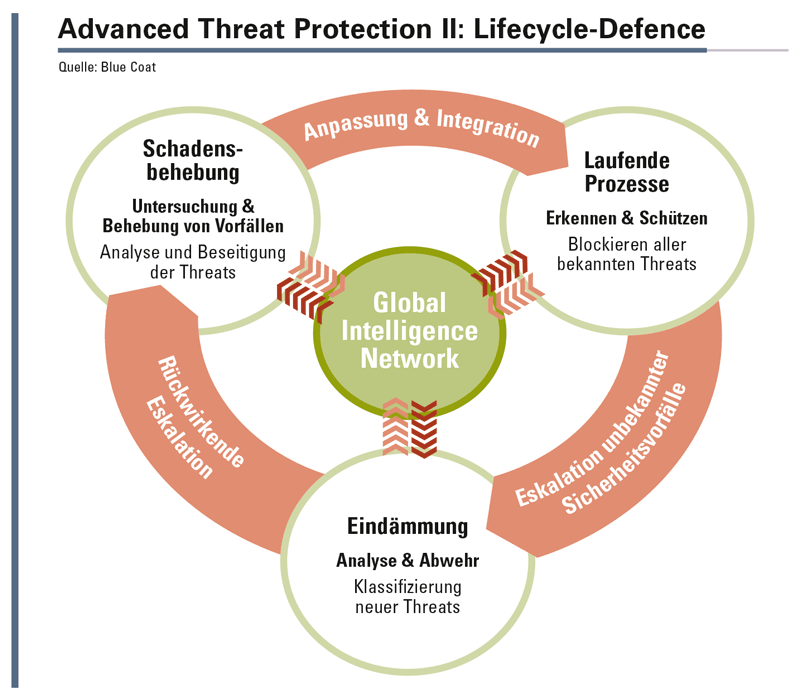

Lifecycle-Defence: Rundumschutz in drei Schritten. Der ATP-Lifecycle garantiert Unternehmen einen lückenlosen Überblick auf die Abläufe von Angriffen und die dadurch entstandenen Schäden und hilft ihnen, ihre IT-Infrastruktur gegen künftige Angriffe zu schützen:

1. Zuverlässige Abwehr bekannter Threats

Bekannte Bedrohungen des laufenden IT-Security-Betriebs werden zuverlässig erkannt und in Echtzeit am Perimeter geblockt. Obwohl viele Unternehmen ihre Sicherheitsvorkehrungen schon auf dieses Gebiet fokussieren, müssen sie im Zuge der ATP aber noch einen Schritt weiter gehen und Threat-Informationen künftig noch effizienter teilen – und zwar sowohl im eigenen Netzwerk als auch im Rahmen globaler Informationsservices. Denn nur wenn Informationen über neue Bedrohungen zeitnah in einer Feedback-Schleife geteilt werden, erhöht sich der Schutz für alle Beteiligten.

2. Effizientes Handling unbekannter Bedrohungen

Über die Abwehr klassischer Threats hinaus regelt die ATP auch den Umgang mit unbekannten Bedrohungen: Potenziell gefährliche Dateien werden detailliert analysiert und mit Hilfe leistungsfähiger Anti-Malware-, Sandboxing- und Security-Analytics-Technologien untersucht. Stellt sich ein File als Malware heraus, unterbindet die ATP-Lösung die weitere Verbreitung, behebt entstandene Schäden und stellt lokal und global handlungsrelevante Threat-Informationen für den Umgang mit der Bedrohung bereit.

3. Optimaler Überblick dank Security Analytics

Moderne Security-Analytics-Lösungen fungieren quasi als »Sicherheitskamera im Netzwerk« und liefern übersichtliche und handlungsrelevante Informationen zu allen Bedrohungen, die für Anwendungen, Dateien und Webinhalte eine Gefahr darstellen. Im Zuge nachträglicher Analysen des Netzwerkes – etwa wenn es gilt, die Ursachen und Folgen eines erfolgreichen Angriffs zu klassifizieren – erkennt die Plattform zuverlässig eventuell vorhandene APT, die den klassischen, präventionsbasierten Sicherheitslösungen bislang verborgen geblieben sind, und deren Auswirkungen. Auf diese Weise lassen sich Angriffe lückenlos analysieren und in der Regel vollständig beheben – inklusive der Entfernung anderer Malware-Instanzen im Netzwerk. Das Wissen um den Threat wird wiederum global und lokal geteilt, um die Bedrohungen bei einem erneuten Auftauchen automatisiert zu erkennen.

Abbildung 2: Mit zeitgemäßen Technologien wie der Content- und Malware-Analyse, der bedarfsgerechten Inspektion von SSL-verschlüsseltem Traffic, einem dynamischen Sandboxing und leistungsstarker Security Analytics lässt sich die Effektivität und Effizienz bestehender Security-Infrastrukturen maßgeblich erhöhen.

Fazit. Signaturbasierte Filter und Präventivmaßnahmen am Perimeter reichen heute nicht mehr aus, um sich in der ständig verändernden Bedrohungslandschaft nachhaltig vor APT, maßgeschneiderten Bedrohungen und Zero-Day-Exploits zu schützen. Unternehmen stehen damit vor der Aufgabe, eine ganzheitliche Strategie zur Advanced Threat Protection zu entwickeln, die sie im Ernstfall mit Echtzeit-Schutz, dynamischen Analysen und einer schnellen Behebung entstandener Schäden schützt.

Robert Arandjelovic,

Robert Arandjelovic,

Director Product Marketing EMEA, Blue Coat Systems GmbH

www.bluecoat.de