Vergleichen lohnt. Denn Sicherheit zahlt sich auf langer Strecke aus. Ein Benchmark der Informationssicherheit ist der Indikator für die Fitness Ihrer IT Security.

Eine sichere IT ähnelt dem modernen Zehnkampf. Auf der einen Seite kämpfen Spitzenathleten um addierte Bestleistungen, etwa im 100-Meter-Sprint, Weitsprung, Kugelstoßen, Hochsprung, Speerwurf, 1500-Meter-Dauerlauf und so weiter.

Auf der anderen Seite pushen CIOs die IT zum sicheren Optimum in den Disziplinen der normativen und technischen Sicherheit, ohne dabei Angemessenheit, Kunden- und Nutzerorientierung, Kosten oder die Anforderungen der Digitalisierung aus den Augen zu verlieren.

Wie aber den Erfolg messen? Im Zehnkampf bieten die Weltbestleistungen der Einzeldisziplinen Sportlern Orientierung. Die Benchmarks von Höhen, Zeiten und Distanzen sind allgemein bekannt. Anders in der IT Security! Welche Disziplin bedarf hier des besonderen Trainings, um Schwächen auszumerzen? Welche Leistungswerte sind Maßstab der Marktführer?

Kluge CIOs ermitteln angemessene Leistungswerte und Kosten für ihre sichere und fitte IT. Experten erklären, worauf beim Vergleich zu achten ist. Auf dieser Basis lassen sich auch in den IT-Sicherheitsdisziplinen gezielt Bestwerte aufbauen. IT Security lässt sich also zielgerichtet trainieren.

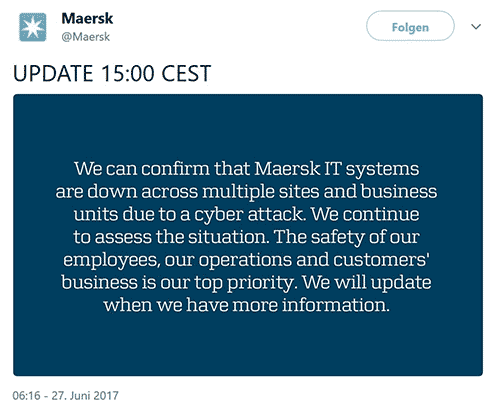

Denn Gefährdung ist der neue Normalzustand. Blinder Trainingseifer führen weder im Leistungssport noch in der IT Security zum Erfolg. Angesichts der Vielfalt verfügbarer Sicherheitssysteme und Dienstleistungen im Sicherheitsumfeld müssen selbst namhafte Firmen wie Maersk, Telefónica, Deutsche Bahn oder der britische National Health Service eine risikomindernde Auswahl treffen. Trotz bester Voraussetzungen mussten sich die vorgenannten dennoch mit WannaCry plagen.

Abbildung 1: Egal ob Konzern oder Mittelstand, WannaCry machte keinen Unterschied.

Acht Einzeldisziplinen als Benchmark der Informationssicherheit. Noch eine Analogie der IT zum Zehnkampf: Die schlichte Einzelbewertung von Nutzen, Kosten und Risiken einer Investition genügt längst nicht mehr als Steuerungsinstrument.

Die moderne Trainingswissenschaft findet sowohl im Labor als auch im Wettbewerb statt. Dabei kommen sowohl verhaltenswissenschaftliche als auch naturwissenschaftliche Methoden verschiedener Wissenschaftsdisziplinen zum Einsatz. Spitzensportler haben so gelernt, Ausdauer- und Kraftübungen, Physiologie und Ernährung, Intensität und Erholung in Kennzahlen zu fassen und in Bezug zu setzen. So kann das Training gezielt gesteuert werden.

Ebenso sollten IT-Sicherheitsmaßnahmen in einen stringenten Maßnahmenplan eingebettet sein. Ausgewogen und abgestimmt mit der IS-Strategie, Risikomanagement und Business Continuity Management ermöglicht der Maßnahmenplan einen Rundumblick auf Sicherheitsanforderungen und -ziele. Hier wird der Grundstein für eine erfolgreiche Informationssicherheit gelegt. Darauf aufbauend werden konkrete Sicherheitsarchitekturen und technische Maßnahmen abgeleitet und implementiert. Lücken in der normativen Security ziehen in der Regel Lücken in der technischen IT Security nach sich. Stehen keine Trizeps-Übungen auf dem Programm, wird der Wettbewerb im Kugelstoßen kein Erfolg.

Auch hier gilt: Ohne gezieltes Training kein Erfolg! Nur mittels kontinuierlicher Überwachung und Optimierung kann der CISO Herr der (Bedrohungs-)Lage bleiben. Um die Effektivität der getätigten Investitionen sicherzustellen, bedienen sich viele Unternehmen nur aus einem vielseitigen Fundus an Assessments, Reviews, Audits und Penetration Tests. Eine Messung der Effizienz wird bisher nicht systematisch erhoben und bewertet.

Während in der Old School IT die Kostenperspektive im besten Fall durch eine Validierung des Business Case berücksichtigt wird (oft nicht einmal das), offerieren moderne Benchmarks die kluge Vorausschau und Diagnostik im Zusammenspiel mit aktuellen Leistungsdaten und Kennzahlen. Entgegen althergebrachter Meinungen lassen sich Kosten und Leistungen der Informationssicherheit auf allen Ebenen vergleichen! Ein gesunder Athlet wie auch eine gesunde IT-Sicherheit bedürfen vielmehr verschiedener Perspektiven. Durch den strukturierten Vergleich ist es möglich, den aktuellen Trainingsstand zu hinterfragen und Sicherheitskonzepte zu optimieren.

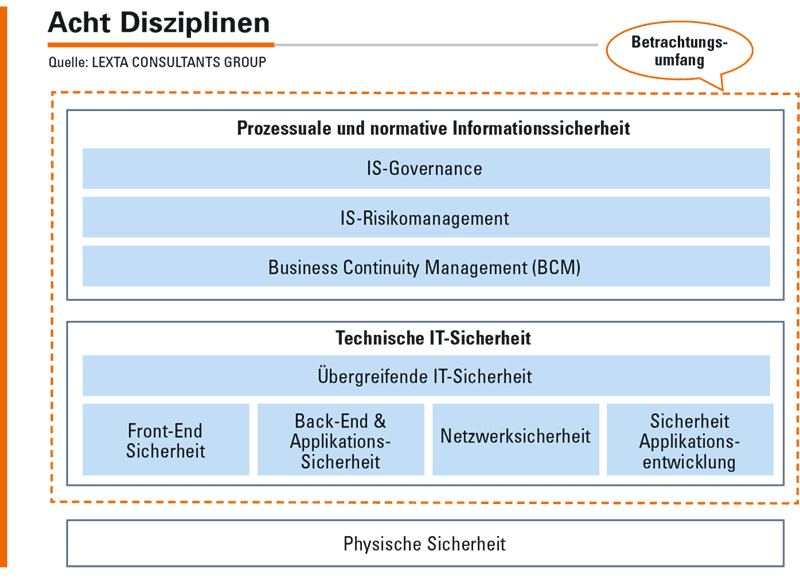

Wie funktioniert ein Benchmark der Informationssicherheit? Gegenstand des Benchmarkings sind gleichermaßen die Bereiche der normativen wie auch der technischen Sicherheit (siehe Abbildung 2). Unterteilt in acht Disziplinen sind diese trennscharf gegeneinander abgrenzt. Somit ist die Vergleichbarkeit der Ergebnisse gewährt.

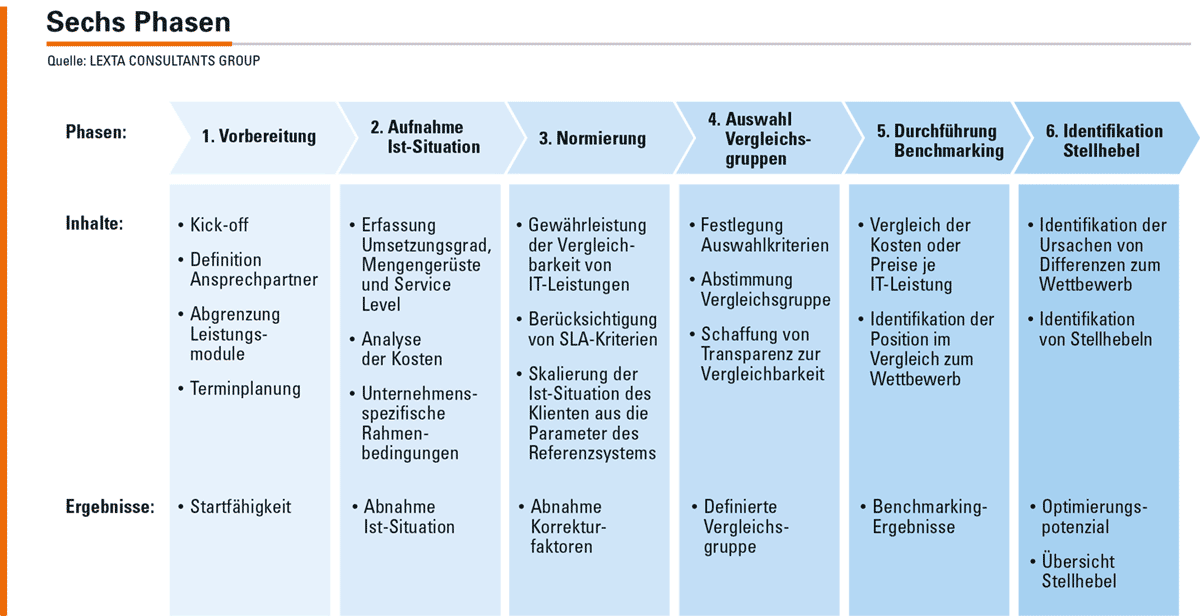

Der Ablauf eines Benchmarkings folgt dem bewährten klassischen Schema: Nach dem obligatorischen Projekt-Setup und der finalen Abgrenzung des Benchmarking-Umfangs werden Ist-Daten erhoben. Dazu gehört die Erfassung der detaillierten Leistungen (über 200 Einzelpositionen), der Kosten, der relevanten Mengengerüste, der Service Level sowie eventueller Besonderheiten. Beim Benchmark der Informationssicherheit wird zusätzlich pro Leistung der Trainingsfortschritt beziehungsweise der Umsetzungsgrad durch den Kunden bewertet.

In den nächsten beiden Phasen wird die Vergleichbarkeit sichergestellt. Das geschieht durch die Normalisierung der Differenzen und durch die Auswahl der Trainingspartner beziehungsweise der Vergleichsunternehmen.

Um eine bestmögliche Aussagefähigkeit der Benchmarking-Ergebnisse erzielen zu können, wird aus der Datenbank eine Referenzgruppe ausgewählt. Diese umfasst 8 bis 12 Unternehmen.

In den letzten beiden Phasen werden der Benchmark ausgewertet und Optimierungspotenziale aufgezeigt.

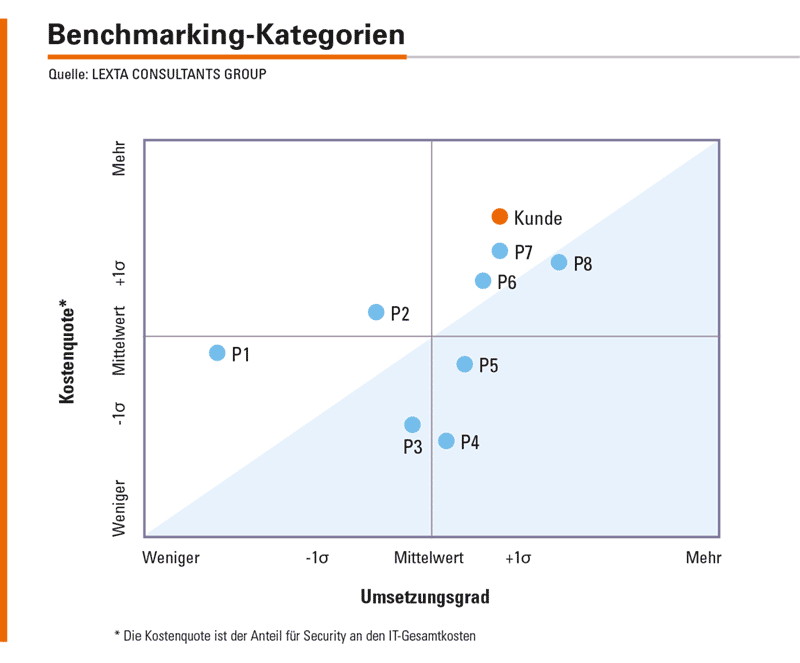

Kosten in Relation zum Umsetzungsgrad. Um mit diesem Benchmark möglichst große Aussagekraft und größtmöglichen Nutzen zu erzielen, muss die Relation zwischen Kosten und Umsetzungsgrad hergestellt werden. Die optimale Darstellung bietet eine Matrix der beiden Dimensionen. Zur Erhöhung der Vergleichbarkeit werden die Kosten um die Kostenintensität bereinigt.

Abbildung 4: Beispielergebnisse einer von acht möglichen Benchmarking-Kategorien. Der Kunde steht im oberen rechten Quadranten. Er weist einen leicht höheren Umsetzungsgrad, aber auch höhere Kosten als der Mittelwert der Vergleichsgruppe aus. Das bedeutet, das Unternehmen verwendet für die Erreichung des Umsetzungsgrades deutlich mehr Geld als das Mittel der Vergleichsunternehmungen. Ideal wäre jedoch eine Position im rechten unteren Quadranten.

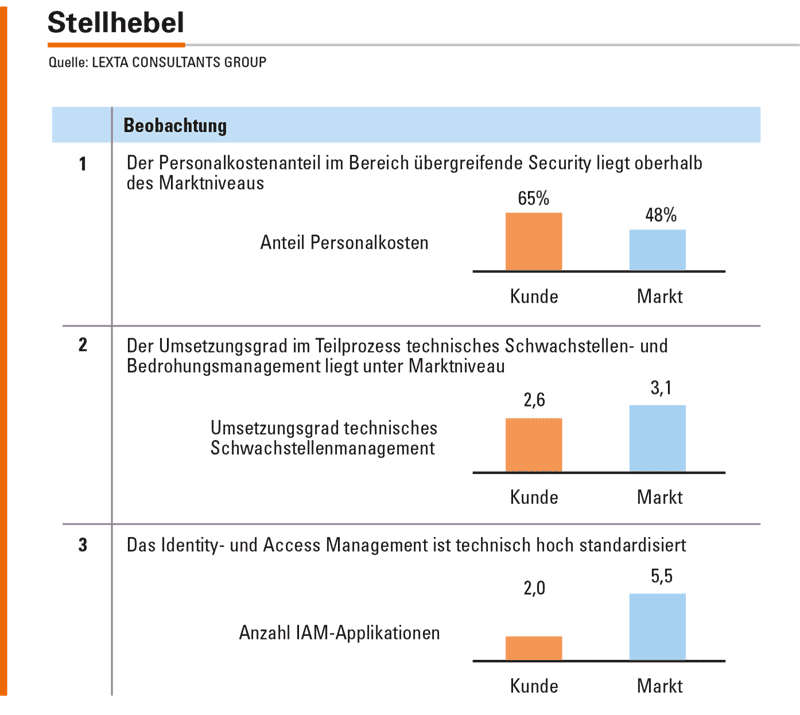

Die Standortbestimmung jeder Disziplin liefert wichtige Impulse für die weitere Ausgestaltung der Informationssicherheit. Für die kluge Interpretation der Ergebnisse ist das Gesamtbild wichtig. Dazu werden weitere detaillierte Auswertungen zu Umsetzungsgrad, Mengen, Anzahl Mitarbeiter, Service Level usw. gemacht. Eine Vielzahl von Kennzahlen wird dazu ausgewertet. So wird ein Kontext für die Benchmarks geschaffen und Abweichungen zum Markt herausgearbeitet.

Basierend auf den Benchmarking-Ergebnissen und den während der Ist-Aufnahmen gemachten Beobachtungen werden zudem mögliche Stellhebel für Verbesserungen abgeleitet. Im Fokus stehen Kennzahlen zur Effektivität wie auch zur Effizienz.

Optimierungen werden entlang dieser Dimensionen ausgewiesen: von strategischen Weichenstellungen auf Basis technologischer Trends, beispielsweise Automatisierung, bis zu konkreten taktischen Maßnahmen auf Service-Ebene, etwa Härtung von Konfiguration oder Durchführen von Security Tests. Diese Suche erfordert profundes Wissen und langjährige Erfahrung.

Fazit: Betrachtungsumfang und Vergleichsparameter zählen. Information Security ist – wie die Trainingswissenschaft übrigens auch – keine 100-prozentig exakte Wissenschaft. Wie jeder Sportler seinen Körper individuell auf den Wettkampf einstellen muss, muss jedes Unternehmen die eigene IT-Sicherheit individuell justieren. Ein Benchmark schafft durch den strukturierten Marktvergleich jedoch Klarheit, wie es um die Effizienz und Effektivität der eigenen Informationssicherheit bestellt ist.

Wer wissen möchte, ob die Mittel an der strategisch richtigen Stelle und im richtigen Umfang eingesetzt werden, ob es Lücken in der Konzeption gibt, ob Maßnahmen auf der Roadmap korrekt priorisiert sind, der kommt an einem Benchmarking der Informationssicherheit nicht vorbei.

Wichtig ist, es kommt auf den richtigen Betrachtungsumfang und geeignete Vergleichsparameter an. Dann lassen sich Äpfel mit Birnen vergleichen und für eine fitte Informationssicherheit ausgewogene Nährstoffe zum angemessenen Preis finden.

Starten Sie heute mit einem IT Security Benchmark als Ausgangspunkt für die Optimierung Ihrer IT Security.

Felix Hug, alevo ag,

Hannes Fuchs, LEXTA CONSULTANTS GROUP

www.alevo.ch

www.lexta.com

Illustration: © HstrongART /shutterstock.com

Managed Security Services: Security Vendor Benchmark 2016 für Deutschland

Security-Studie: Neue Angriffsmuster, mehr Angriffsfläche und eine gute Nachricht

Interview mit Patrick Oliver Graf von NCP zu Remote Access und Security bei IoT

IT-Security-Strategie erzeugt intensivere Kundenbindung, Wettbewerbsvorteile, höhere Produktivität

Digitale Transformation fordert zunehmendes Bewusstsein für unternehmensweite IT-Security-Strategie

Die unterschätzte Rolle der Mitarbeiter für eine tragfähige IT-Security-Strategie