Neue Tricks und Trittbrettfahrer der berüchtigten Cyber-Bankräuber.

Vor einem Jahr warnte Kaspersky Lab davor, dass Cyberkriminelle mit ähnlichen Methoden wie nationalstaatlich unterstützte APT-Attacken (Advanced Persitent Threats) Banken ausrauben könnten. Jetzt bestätigt das Unternehmen die Rückkehr von Carbanak als Carbanak 2.0 und enthüllt darüber hinaus zwei weitere Gruppen, die in diesem Stil operieren: Metel und GCMAN [1]. Die Gruppen attackieren Finanzinstitute mit vorangehenden, verdeckten APT-typischen Aufklärungsprojekten und maßgeschneiderter Malware. Zudem setzen die Gruppen legale Software sowie neue, innovative Schemata ein, um Barauszahlungen oder Überweisungen zu tätigen.

Die Metel-Gruppe verwendet ein besonders ausgeklügeltes Angriffsschema.

Die erste Infektion findet über gefährliche Anhänge in Spear-Phishing-E-Mails sowie über Schwachstellen im Browser des Opfers (Niteris-Exploit-Pack) statt. Anschließend können über legale Softwarewerkzeuge (beispielsweise Pentesting-Tools) diejenigen Rechner identifiziert werden, die bestimmte Arten des Zahlungsverkehrs abwickeln können. Der besondere Trick: Die Angreifer können Auszahlungen an einem Bankautomaten rückabwickeln. So erscheint das Guthaben des Kontos der verwendeten Bankkarte zunächst nicht belastet. In den bislang beobachteten Fällen fuhren Kriminelle nachts in russischen Städten herum und leerten Geldautomaten unterschiedlicher Banken. Dabei nutzten sie wiederholt dieselben Bankkarten der kompromittierten Bank [2].

»Heutzutage werden die aktiven Phasen einer Cyberattacke immer kürzer.«

Sobald die Angreifer im Einsatz einer bestimmten Methode genügend geübt sind, benötigen sie nur wenige Tage, um sich das zu nehmen, was sie wollen und dann zu verschwinden«, kommentiert Sergey Golovanov, Principal Security Researcher beim Global Research & Analysis Team von Kaspersky Lab.

Bislang wurden keine Attacken der Metel-Gruppe außerhalb von Russland festgestellt, jedoch ist die Gruppe immer noch aktiv, die Ermittlungen laufen. Es besteht Grund zur Annahme, dass die Gruppe sich nicht nur auf den russischen Raum beschränken wird. Kaspersky Lab ruft daher alle Banken auf, ihre Netzwerke auf das Vorhandensein der Metel-Malware zu überprüfen [3].

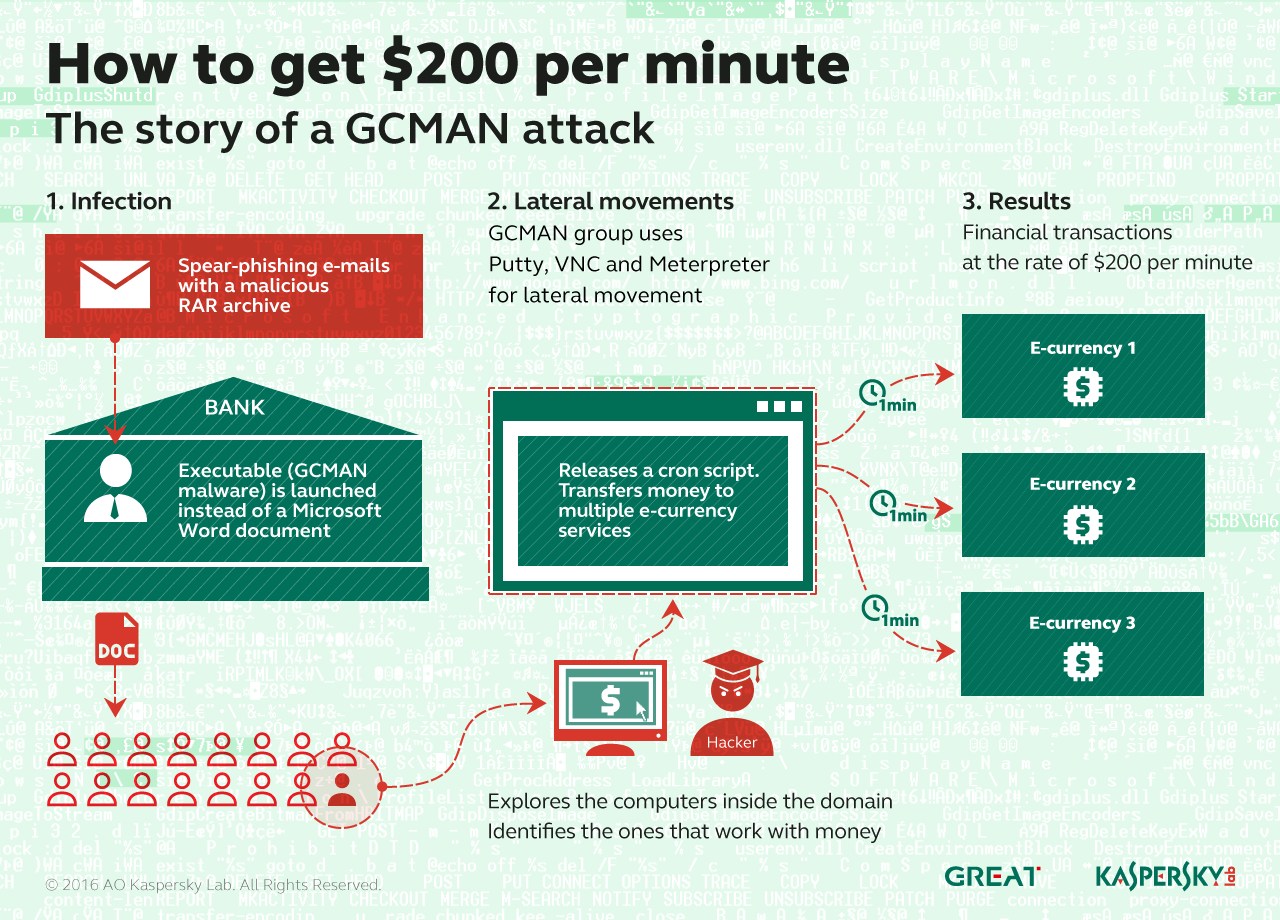

GCMAN: Diebstahl im Minutentakt

Die zweite Gruppe GCMAN operiert mindestens ebenso heimlich. Kaspersky Lab beobachtete Fälle, in denen Angriffe sogar ohne Einsatz von Malware, sondern über legitime und Pentesting-Tools (wie Putty, VNC und Meterpreter) durchgeführt wurden. Im Netzwerk der Finanzorganisation arbeiten sich die Cyberkriminellen zu jenem Rechner vor, der Geld an digitale Währungsdienste überweist, ohne dass ein anderes Banksystem davon etwas mitbekommt.

In einem von Kaspersky Lab beobachteten Fall hielten sich die Cyberkriminellen eineinhalb Jahre im Netzwerk auf, bevor es zu einem aktiven Diebstahl kam. Es wurden Geldbeträge von etwa 200 US-Dollar transferiert. Ein Betrag, der in Russland die Obergrenze für anonyme Überweisungen darstellt. Ein zeitbasierter Prozess verschickte im Minutentakt ein maliziöses Skript, das wiederum eine Zahlung an ein digitales Währungskonto eines sogenannten Money Mules auslöste. Die Transaktionsaufträge wurden direkt an das sogenannte »Upstream Payment Gateway« versendet und tauchten innerhalb der internen Banksysteme nirgends auf.

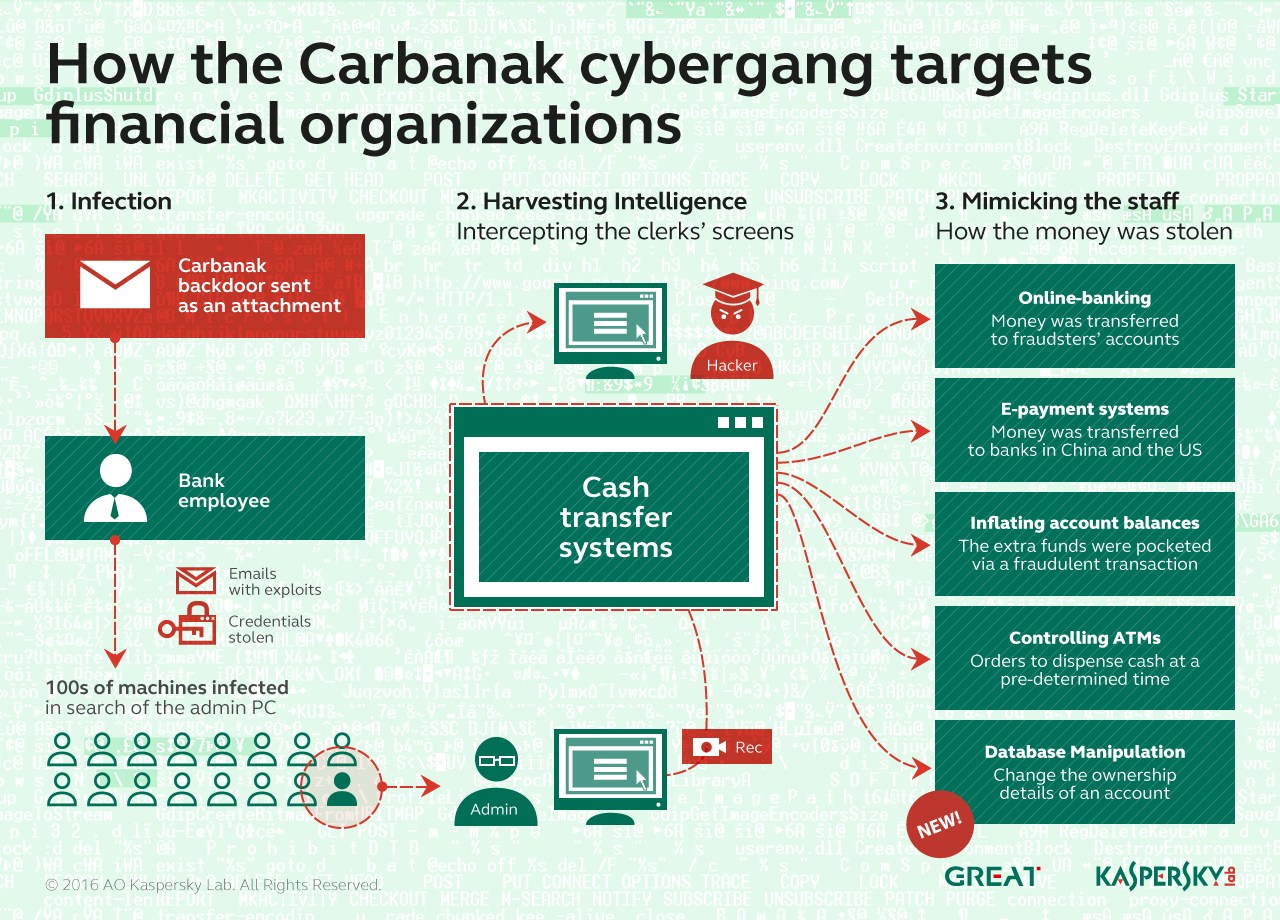

Carbanak 2.0 greift nicht nur Banken an

Carbanak 2.0 ist schließlich die neue Dimension der Carbanak-APT. Carbanak 2.0 greift jedoch nicht nur Banken an, sondern dehnt seinen Aktionsradius auch auf Buchhaltungsabteilungen anderer Unternehmen aus, indem die Gruppe deren Finanztransaktionen manipuliert.

So analysierten die Experten ab einen Fall, bei dem die Carbanak-2.0-Gang in eine Finanzinstitution eindrang und anschließend Informationen über die Eigentümerverhältnisse eines großen Unternehmens änderte. Die Informationen wurden so modifiziert, dass der Name eines Money Mule als Anteilseigner des Unternehmens auftauchte.

»Die im Jahr 2015 verdeckten Angriffe auf Finanzinstitute enthüllen einen besorgniserregenden Trend. Cyberkriminelle machen sich die Methoden von APT-Attacken immer mehr zu nutze. Die Carbanak-Gang war offenbar nur die erste Gruppe in einer Reihe von vielen weiteren. Die Cyberkriminellen lernen schnell, integrieren neue Techniken in ihre Operationen und greifen immer mehr die Banken direkt an. Die Logik dahinter ist einfach: dort liegt das Geld«, warnt Golovanov. »Unser Ziel ist es, aufzuzeigen, wie die Gangster genau zuschlagen. Wenn Banken von den GCMAN-Attacken hören, sollten sie ihre Server fürs Online-Banking überprüfen. Bei Carbanak hingegen empfehlen wir eine genauere Kontrolle jener Datenbanken, die Informationen über die Inhaber der Konten enthalten.«

Die Produkte von Kaspersky Lab entdecken und blockieren die Malware der Bedrohungsakteure wie Carbanak 2.0, Metel und GCMAN. Das Unternehmen veröffentlicht auch die Kompromittierungsindikatoren (IOC; Indicators of Compromise) und weitere Daten, die Organisationen dabei helfen, nach Angriffsspuren dieser Gruppen in ihren Unternehmensnetzen zu suchen [3].

Wir bitten alle Unternehmen ihre Netze nach Anzeichen der Carbanak-, Metel- oder GCMAN-Malware zu scannen, gegebenenfalls zu desinfizieren und den Vorfall an Ermittlungsbehörden zu melden.

Mehr zu Metel, GCMAN und Carbanak 2.0 sind hier https://securelist.com/blog/research/73638/apt-style-bank-robberies-increase-with-metel-gcman-and-carbanak-2-0-attacks/

verfügbar. Dort können auch am Ende des Blogtextes ein von Kaspersky Lab erstellte Solution Paper mit Kompromittierungsindikatoren und Schutzempfehlungen abgerufen werden, siehe auch

https://business.kaspersky.com/?p=5160