Der zweite Post-Intrusion Report [1] untersucht Bedrohungen, die Schutzmaßnahmen am Netzwerkperimeter umgehen und zeigt auf, was Angreifer unternehmen, wenn sie im Netzwerk sind.

Angreifer meist monatelang unbemerkt aktiv

Es gelingt Kriminellen, teilweise monatelang unbeobachtet in Netzwerken und auf Endgeräten ihr Unwesen zu treiben. So können Hacker heimlich über lange Zeiträume hinweg Server und einzelne Rechner ausspionieren, Systeme manipulieren, Daten entwenden und wieder verschwinden.

»Natürlich lohnt es sich stets zu versuchen, Eindringlinge fernzuhalten. Allerdings kann und wird das nie zu 100 % gelingen. Es ist also zwingend notwendig, ergänzende Lösungen einzusetzen, die aktive Angreifer aufspüren und deren Vorgehen analysieren«, fasst Gérard Bauer, Vice President EMEA, Vectra Networks zusammen. »Intelligente Technologien lernen mit jedem Angriff und erkennen Kriminelle schnell an ihrem Verhalten. Nur wenn Unternehmen in Echtzeit erkennen, dass sie angegriffen werden, können sie Attacken effizient bekämpfen.«

Außergewöhnliche Wachstumsraten bei Malware

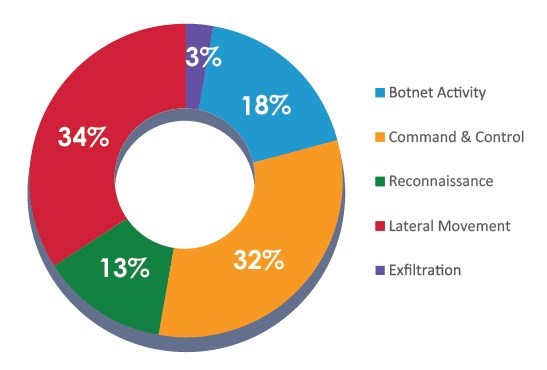

Die Daten für den neuen Post-Intrusion-Report stammen aus Netzwerken mit über 250.000 Hosts. Im aktuellen Report werden die neuen Ergebnisse dem letztjährigen Report gegenübergestellt. Der neue Report liefert Nachweise von allen Phasen eines Cyber-Angriffs und zeigt Trends auf bezüglich Malware-Verhaltensanalyse, Kommunikationstechniken der Angreifer, interne Reconnaissance, Lateralbewegungen sowie Datendiebstahl.

Laut dem Bericht gab es ein außergewöhnliches Wachstum bei der Erkennung von Lateralbewegungen(580 Prozent) und interne Reconnaissance (270 Prozent). Diese Entwicklungen stachen innerhalb der 97-prozentigen Zunahme der Gesamterkennungen im Vergleich zum Vorjahr hervor. Derartige Verhaltensweisen sind signifikant, da sie auf gezielte Angriffe hindeuten, bei denen die Angreifer in die vermeintlich geschützte Zone innerhalb des Sicherheitsperimeters eindringen.

Während Command-and-Control-Kommunikation das geringste Wachstum (6 Prozent) aufzeigte, war ein deutlicher Anstieg bei hochriskanter Tor-Kommunikation und externem Remote-Zugriff zu verzeichnen. Im neuen Report schossen die Tor-Erkennungen um mehr als 1.000 Prozent gegenüber dem Vorjahr nach oben und machten einen Anteil von 14 Prozent am gesamten Command-and-Control-Verkehr aus. Der externe Remote-Zugriff stieg ebenfalls deutlich, um 183 Prozent gegenüber dem Vorjahr.

Der Bericht ist der erste, der versteckte Tunnels (hidden tunnels) ohne Entschlüsselung des SSL-Datenverkehrs untersucht. Dabei kommt Data Science zur Anwendung, um den Netzwerkverkehr zu untersuchen. Ein Vergleich von versteckten Tunneln in verschlüsseltem und unverschlüsseltem Datenverkehr zeigt, dass Angreifer HTTPS gegenüber HTTP für versteckte Tunnel bevorzugen, um ihre Kommunikation zu verbergen.

Angriffe werden immer gezielter und individueller

»Die Zunahme bei der Lateralbewegungen und interne Reconnaissance zeigt, dass Versuche, gezielte Angriffe durchzuführen, weiterhin auf dem Vormarsch sind«, erklärte Oliver Tavakoli, CTO von Vectra Networks. »Die Durchschnittsleistung der Angreifer hat sich nicht viel geändert, aber sie haben ihre Aktivitäten in erfolgreichere Angriffe umsetzen können.«

Zentrale Ergebnisse:

- Die Monetarisierung von Botnets wuchs im Vergleich zum Vorjahres-Report. Ad-Click-Betrug war die am häufigsten beobachtete Botnet-Monetarisierungs-Methode und machte 85 Prozent aller Botnet-Erkennungen aus.

- Innerhalb der Erkennungen Lateralbewegungen entfielen 56 Prozent auf Brute-Force-Angriffe, 22 Prozent auf automatische Replikation 16 Prozent auf Kerberos-basierte Angriffe. Obwohl nur die dritthäufigste Erkennungsrate, wuchsen Kerberos-basierte Angriffe nicht-linear um 400 Prozent im Vergleich zum Vorjahr.

- Bei der Erkennung interne Reconnaissance waren Port-Scans mit 53 Prozent vertreten, während Darknet-Scans 47 Prozent ausmachten, womit ein ähnliches Verhalten wie im vergangenen Jahr festgestellt wurde.