Auf der Basis vieler positiver Testergebnisse empfehlen Mail-Security-Experten [1] neue Techniken zur Absender- und Empfängervalidierung. Zögerliche Hersteller lassen großes Sicherheitspotenzial ungenutzt.

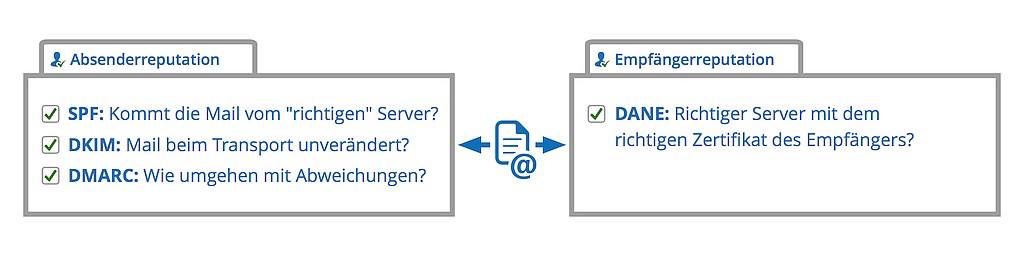

Namhafte Akteure wie 1&1 und GMX tun es bereits, der Bundesverband IT-Sicherheit TeleTrusT empfiehlt es, und sogar vermeintlich langsam arbeitende Behörden bieten es ihren Kommunikationspartnern an: per automatischer Senderidentifikation eindeutig festzustellen, ob eine Mail auch von dem Absender stammt, von dem sie zu stammen vorgibt. Möglich wird dies durch die Verwendung von speziellen Methoden zur Absenderidentifikation, die als Standardinstrumentarium für Mail-Security immer mehr Verbreitung finden. Die einzelnen Methoden firmieren unter den etwas sperrigen Abkürzungen SPF, DKIM sowie DMARC und bauen aufeinander auf. Mit DANE kommt nun ein Verfahren zur Validierung des Empfängers hinzu.

Im Zusammenspiel erfolgreich

Im Sender Policy Framework (SPF) hinterlegt der Inhaber einer Domain im Domain Name System (DNS), welche Mailserver zum Versand von E-Mails für diese Domain berechtigt sind. Bei DomainKeys Identified Mail (DKIM) wird mittels digitaler Signatur sichergestellt, dass die Mail unverändert übertragen wird. Auf diesen ersten beiden Techniken baut Domain-based Message Authentication, Reporting and Conformance, kurz DMARC, auf und gibt Empfehlungen, wie der Empfänger mit Mails umgehen sollte, die bei SPF und DKIM nicht den Erwartungen entsprechen.

DANE ergänzt die Sicherungskette um eine Empfängervalidierung

Als letztes Glied in der Sicherungskette erweitert DNS-based Authentication of Named Entities (DANE) die verbreitete Transportwegverschlüsselung SSL/TLS in der Weise, dass die verwendeten Zertifikate nicht unbemerkt ausgewechselt werden können. Der absendende Server einer E-Mail weiß anhand der DANE-Information des Empfängers, dass er mit dem richtigen Server eine verschlüsselte Verbindung eingeht, um die Nachricht auszuliefern. Damit kann der Sender einer Mail sicherstellen, dass der Empfänger auch der ist, der er vorgibt zu sein. So werden Man-in-the-Middle-Attacken, bei denen die Nachricht zunächst über die Mailserver des Angreifers geführt werden, sicher ausgeschlossen.

Viele Mail-Security-Hersteller haben den Trend verschlafen

Ganz aktuell hat auch die TeleTrusT European Bridge CA (EBCA), ein PKI-Verbund einzelner, gleichberechtigter Public-Key-Infrastrukturen (PKI), DANE als wichtige Ergänzung für die Transportverschlüsselung mit TSL-Verbindungen empfohlen.

»Es ist vollkommen unverständlich, dass selbst namhafte Anbieter von Mail-Security die Möglichkeiten der Absendervalidierung nicht nutzen«, sagt Stefan Cink, Produktmanager bei Net at Work, Mail-Security-Experte und Mitglied im TeleTrusT EBCA Lenkungsgremium. »Anstatt mit aufwendigen Verfahren wie etwa Sandboxing nur marginale Verbesserungen zu erzielen, kann man mit der gezielten Analyse der Senderreputation deutliche Verbesserungen in Sicherheit und Genauigkeit erreichen.«

So wertet beispielsweise das Secure-Mail-Gateway NoSpamProxy von Net at Work die SPF-, DKIM- und DMARC-Einträge des Absenders konsequent aus und kombiniert das Ergebnis mit dem Resultat weiterer Techniken zur Spam- und Malware-Erkennung. Wird eine Mail als Spam oder als Malware eingestuft, nimmt das SMTP-Gateway die E-Mail nicht an. Nur als vertrauenswürdig eingestufte Nachrichten können das Gateway passieren. Die Besonderheit: Wenn eine vertrauenswürdige E-Mail nicht angenommen wird, stellt das Funktionsprinzip von NoSpamProxy sicher, dass der Absender über die verhinderte Zustellung informiert wird. Ab dem kommenden Release von NoSpamProxy werden auch die DANE-Informationen einbezogen. So wird sichergestellt, dass sich kein Angreifer zwischen Sender und Empfänger einklinken kann. Zusätzlich wird eine TLS-verschlüsselte Verbindung aufgebaut.

Fünf Soforttipps für jedes Unternehmen

Die Mail-Security-Experten empfehlen jedem Unternehmen fünf kostenfreie Sofortmaßnahmen:

- Die Konfiguration der eigenen Mail-Infrastruktur mit kostenlosen Tools wie ssl-tools.net testen.

- Sofern nicht vorhanden, SPF-/DKIM- und DMARC-Records einrichten.

- TLS bei der Kommunikation mit bekannten Partnern erzwingen, wo möglich.

- DANE nutzen.

- Prüfen, ob der Hersteller der eingesetzten Mail-Security-Lösung DANE nutzt, und, falls dies nicht der Fall ist, ggf. wechseln.

Die Nutzung von DMARC und Co. als Einflussgröße für die Senderreputation kann ein Meilenstein für Sicherheit und Effizienz in der Mailkommunikation sein. Die Bewertung der Reputation des Absenders ist ein sehr verlässliches Instrument im Kampf gegen stetig steigende Mengen an Spam und immer perfider werdende Angriffsszenarien mit Malware.

[1] Mail-Security-Experten von Net at Work und der TeleTrusT-Verband

Weitere Informationen über die integrierte Mail Security Suite NoSpamProxy erhalten Sie hier: https://www.nospamproxy.de

Interessenten können NoSpamProxy mit telefonischer Unterstützung kostenlos testen: https://www.nospamproxy.de/de/produkt/testversion

Link zur Empfehlung des TeleTrust-Verbandes als Hintergrundinformation: https://www.teletrust.de/startseite/news/?tx_ttnews %5Btt_news %5D=954&cHash=bc21cef543a517d35402db69fd44bdb3

Spezielle Methoden zur Absender- und Empfängeridentifikation bieten wertvollen Input im Kampf gegen Spam und Malware.

Starker Anstieg an Krypto-Trojanern: Jede sechste E-Mail enthält Virus

Herausforderung E-Mail-Archivierung – Rechtssicherheit und Datenschutz

Safer Internet Day 2016: Rundum-Service zum Thema E-Mail-Sicherheit