Illustration Absmeier foto freepik

Ein erfolgreicher Angriff auf ein Unternehmensnetzwerk ermöglicht es Angreifern oft, in kürzester Zeit einen Großteil der Umgebung zu kompromittieren, da sie legitime Zugriffswege und administrative Protokolle nutzen. Das größte Risiko besteht nicht im initialen Eindringen, sondern in der schnellen und weitreichenden lateralen Bewegung innerhalb des Netzwerks, wobei klassische Sicherheitsmetriken wie die Anzahl der Alarmmeldungen das tatsächliche Risiko oft nicht widerspiegeln. Effektive Risikominderung erfordert daher eine standardmäßig geschlossene Netzwerkarchitektur, die auf dem Prinzip der geringsten Privilegien basiert und den Zugriff nur bei Bedarf gewährt.

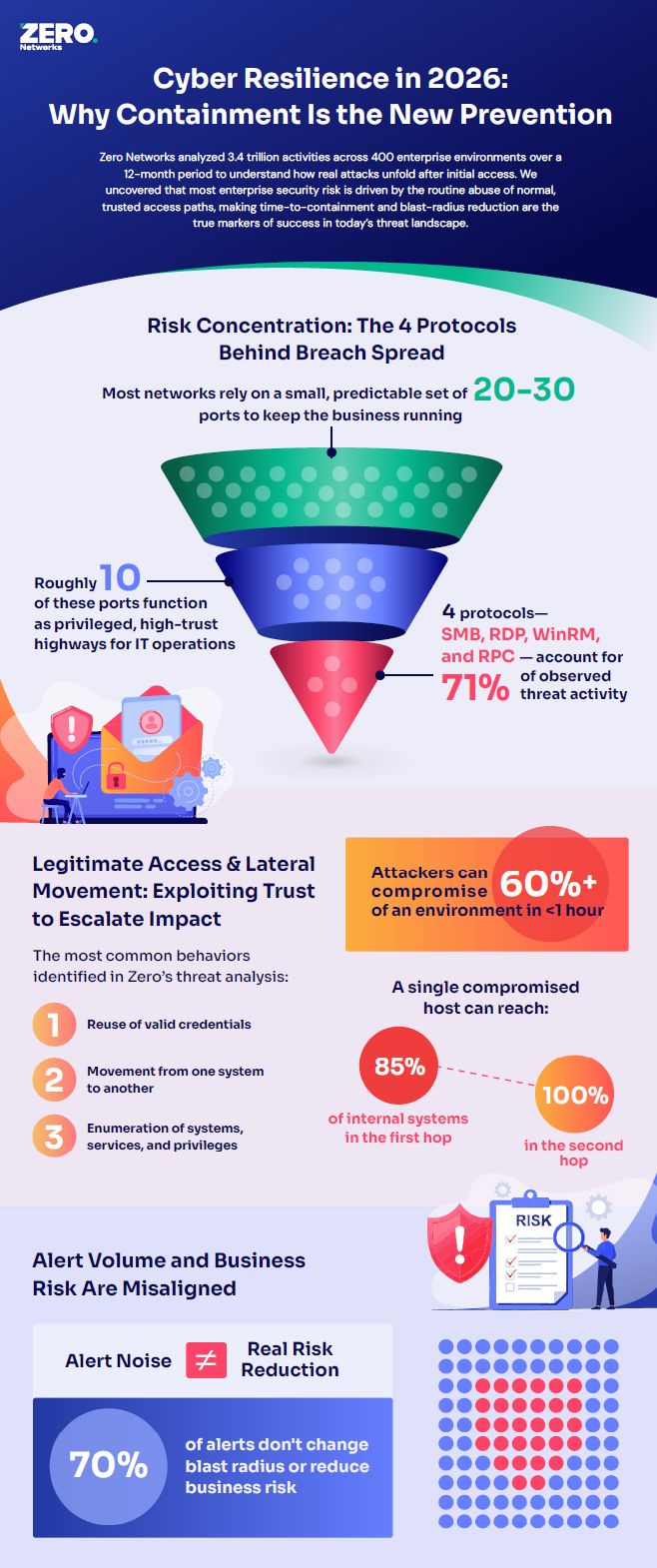

Um zu verstehen, wie sich erfolgreiche Angriffe nach dem ersten Zugriff entwickeln, analysierte Zero Networks über einen Zeitraum von zwölf Monaten (Dezember 2024 bis Dezember 2025) etwa 3,4 Billionen Aktivitäten in 400 Unternehmensumgebungen. Die Ergebnisse lassen eine klare Schlussfolgerung zu: Die gefährlichsten Aktivitäten sehen oft legitim aus, fügen sich in den täglichen Betrieb ein und finden nach dem ersten Zugriff statt – wenn Angreifer die Auswirkungen ihres Angriffs ausweiten [1].

KI-gestützte Angriffe beschleunigen den ersten Zugriff. Die Daten von Zero Networks zeigen jedoch, dass die Auswirkungen auf das Unternehmen weniger davon abhängen, wie Angreifer eindringen, sondern vielmehr davon, was sie erreichen können, sobald sie dies getan haben. Da KI-gesteuerte Sicherheitsverletzungen unvermeidlich sind, besteht der einzige dauerhafte Vorteil für Verteidiger darin, die Bewegungsfreiheit der Angreifer nach dem Eindringen zu begrenzen.

Dies hat erhebliche Auswirkungen darauf, wie Unternehmen über Prävention, Resilienz und Investitionen in Sicherheit denken. Es reicht nicht mehr aus, abzuwarten, bis eine Bedrohung entdeckt wird, um dann zu reagieren, wenn die Zugangswege, auf die sich Angreifer stützen, dauerhaft offenbleiben. Die Sicherheitsergebnisse verbessern sich am schnellsten, wenn Unternehmen den permanenten Zugriff eliminieren, die Angriffswege reduzieren und den Erfolg anhand der Zeit bis zur Eindämmung und der Verringerung des Ausmaßes der Auswirkungen messen, nicht anhand der Anzahl der Alarmmeldungen [2].

Hintergrund

Moderne Ransomware- und Intrusion-Kampagnen haben herkömmliche Sicherheitsmodelle überholt. Durch die systematische Umgehung von EDR- und XDR-Kontrollen, den Missbrauch legitimer Anmeldedaten und wechselnde Techniken haben Angreifer die Verteidigung zu einem reaktiven Spiel der Eskalation und Bereinigung gemacht. Das Versagen ist struktureller, nicht operativer Natur. Die meisten Unternehmensnetzwerke setzen nicht Tausende von Ports frei. Sie verlassen sich auf eine kleine, vorhersehbare Anzahl – in der Regel 20 bis 30 Ports –, um den Geschäftsbetrieb aufrechtzuerhalten. Innerhalb dieser Gruppe fungieren etwa zehn privilegierte Verwaltungsprotokolle (einschließlich RDP, SMB, WinRM und RPC) als hochvertrauenswürdige Autobahnen für den IT-Betrieb.

Dieselben Autobahnen sind heute für den Großteil der Ausbreitung von Sicherheitsverletzungen verantwortlich. Da sie rund um die Uhr offen und erreichbar bleiben, erhalten Angreifer, die sich einmal Zugang verschafft haben, dauerhafte laterale Bewegungspfade und benötigen selten ausgefeilte Exploits [3]. Sie nutzen dieselben vertrauenswürdigen Zugriffspfade, auf die sich Administratoren täglich verlassen.

Echte geschäftliche und cybertechnische Resilienz erfordert eine Abkehr von der Denkweise »Erkennen und Reagieren« hin zu einer standardmäßig geschlossenen Architektur, die auf dem Prinzip der geringsten Privilegien basiert [4]. Durch die Beseitigung persistenter Zugriffspfade und die Durchsetzung identitätsbasierter Just-in-Time-Zugriffe wird Angreifern die Möglichkeit genommen, sich zu bewegen – oft noch bevor der erste Alarm ausgelöst wird. Aus Sicht des Geschäftsrisikos ist das Ziel strukturelle Immunität: Systeme sind standardmäßig unsichtbar, der Zugriff wird nur gewährt, wenn er ausdrücklich erforderlich ist, und der Explosionsradius wird durch das Design und nicht durch die Reaktionsgeschwindigkeit begrenzt.

Bedrohungsanalyse

Die meisten Bedrohungen sehen legitim aus – bis sie es nicht mehr sind

Die überwiegende Mehrheit der Erkennungen in diesem Datensatz stammt aus verifizierten Penetrationstests. Dies ist wichtig, da Penetrationstester sich wie echte Angreifer verhalten. Sie verwenden echte Anmeldedaten, setzen auf legitime Tools und nutzen vertrauenswürdige Zugriffspfade anstelle exotischer Schwachstellen.

In der Praxis bedeutet dies, dass Angreifer:

- mindestens 60 Prozent der Umgebung in weniger als einer Stunde kompromittieren können, sobald sie den ersten Zugriff erhalten haben

- bei Verwendung legitimer Zugangsdaten über längere Zeit unentdeckt bleiben

Angreifer behalten nach einer Kompromittierung oft auch dann noch bedeutenden Zugriff, wenn die Erkennung verbessert wird. Der M-Trends-Report von Mandiant beziffert die globale mittlere Verweildauer auf etwa zehn bis elf Tage, was zwar weniger ist als in den Vorjahren, aber immer noch lang genug für erhebliche laterale Bewegungen und Auswirkungen [5]. Andere Studien zeigen, dass die Verweildauer je nach Art des Angriffs stark variiert, wobei Angriffe auf Basis von Anmeldedaten oft länger andauern, da sie sich in normale Verwaltungsaktivitäten einfügen. Dies unterstreicht, dass nicht nur die Erkennungsgeschwindigkeit, sondern auch die Eindämmung das Geschäftsrisiko bestimmt.

Für Führungskräfte ist die Schlussfolgerung klar: Wenn erfahrene Tester sich so leicht bewegen können, können dies auch echte Angreifer. Sobald ein Zugriff besteht, kann die Erkennung allein nicht mehr zuverlässig zwischen »gut« und »böse« unterscheiden.

Eine kleine Anzahl von Protokollen ist für den größten Teil des Risikos verantwortlich

In allen Umgebungen konzentrierten sich die Erkennungen durchweg auf eine kleine Gruppe von Unternehmensprotokollen. SMB, RDP, WinRM und RPC dominierten die Aktivitäten und machten 71 Prozent der 3,4 Millionen erkannten Bedrohungsaktivitäten aus. Diese Protokolle sind grundlegend für Windows, Active Directory und den IT-Betrieb. Sie sind für die Geschäftskontinuität erforderlich und können nicht einfach deaktiviert werden.

Diese Konzentration offenbart eine wichtige Erkenntnis: Angreifer benötigen nicht viele Techniken, um effektiv zu sein. Sobald sie sich Zugang verschafft haben, nutzen sie wiederholt dieselben vertrauenswürdigen Pfade, auf die Unternehmen für ihren Betrieb angewiesen sind. Die meisten Unternehmensrisiken entstehen somit durch eine Handvoll vertrauenswürdiger Pfade, die aus Gründen der betrieblichen Bequemlichkeit geschaffen wurden – nicht wegen der Raffinesse der Angreifer.

Laterale Bewegung ist das vorherrschende Risikomuster

Über Protokolle und Umgebungen hinweg traten wiederholt dieselben Verhaltensweisen auf:

- Wiederverwendung gültiger Anmeldedaten

- Bewegung von einem System zum anderen

- Aufzählung von Systemen, Diensten und Berechtigungen

In der Praxis bedeutet dies:

- Ein einziger kompromittierter Host könnte im ersten Schritt durchschnittlich 85 Prozent der internen Systeme erreichen und im zweiten Schritt effektiv 100 Prozent.

- Die Mehrheit der Warnmeldungen – 70 Prozent – ändern nichts am Ausmaß der Auswirkungen oder am Geschäftsrisiko.

- Das größte Geschäftsrisiko ist nicht die anfängliche Sicherheitsverletzung. Es ist die unkontrollierte interne Ausbreitung.

Das Risiko variiert stark je nach Unternehmen

Die Erkennungsmuster variierten stark zwischen den Unternehmen. Einige Umgebungen lösten Warnmeldungen über viele Protokolle hinweg aus, was auf eine breite interne Erreichbarkeit hindeutete. Andere zeigten ein viel geringeres Risiko. Diese Abweichung war weniger auf die Branche oder die Raffinesse der Angreifer zurückzuführen, sondern vielmehr auf die interne Zugriffsarchitektur. Zwei Unternehmen derselben Branche können radikal unterschiedliche Ausbreitungsradien aufweisen.

Die Sicherheitsreife sollte anhand folgender Kriterien gemessen werden:

- Wie viele Systeme sind standardmäßig erreichbar?

- Wie schnell kann der Zugriff widerrufen werden?

- Wie schnell können seitliche Bewegungen gestoppt werden? Nicht, wie viele Warnmeldungen generiert werden.

Signale mit niedriger Frequenz deuten oft auf ein hohes Risiko hin

Bestimmte Systeme tauchten seltener in den Erkennungen auf, darunter:

- Microsoft SQL Server (~drei Prozent der Erkennungen, Platz 9)

- System Center Configuration Manager (zwei Prozent, Platz 10)

- Active Directory Web Services (zwei Prozent, Platz 11)

Diese Systeme generieren zwar weniger Warnmeldungen, der Zugriff auf sie signalisiert jedoch eine potenzielle Kontrolle über Kerndatenbanken, Endpunktmanagement oder Identitätsinfrastruktur. Eine Kompromittierung auf dieser Ebene kann einen begrenzten Vorfall schnell in eine größere Betriebsstörung verwandeln. Für Führungskräfte bedeuten weniger Warnmeldungen nicht automatisch ein geringeres Risiko. Einige der gefährlichsten Zugriffspfade sind von Natur aus unauffällig.

Auswirkungen

Herkömmliche Sicherheitskennzahlen belohnen die Anzahl der Warnmeldungen und die Erkennungsgenauigkeit. Die Daten zeigen, dass dies nicht mit dem tatsächlichen Geschäftsrisiko übereinstimmt.

Was stattdessen zählt:

- Wie viel von der Umgebung ist von einer einzigen Kompromittierung aus erreichbar?

- Wie schnell können sich Angreifer einmal im Inneren bewegen?

- Wie schnell kann der Zugriff widerrufen und die Zugangswege beseitigt werden?

Ein ständig aktiver Zugriff schafft eine permanente Gefährdung. Selbst eine perfekte Erkennung lässt Angreifer immer noch schneller agieren als menschliche Reaktionszyklen.

Risikominderung

Die effektivsten Unternehmen kehren das Modell um. Anstatt die Infrastruktur zugänglich zu lassen und sich auf reaktive Warnmeldungen zu verlassen, setzen sie Folgendes durch:

- Standardmäßig geschlossener Netzwerkzugang

- Identitätsgeprüfte MFA

- Automatische Sperrung, wenn der Zugriff nicht mehr erforderlich ist

Dieser Ansatz:

- reduziert seitliche Bewegungen erheblich

- dämmt Bedrohungen an der Quelle ein und verringert so den Explosionsradius

- verringert Betriebslärm und unnötige Patches

- verbessert die Ausfallsicherheit, ohne die Komplexität der Tools zu erhöhen

Sichtbarkeit und Automatisierung sind heute unverzichtbare Voraussetzungen für den Übergang zu einer proaktiven Eindämmung von Bedrohungen. Der strategische Vorteil liegt in der identitätsbasierten Durchsetzung in Echtzeit auf Netzwerkebene, wodurch die Infrastruktur für unbefugte Benutzer effektiv unsichtbar wird.

Was dies für Führungskräfte in Unternehmen bedeutet

Sicherheitsverletzungen sind nicht das Problem – der Explosionsradius ist es. Unternehmen brauchen nicht noch mehr Warnmeldungen, sondern müssen dafür sorgen, dass es weniger Wege gibt, auf denen sich Angreifer bewegen können. Für CIOs und CISOs ist es eine Tatsache, dass Angreifer sich schneller bewegen als Menschen es jemals könnten. Daher ist es wichtiger, die Ausbreitung zu stoppen als das Eindringen an sich. Sicherheitsinvestitionen müssen das schützen, was für das Unternehmen wirklich wichtig ist – Verfügbarkeit, Wiederherstellungsgeschwindigkeit und Kontinuität – und nicht Dashboards oder die Anzahl der Warnmeldungen. Penetrationstests sollten nicht länger als Compliance-Artefakte behandelt werden, sondern als Frühwarnungen für die nächste echte Sicherheitsverletzung.

[1] https://zeronetworks.com/blog/how-to-prevent-malware-free-attacks-living-off-the-land-protection-strategies

[2] https://zeronetworks.com/blog/edr-security-gaps-why-instant-breach-containment-beats-detection

[3] https://zeronetworks.com/resource-center/topics/lateral-movement-innovations-prevention-techniques

[4] https://zeronetworks.com/resource-center/topics/zero-trust-architecture-how-to-achieve-cyber-resilience

[5] https://services.google.com/fh/files/misc/m-trends-2025-en.pdf

[6] https://zeronetworks.com/resource-center/webinars/why-edr-isnt-enough

Hier die wichtigsten Maßnahmen und Ansätze zusammengefasst:

Standardmäßig geschlossene Netzwerkarchitektur

Unternehmen sollten ihre Netzwerke so gestalten, dass Systeme und Zugriffswege grundsätzlich geschlossen sind und nur bei tatsächlichem Bedarf geöffnet werden. Das Prinzip der geringsten Privilegien steht dabei im Mittelpunkt: Jeder Zugriff wird nur temporär und nach Identitätsprüfung gewährt, wodurch Angreifern die Möglichkeit zur lateralen Bewegung stark eingeschränkt wird.

Identitätsbasierte Zugriffskontrolle und Automatisierung

Effektive Risikominderung setzt auf identitätsgeprüfte Multi-Faktor-Authentifizierung (MFA) und automatische Sperrung von Zugängen, sobald diese nicht mehr benötigt werden. Sichtbarkeit und Automatisierung sind entscheidend, um Bedrohungen proaktiv einzudämmen und die Infrastruktur für unbefugte Nutzer unsichtbar zu machen.

Fokus auf Eindämmung statt Erkennung

Die Sicherheitsergebnisse verbessern sich, wenn Unternehmen den permanenten Zugriff eliminieren, Angriffswege reduzieren und den Erfolg anhand der Zeit bis zur Eindämmung sowie der Verringerung des Ausmaßes der Auswirkungen messen – nicht anhand der Anzahl der Alarmmeldungen. Ziel ist eine strukturelle Immunität, bei der Systeme standardmäßig unsichtbar sind und der Explosionsradius durch Design begrenzt wird.

Praktische Vorteile

Dieser Ansatz reduziert seitliche Bewegungen, dämmt Bedrohungen an der Quelle ein, verringert Betriebslärm und unnötige Patches und verbessert die Ausfallsicherheit, ohne die Komplexität der eingesetzten Tools zu erhöhen.

- Standardmäßig geschlossene Netzwerkarchitektur

- Systeme und Zugriffswege sind grundsätzlich geschlossen und werden nur bei tatsächlichem Bedarf geöffnet.

- Umsetzung des Prinzips der geringsten Privilegien: Jeder Zugriff wird temporär und nach Identitätsprüfung gewährt, wodurch Angreifern die Möglichkeit zur lateralen Bewegung stark eingeschränkt wird.

- Identitätsbasierte Zugriffskontrolle und Multi-Faktor-Authentifizierung (MFA)

- Einführung von MFA für alle privilegierten Zugänge.

- Automatische Sperrung von Zugängen, sobald diese nicht mehr benötigt werden.

- Identitätsgeprüfte Freigabe von administrativen Protokollen wie RDP, SMB, WinRM und RPC.

- Attack Surface Management

- Kontinuierliche Erkennung, Inventarisierung, Klassifizierung und Sicherung aller potenziellen Angriffspunkte (Software, Hardware, Cloud-Dienste).

- Regelmäßige Überprüfung und Minimierung der Angriffsfläche, um unbefugte Zugriffe zu verhindern.

- Automatisierung und Sichtbarkeit

- Einsatz von automatisierten Tools zur Überwachung und Durchsetzung von Zugriffsrichtlinien.

- Infrastruktur für unbefugte Nutzer unsichtbar machen, z. B. durch Netzwerksegmentierung und dynamische Firewall-Regeln.

- Regelmäßige Cybersecurity-Schulungen und Sicherheitsüberprüfungen

- Sensibilisierung der Mitarbeitenden für aktuelle Bedrohungen und sichere Verhaltensweisen.

- Routinemäßige Sicherheitsüberprüfungen zur Identifikation und Behebung von Schwachstellen.

- Incident Response und Wiederherstellungspläne

- Entwicklung umfassender Pläne für die Reaktion auf Sicherheitsvorfälle, inklusive Strategien zur Eindämmung, Wiederherstellung und Kommunikation.

- Schrittweise Einführung einer Zero-Trust-Architektur

- Beginne mit einer umfassenden Bestandsaufnahme aller Netzwerkressourcen (Asset-Discovery und -Klassifizierung), um Transparenz über alle Geräte und Systeme zu schaffen.

- Segmentiere das Netzwerk, sodass nur notwendige Kommunikationswege offen sind. Nutze hierfür Mikrosegmentierung und dynamische Firewall-Regeln.

- Implementiere das Prinzip der geringsten Privilegien: Jeder Zugriff wird nur temporär und nach Identitätsprüfung gewährt.

- Identitätsbasierte Zugriffskontrolle und Multi-Faktor-Authentifizierung (MFA)

- Führe MFA für alle privilegierten und sensiblen Zugänge ein.

- Automatisiere die Sperrung von Zugängen, sobald diese nicht mehr benötigt werden.

- Setze identitätsgeprüfte Freigaben für administrative Protokolle wie RDP, SMB, WinRM und RPC um.

- Attack Surface Management und kontinuierliche Überwachung

- Nutze Tools zur kontinuierlichen Erkennung, Inventarisierung und Klassifizierung aller potenziellen Angriffspunkte (Software, Hardware, Cloud-Dienste).

- Überprüfe und minimiere regelmäßig die Angriffsfläche, um unbefugte Zugriffe zu verhindern.

- Automatisierung und Sichtbarkeit

- Setze automatisierte Tools zur Überwachung und Durchsetzung von Zugriffsrichtlinien ein.

- Mache die Infrastruktur für unbefugte Nutzer unsichtbar, z. B. durch Netzwerksegmentierung und dynamische Firewall-Regeln.

- Incident Response und Wiederherstellungspläne

- Entwickle und teste regelmäßig Pläne für die Reaktion auf Sicherheitsvorfälle, inklusive Strategien zur Eindämmung, Wiederherstellung und Kommunikation.

Empfehlung für die Praxis:

Starte mit einer Pilotphase in einem abgegrenzten Bereich deiner Organisation, um Prozesse und Technologien zu testen. Binde alle relevanten Stakeholder (IT, Management, Fachbereiche) frühzeitig ein und schule Mitarbeitende regelmäßig zu neuen Sicherheitsprozessen.

Albert Absmeier & KI

1072 Artikel zu „Zero Trust MFA“

News | IT-Security | Künstliche Intelligenz | Ausgabe 11-12-2025 | Security Spezial 11-12-2025

Daten in Behörden: Über den gesamten Lebenszyklus hinweg bestens geschützt – Umfassender Schutz sensibler Daten

Sichere Hardware und BSI-zugelassene Softwarekomponenten sind notwendig, um sensible Daten in Behörden zu schützen und den Anforderungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) zu entsprechen. KI auf dem Gerät und nicht in der Cloud sowie eine sichere Entsorgung am Ende ihres Lebenszyklus ist ebenfalls entscheidend, um den Schutz der Daten zu gewährleisten.

News | IT-Security | Produktmeldung

Strategische Partnerschaft von BeyondTrust und Ping Identity

Bereitstellung einer einheitlichen Identitätssicherheitsstruktur Die Cybersicherheitsunternehmen BeyondTrust und Ping Identity haben eine strategische Partnerschaft zur Bereitstellung einer einheitlichen Identitätssicherheitsstruktur vereinbart. Mit der Kombination ihrer Lösungen ermöglichen sie die Automatisierung und Orchestrierung von Zugriffsentscheidungen zwischen menschlichen und nicht-menschlichen Identitäten. Durch Integration von Privileged Access Management (PAM), Identity and Access Management (IAM) und Identity Governance and…

News | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Ausgabe 9-10-2025 | Security Spezial 9-10-2025

Zero Trust wird 15 und ist im Zeitalter von KI aktueller denn je – Zeitlose Sicherheitsstrategie

News | Favoriten der Redaktion | IT-Security | Services | Strategien

Identity-Fundament: Damit Zero Trust nicht auf Sand gebaut ist

Der Zero-Trust-Ansatz existiert schon länger und ist schnell zu einem festen Grundsatz für die Sicherheit geworden. Er basiert bekanntermaßen darauf, weder einer Identität noch einem Benutzer oder einem System standardmäßig zu vertrauen – weder innerhalb noch außerhalb des Netzwerks. Dabei werden Identitäten kontinuierlich überprüft und erst nach ihrer Autorisierung ein Zugriff gewährt. Das bedeutet, Zugriffsrechte…

News | Business Process Management | IT-Security

Zero-Trust-Sicherheit: SecOps und ITOps für eine vollständige Automatisierung

Die Zunahme von Cyberangriffen und das Auslaufen wichtiger Systeme (wie beispielsweise Windows 10 im Oktober 2025) zeigen, dass die Themen Sicherheit und IT nicht mehr getrennt voneinander betrachtet werden sollten. Im Gegenteil: Angesichts der zunehmenden Komplexität und der immer schnelleren technologischen Veränderungen sind Konvergenz und Automatisierung heute entscheidend, wenn Unternehmen den Anschluss nicht verpassen wollen.…

News | Kommunikation | Produktmeldung

Integration von Versa Secure SD-WAN mit Microsoft Entra Internet Access schafft umfassende SASE-Lösung

Kombination aus führenden SD-WAN- und SSE-Angeboten bietet eine umfassende, einfach zu verwaltende und sichere Netzwerklösung für verteilte Standorte. Ab sofort steht eine automatisierte Integration von Versa Secure SD-WAN mit Microsoft Entra Internet Access, einer Komponente der Security Service Edge (SSE)-Lösung von Microsoft, zur Verfügung [1]. Damit entsteht eine vollständige, einfach zu verwaltende SASE-Lösung, die…

News | Digitalisierung | Infrastruktur | IT-Security

Mikrosegmentierung in Zero-Trust-Umgebungen – die Integration von richtliniengesteuerten Zugriffen

Die kürzlich veröffentlichte Leitlinie der CISA (Cybersecurity and Infrastructure Security Agency), »Mikrosegmentierung in Zero Trust Teil 1: Einführung und Planung«, bestätigt, dass Mikrosegmentierung eine grundlegende Voraussetzung für Zero Trust ist [1]. Anstatt die Mikrosegmentierung für eine fortgeschrittene Phase von Zero-Trust-Initiativen aufzuheben, können und sollten Unternehmen die granulare Segmentierung als Kernbaustein der Zero-Trust-Architektur priorisieren. Der…

News | IT-Security | Lösungen | Tipps

Was kann man gegen Phishing von MFA unternehmen

Phishing‑Angriffe, die Multi‑Factor‑Authentication (MFA) umgehen, nutzen inzwischen Reverse‑Proxy/AiTM‑Kits, gefälschte OAuth‑Apps, Push‑Bombing und Social‑Engineering‑Tricks; Abwehr muss technisch, organisatorisch und auf Nutzerverhalten abzielen. Technische Maßnahmen (Priorität hoch) Phishing‑resistente Authentifizierung einführen Setze FIDO2/Passkeys, Hardware‑Security‑Keys und plattformbasierte kryptografische Anmeldungen statt SMS, E‑Mail‑OTPs oder einfachen App‑Pushs ein. OAuth‑App‑Kontrollen und Berechtigungsprüfung erzwingen Whiteliste vertrauenswürdige OAuth‑Ziele, blockiere inaktive oder nicht genehmigte Third‑Party‑Apps…

News | Trends 2025 | Trends Security | Favoriten der Redaktion | IT-Security | Strategien

Zero Trust: Cyberbedrohungen kennen keine Grenzen

Nur jedes dritte Unternehmen hat Zero Trust Network Access für Remote-Mitarbeitende implementiert. Trotz steigender Sicherheitsrisiken fehlen den meisten Unternehmen weiterhin robuste Zugangskontrollen – mit kritischen Folgen für die Cybersicherheit. Ivanti, ein globales Unternehmen für IT- und Sicherheitssoftware, hat seinen Report zur Sicherheit in einer offenen digitalen Arbeitsumgebung veröffentlicht, der verdeutlicht, dass schwache Zugangskontrollen und…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Rechenzentrum | Services | Strategien | Tipps

CISA-Leitfaden: Warum ist Mikrosegmentierung so grundlegend für Zero Trust?

Jahrelang galt Mikrosegmentierung als zu komplex, zu manuell oder zu anspruchsvoll für die meisten Unternehmen. Eine Zeit lang war dieser Ruf gerechtfertigt – ältere Mikrosegmentierungslösungen sind bekanntermaßen langsam in der Bereitstellung, schwierig zu konfigurieren und ebenso mühsam zu skalieren. Die Zeiten – und die Technologie – haben sich jedoch geändert. Als die NSA vorschlug, dass…

News | Trends 2025 | Trends Security | IT-Security | Whitepaper

Hacker umgehen immer häufiger MFA

Der Threat Intelligence Report 1H 2025 zeigt: Malware lauert oft in ungewöhnlichen Dateiformaten und auf kompromittierten USB-Devices. Ontinue, Experte für Managed Extended Detection and Response (MXDR), hat seinen Threat Intelligence Report für das erste Halbjahr 2025 veröffentlicht [1]. Die Ergebnisse zeigen einen deutlichen Anstieg von Cyberangriffen, die Multi-Faktor-Authentifizierung (MFA) umgehen. Zudem nutzen Hacker offene…

News | Favoriten der Redaktion | IT-Security | Services | Strategien | Tipps

Zentrale Säulen der Cyberresilienz – Wie eine moderne Zero-Trust-Architektur aussieht

Um Zero-Trust-Sicherheit zu erreichen, muss eine Netzwerkarchitektur aufgebaut werden, die auf Zero-Trust-Prinzipien basiert und Identitäts-, Geräte-, Netzwerk-, Anwendungs- und Datensicherheitsebenen umfasst. Der effektive Aufbau einer Zero-Trust-Architektur erfordert eine operative Denkweise, die durch die richtigen Kontrollen, Prozesse und Automatisierungen unterstützt wird. Kay Ernst von Zero Networks erläutert die Aspekte und Fallstricke einer Zero-Trust-Architektur. NSA-Zero-Trust-Architektur-Blueprint Die…

News | Cloud Computing | Favoriten der Redaktion | IT-Security | Kommentar | Künstliche Intelligenz | Rechenzentrum | Strategien | Tipps

Zero Trust wird 15 und ist im Zeitalter von KI aktueller denn je

Künstliche Intelligenz hat nicht nur das Potenzial, Produktivität und Effizienz zu steigern – sie revolutioniert auch die Cybersicherheit. Dabei ändert KI jedoch nichts am Zero-Trust-Paradigma – vielmehr stärkt sie es. Auch KI operiert innerhalb der grundsätzlichen Regeln der IT-Sicherheit, und auch KI-gestützte Angriffe funktionieren nur dann, wenn es eine offene Tür gibt. Diese vier…

News | IT-Security | Strategien | Tipps

Leitfaden: Was ist zeitgemäße Zero-Trust-Sicherheit?

In einer Zeit, in der Cyberbedrohungen und Unternehmensnetzwerke sich ständig weiterentwickeln, ist Zero Trust ein wichtiger Baustein der Sicherheit – und kein Modewort. Trotz des zunehmenden Fokus auf Zero-Trust-Sicherheit haben 90 Prozent der Unternehmen noch keine fortgeschrittene Cyber-Resilienz erreicht, da sie Schwierigkeiten haben, Zero-Trust-Strategien umzusetzen. Kay Ernst von Zero Networks erläutert in der Folge die…

News | Favoriten der Redaktion | IT-Security | Rechenzentrum | Strategien | Whitepaper

CISA-Richtlinien für Zero-Trust-Mikrosegmentierung: Netzwerke verteidigen von selbst

Eine kürzlich von EMA durchgeführte Umfrage ergab, dass über 96 Prozent der Befragten Mikrosegmentierung als äußerst oder sehr wichtig für die Cyberabwehr betrachten [1]. Die neuesten Richtlinien der CISA (Cybersecurity and Infrastructure Security Agency) bieten Unternehmen nun einen Weg, der Prävention von lateralen Bewegungen Priorität einzuräumen. Während Mikrosegmentierung lange Zeit als komplex und als…

News | IT-Security | Lösungen | Services

MFA und Passkeys: Robuste Sicherheitslösungen für die digitale Transformation

Angesichts der zunehmenden Komplexität von Cyberangriffen und der steigenden Zahl von Datenlecks suchen Unternehmen und Privatpersonen nach effektiven Methoden zum Schutz ihrer digitalen Identitäten. In diesem dynamischen Umfeld haben sich die Multi-Faktor-Authentifizierung (MFA) und Passkeys als fortschrittliche Sicherheitslösungen etabliert. Die weltweite Bedrohungslage im digitalen Raum ist hochdynamisch und geprägt von immer raffinierteren Angriffsmethoden. Im…

News | Infrastruktur | IT-Security | Ausgabe 7-8-2025 | Security Spezial 7-8-2025

Zero-Trust-Architektur – Mit einem adaptiven Ansatz Sicherheitsvorgaben erfüllen

Die Herausforderungen bei der Implementierung einer Zero-Trust-Architektur (ZTA) sind erheblich. Ein schrittweiser Ansatz zur Realisierung effektiver Zero-Trust-Modelle geht über die reine Compliance hinaus und sorgt für eine kontinuierliche Verbesserung durch fünf Schlüsselphasen. Ziel ist es, ein hochsicheres Netzwerk zu schaffen, das sich automatisch an verändernde Bedingungen und Bedrohungen anpasst.

News | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien | Whitepaper

Was ist Cybersicherheit: Zero Trust und Mikrosegmentierung

Cyberresilienz, Data Security, Data Protection … die Liste ließe sich beliebig fortsetzen. Vor allem für Entscheider, die sich nicht täglich mit der Thematik befassen, ist mittlerweile kaum verständlich, worum es im Kern geht. Zero Networks, Experte für Mikrosegmentierung und Zero Trust, erläutert daher im folgenden Beitrag die Grundlagen klassischer Cybersicherheit. Cybersicherheit Cybersicherheit ist…

News | IT-Security | Ausgabe 5-6-2025 | Security Spezial 5-6-2025

Zero Trust – Warum Mikrosegmentierung zum Erfolg führt

News | Trends 2025 | Trends Security | IT-Security | Künstliche Intelligenz

Zeitalter des Zero-Knowledge-Angreifers hat begonnen

LLM-Jailbreak ermöglicht einfache Erstellung eines Password Stealers Cato Networks, hat den Cato CTRL Threat Report 2025 veröffentlicht [1]. In diesem Threat Report zeigt das Unternehmen, wie ein Cato CTRL Threat Intelligence-Forscher ohne jegliche Erfahrung in der Programmierung von Malware populäre Generative AI (GenAI)-Tools – darunter DeepSeek, Microsoft Copilot und ChatGPT von OpenAI – erfolgreich dazu…