Vier IT-Sicherheitstrends des Jahres 2016: Balance, Compliance, Automatisierung und Fokussierung.

IT-Sicherheitslösungen müssen verstärkt die Aktivitäten der Nutzer im Blick haben, dürfen aber gleichzeitig die Geschäftsaktivitäten von Unternehmen nicht beeinträchtigen. Dies sind zwei wesentliche Trends im Bereich IT-Security, die nach Einschätzung von Balabit das Jahr 2016 prägen werden.

Das Jahr 2016 bringt keine revolutionären Änderungen auf dem Gebiet der IT-Sicherheit mit sich. Vielmehr rücken Faktoren in den Vordergrund, die auf den ersten Blick weniger bedeutsam erscheinen, aber dennoch eine wichtige Rolle spielen. Balabit hat vier dieser Neuerungen im Detail betrachtet.

- Die richtige Balance zwischen IT-Sicherheit und geschäftlicher Flexibilität

Nicht nur im »normalen« Leben ist es wichtig, die richtige Balance zu finden, etwa zwischen Beruf, Familie und Freizeit. Vor einer vergleichbaren Herausforderung stehen 2016 die IT-Abteilungen. In ihrem Fall gilt es, die richtige Mischung zwischen Sicherheit und der Benutzerfreundlichkeit von IT-Anwendungen und -Systemen zu finden. Denn ein überzogenes IT-Security-Niveau darf nicht dazu führen, dass die geschäftlichen Aktivitäten eines Unternehmens über Gebühr eingeschränkt werden.

Die richtige Balance zwischen den Anforderungen der IT-Sicherheitsverantwortlichen und den Zielen der Geschäftsführung zu ermitteln, ist nicht einfach. Es gilt dabei abzuwägen, welche Risiken zulässig sind, um einen bestimmten Geschäftserfolg zu erreichen. Der IT-Abteilung muss dabei immer bewusst sein, dass das grundlegende Ziel eines Unternehmens der wirtschaftliche Erfolg ist.

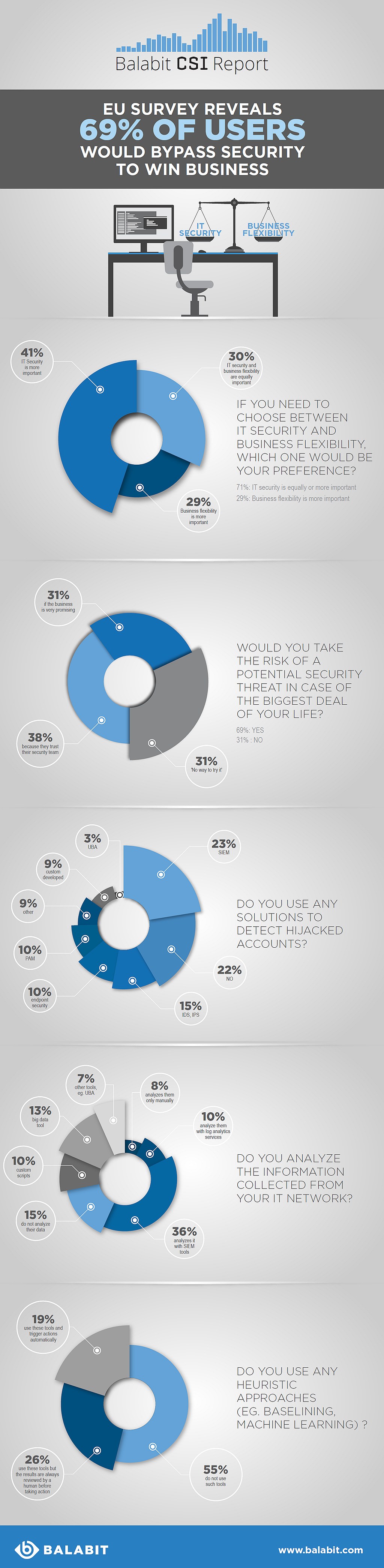

Laut einer Studie, die das Marktforschungsinstitut Ponemon Institute im Auftrag von Balabit erstellte, ist dieses Spannungsverhältnis CIOs, IT-Sicherheitsverantwortlichen und anderen IT-Mitarbeitern sehr wohl bewusst. So gaben 71 Prozent der Befragten an, dass IT-Sicherheit mindestens denselben oder einen höheren Stellenwert haben sollte als wirtschaftliche Erwägungen. Andererseits räumten 69 Prozent ein, dass sie Sicherheitsrisiken in Kauf nehmen würden, wenn dies dem Abschluss eines lukrativen Geschäfts dienlich wäre.

Der Mensch geht Risiken ein: Bruce Schneier, einer der bekanntesten Fachleute für IT-Sicherheit und Verschlüsselung, vertritt in einem Beitrag in seinem Weblog eine ähnliche Auffassung: »Sicherheit ist wichtig. Doch wenn andere Faktoren mit höherer Priorität auf den Plan treten, rückt IT-Security in den Hintergrund. Dies hat nichts mit mangelndem Training oder Bewusstsein zu tun. Es ist schlichtweg auf die Eigenschaft des Menschen zurückzuführen, Risiken einzugehen, wenn der erwartete Gewinn hoch genug ist.«

Schneier weiter: »Ich würde ebenso handeln. Daher benötigen wir IT-Sicherheitsverfahren, die hoch flexibel sind und sich auf einfache Weise anpassen lassen. Zudem müssen diese Techniken die Folgen von Sicherheitsrisiken minimieren und auch dann ein ausreichendes IT-Security-Niveau garantieren, wenn Führungskräfte bewusst Sicherheitsmaßnahmen umgehen um den größten Deal ihres Lebens zu machen.«

Balabits Ratschlag: Um bestimmte Ziele zu erreichen, könnten Unternehmen sehr wohl Risiken eingehen. Wichtiger ist jedoch, dass flexible Sicherheitsmaßnahmen und entsprechende Security-Lösungen implementiert werden, die auf solche Handlungsweisen abgestimmt sind.

- Compliance-Checklisten bringen keine IT-Sicherheit

Viele Mitarbeiter mögen Checklisten, weil sie einfach zu befolgen und zu überprüfen sind. Sie geben ein Gefühl der Sicherheit und Orientierung. Allerdings weisen solche Listen Limitierungen auf. Das gilt auch für die Bereiche IT-Sicherheit und Compliance. In den vergangenen zehn Jahren waren Compliance-Anforderungen die treibende Kraft hinter IT-Sicherheitsmaßnahmen. Allerdings stellte sich bald heraus, dass Compliance nicht mit IT-Sicherheit gleichzusetzen ist.

Ein Grund ist, dass Compliance-Regeln und Checklisten per se unflexibel sind. Dies erkennen immer mehr Unternehmen und öffentliche Einrichtungen und konzentrieren sich auf ihre individuellen Anforderungen im Bereich IT-Sicherheit. Das bedeutet nicht, dass Compliance unwichtig ist. Vielmehr ist es ein, wenn auch wichtiger, Baustein von vielen, aus denen eine umfassende IT-Security-Strategie besteht.

Ratschlag: Unternehmen sollten ihre Kreativität spielen lassen und sich nicht ausschließlich an Compliance-Checklisten orientieren. Wichtiger als die Einhaltung von Zielen im Bereich Compliance, ist die Analyse der tatsächlich bestehenden, aktuellen Risiken, denen ein Unternehmen ausgesetzt ist.

- Ein höherer Automatisierungsgrad für eine optimale Effizienz und Nachhaltigkeit

IT-Sicherheit wird nicht nur durch Faktoren bestimmt wie potenzielle Risiken und die Forderung, einen möglichst flexiblen Geschäftsbetrieb zu erlauben. Ebenso wichtig sind die Kosten. Daher ist für IT-Security-Teams eine möglichst hohe Effizienz ein Schlüsselfaktor. Dies nicht alleine deshalb, um Kosten zu sparen, sondern um die vorhandenen Geldmittel und Ressourcen optimal zu nutzen.

Der Hintergrund ist, dass viele Unternehmen und damit deren IT-Systeme, welche die Basis des Geschäftsbetriebes bilden, ein rasantes Wachstum verzeichnen. Daher müssen Unternehmen eine »gesunde« Steigerungsrate sicherstellen. Das heißt, die Kosten sollten tunlichst nicht im selben Maße steigen wie die Umsatzzahlen. Das gilt auch für den Bereich Informationssicherheit. Die Kosten dort setzen sich aus den Ausgaben für IT-Systeme und für Mitarbeiter zusammen.

Zwar ist es relativ einfach, die passenden IT-Komponenten auf dem Markt zu finden. Bei IT-Spezialisten ist das schwieriger. Daher ist aus Sicht von Balabit entscheidend, die Effizienz solcher Fachleute zu erhöhen. Dabei spielen zwei Faktoren eine Rolle: Die IT-Abteilung muss den Überblick über die stetig wachsende IT-Infrastruktur behalten und die Motivation der Mitarbeiter muss hochgehalten werden. Der Schlüssel hierzu liegt in der Automatisierung von Prozessen. Der Automatisierungsgrad wird daher weiter zunehmen.

Statt Menschen können Maschinen, sprich Computer, einen Teil der Aufgaben übernehmen. Das wirkt sich positiv auf die Effizienz aus. Zudem lassen sich auf diese Weise lT-Fachkräfte von Routineaufgaben entlasten. Selbstverständlich können nicht alle Aufgaben automatisiert werden. Doch speziell im Bereich IT-Sicherheit lassen sich mithilfe von Scripts oder maschinellen Lernverfahren, Tätigkeiten vereinfachen. Dazu zählt die Analyse von Daten, die Bearbeitung von Alarmmeldungen und die Reaktion auf sicherheitsrelevante Vorfälle.

Auch in diesem Fall besteht das primäre Ziel darin, die richtige Balance zu finden, zwischen Aufgaben, die automatisch bewältigt werden können und solchen, die das Eingreifen von Menschen erfordern. In vielen Unternehmen ist jedoch eine Fülle von Aufgaben vorhanden, die sich ideal für Maschinen eignen, speziell im Bereich Datenanalyse. Daher ist davon auszugehen, dass sich Automatisierung in vielen Teilbereichen der IT-Sicherheit weiter durchsetzen wird, beispielsweise bei der Verwaltung von Regelwerken (Policies), der Analyse von Datenverkehr sowie der Untersuchung von Log-Daten und von Informationen über sicherheitsrelevante Vorkommnisse (Events).

Ratschlag: IT-Abteilungen sollten ihre Arbeitsweise so strukturieren, dass Mitarbeiter Aufgaben übernehmen, die nur von Menschen erledigt werden können. Dagegen sollten sie nicht mit Aufgaben betraut werden, die sich automatisieren lassen.

- Das Verhalten von Nutzern in den Mittelpunkt stellen, nicht die IT-Assets

IT-Sicherheit konzentrierte sich bislang meist auf IT-Komponenten, also Daten, damit verbundene Prozesse, IT-Dienste, Server; Netzwerke et cetera. Der Nutzer tauchte bei Diskussionen über die IT-Sicherheit bestenfalls als das schwächste Glied in der IT-Security-Kette auf oder als immerwährende Quelle von Problemen.

Diese Sichtweise ändert sich allmählich. Ein Grund dafür ist, dass sich dank Cloud Computing und des wachsenden Einsatzes von mobilen Endgeräten die Angriffsflächen wandeln. Vor diesem Hintergrund hat es den Anschein, als sei der User mittlerweile ein eher konstanter Faktor. Andererseits sehen sich viele Organisationen damit konfrontiert, dass nicht nur die eigenen Mitarbeiter in eine IT-Sicherheitsstrategie eingebunden werden müssen. Dasselbe gilt für Kunden, Geschäftspartner, externe Berater und die Beschäftigten von Service Providern. Hinzu kommt, dass Account-Daten und IT-User zu primären Zielen von Cyber-Angriffen werden.

Identity and Access Management wird wichtiger: Identity and Access Management (IAM) und verwandte Technologien werden daher allmählich zu einem Kernelement von IT-Sicherheitsarchitekturen. Selbstverständlich ist es weiterhin notwendig, auch die IT-Infrastruktur abzusichern, doch wird sich der Fokus verschieben. Hinzu kommt, dass es immer schwerer fällt, die Grenzen zwischen Angreifern und den Dingen zu definieren, die es zu schützen gilt. Dies ist darauf zurückzuführen, dass nicht nur Attacken von außen zu berücksichtigen sind, sondern auch Bedrohungen durch »Insider«, etwa eigene Mitarbeiter. Eine Sicherheitsstrategie sollte daher weniger die Infrastruktur im Fokus haben, sondern sich stärker auf die »digitale Identität« von Usern konzentrieren. Nur dann besteht die Chance, dass IT-Sicherheitsmaßnahmen Risiken minimieren und sich flexibel auf die rapiden Änderungen der IT-Infrastruktur abstimmen lassen.

Daher ist davon auszugehen, dass bei IT-Sicherheitsexperten ein Bewusstseinswandel eintritt. Die Grundlage für die Verwaltung von Regelwerken (Policies) und eines Monitorings bildet künftig die Identität von Usern – in Verbindung mit einer Zugangskontrolle und einem Accounting. IT-Nutzer sind somit nicht mehr weiterhin nur eine neue Angriffsfläche, sondern gleichzeitig ein Eckpfeiler von flexiblen IT-Sicherheitsmaßnahmen.

Die Attacken auf IT-Nutzer-Accounts und die Menschen dahinter werden mit Sicherheit zunehmen. Dem stehen jedoch neue Technologien gegenüber, die sich auf ein Identity Management und eine »Identity Intelligence« konzentrieren. Dies sollte allerdings nicht dazu führen, dass die bestehenden IT-Sicherheitskonzepte und -architekturen über Bord geworfen werden. Vielmehr besteht die Kunst darin, eine Kombination bestehender und neuer Ansätze zu finden, welche die Sicherheitsanforderungen der IT-Infrastruktur mit den Geschäftszielen in Einklang bringt.

Ratschlag: Sicherheitsmaßnahmen sollten verstärkt auf die IT-Nutzer und deren »Identität« (Identity) abgestimmt werden. Das schließt eigene Mitarbeiter mit ein, aber auch die von Partnern und Dritten. Es reicht jedoch nicht aus, IAM-Berechtigungen der Nutzer zu erstellen und zu verwalten, sondern diese basierend auf der Analyse des Verhaltens von IT-Nutzern auch entsprechend umzusetzen.