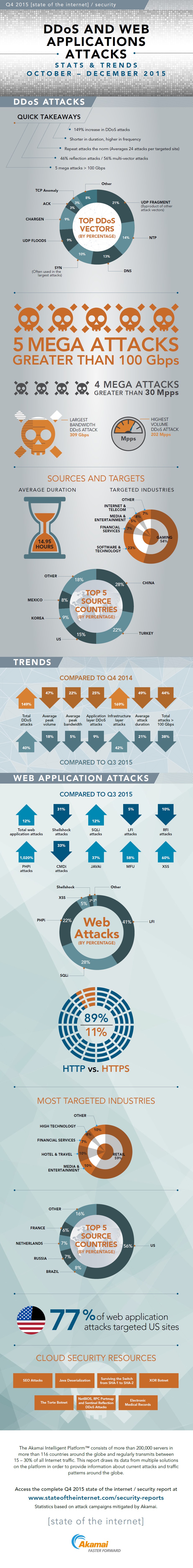

Im vierten Quartal 2015 stieg, im Vergleich zum vierten Quartal 2014, die Zahl der DDoS-Angriffe um nahezu 150 Prozent. Wiederholte Angriffe auf das gleiche Ziel werden zur Norm.

Der Quartalsbericht »Q4 2015 State of the Internet – Security Report« [1] bietet Analysen und Einblicke in cyberkriminelle Aktivitäten, die auf der Akamai Intelligent Platform (https://www.akamai.com/de/de/solutions/intelligent-platform/) beobachtet wurden. Er enthält eine ausführliche Analyse sowie eine detaillierte Sicht auf die weltweite Cloud-Security-Bedrohungslandschaft und steht zum Download bereit unter: https://www.stateoftheinternet.com/resources-cloud-security-2015-Q4-web-security-report.html.

»Die Bedrohung durch DDoS-Attacken und Angriffe auf Webanwendungen hält unvermindert an. Jedes Quartal steigt die Zahl von Angriffen auf Akamai-Kunden weiter. Im vierten Quartal 2015 haben Attacken auf Webanwendungen gegenüber dem dritten Quartal 2015 um 28 Prozent und DDoS-Angriffe sogar um 40 Prozent zugenommen«, sagt Stuart Scholly, Senior Vice President und General Manager der Security Business Unit bei Akamai. »Die Cyber-Kriminellen geben nicht nach: Sie greifen immer wieder dieselben Ziele an und suchen nach einem Moment, in dem ihnen die Verteidigung möglicherweise eine Lücke bietet.«

Im vierten Quartal 2015 waren wiederholte DDoS-Angriffe Normalität – mit durchschnittlich 24 Angriffen auf das anvisierte Unternehmen. Drei Akamai-Kunden wurden sogar mehr als jeweils einhundert Mal und einer gleich 188 Mal angegriffen – in einem Quartal entspricht dies mehr als zwei Angriffen pro Tag.

Die DDoS-Attacken im Überblick

Im vierten Quartal konnte Akamai mehr als 3.600 DDoS-Angriffe mit seiner Routed-Lösung abwehren – mehr als doppelt so viele wie im gleichen Vorjahreszeitraum. Die Mehrheit dieser Angriffe erfolgte via Stresser-/Booter-basierter Botnetze. DDoS-Attacken als Mietlösung nutzen Reflection-Technologien, um die Wirkung zu steigern, sie eignen sich aber weniger für großangelegte Attacken. Dementsprechend kam es zu weniger Mega-Angriffen als noch vor einem Jahr. Darüber hinaus unterliegt die Nutzung von Stresser- oder Booter-Sites gewissen zeitlichen Beschränkungen, sodass die durchschnittliche Dauer der Angriffe knapp weniger als 15 Stunden betrug.

Attacken auf die Infrastrukturebene (Layer 3 und 4) waren über mehrere Quartale hinweg dominierend und machten 97 Prozent der Angriffe im vierten Quartal 2015 aus. 21 Prozent der DDoS-Angriffe im vierten Quartal enthielten UDP-Fragmente. Dies lag zum Teil an dem Verstärkungsfaktor, den Reflection-basierte Angriffe mit sich bringen. Diese erfolgten hauptsächlich durch Ausnutzung der CHARGEN-, DNS- und SNMP-Protokolle, die große Nutzlasten transportieren können.

Die Zahl der NTP- und DNS-Angriffe ist im Vergleich zum dritten Quartal 2015 deutlich angestiegen. Die DNS-Reflection-Angriffe nahmen um 92 Prozent zu, da Cyber-Angreifer Domains mit integrierter Sicherheit (DNSSEC, Domain Name Security Extensions) ausnutzten, die für gewöhnlich mehr Antwortdaten senden. Auch NTP wurde im Vergleich zum dritten Quartal 2015 mit einer Steigerung von 57 Prozent immer beliebter, obwohl die NTP (Network Time Protocol)-Reflection-Ressourcen mit der Zeit aufgebraucht waren.

Einen weiteren Trend stellen Attacken mit mehreren Angriffsvektoren dar. Im vierten Quartal 2014 traf dies nur auf 42 Prozent der DDoS-Attacken zu. Ein Jahr später, im vierten Quartal 2015, waren es bereits 56 Prozent. Zwar wurden bei den meisten dieser Angriffe nur zwei Vektoren eingesetzt (35 Prozent aller Attacken), bei 3 Prozent der Angriffe im vierten Quartal waren es jedoch fünf bis acht Vektoren.

Der größte DDoS-Angriff im vierten Quartal 2015 erreichte einen Spitzenwert von 309 Gbit/s und 202 Millionen Paketen pro Sekunde (Mpps). Dieser Angriff richtete sich gegen einen Akamai-Kunden in der Software- und Technologiebranche und er nutzte eine ungewöhnliche Kombination aus SYN-, UDP- und NTP-Attacken, die von den XOR- und BillGates-Botnets stammten. Der Angriff war Teil einer langfristigen Kampagne, in der das Opfer in einem Zeitraum von acht Tagen gleich 19 Mal angegriffen wurde – Anfang Januar 2016 kamen sogar noch weitere Attacken hinzu.

Mehr als die Hälfte der Angriffe im vierten Quartal (54 Prozent) richtete sich gegen Unternehmen aus der Gaming-Branche und knapp ein Viertel (23 Prozent) gegen Unternehmen aus der Software- und Technologiebranche.

Die DDoS-Metriken im Überblick

Im Vergleich zum vierten Quartal 2014 gab es:

- einen Anstieg um 148,85 Prozent bei der Gesamtzahl der DDoS-Angriffe;

- einen Anstieg um 168,82 Prozent bei den Angriffen auf Infrastrukturebene (Layer 3 und 4);

- einen Rückgang um 49,03 Prozent bei der durchschnittlichen Dauer der Angriffe: 14,95 statt 29,33 Stunden;

- einen Rückgang der Angriffe mit mehr als 100 Gbit/s um 44,44 Prozent: 5 statt 9.

Im Vergleich zum dritten Quartal 2015 gab es:

- einen Anstieg um 39,89 Prozent bei der Gesamtzahl der DDoS-Angriffe;

- einen Anstieg um 42,38 Prozent bei den Angriffen auf Infrastrukturebene (Layer 3 und 4);

- einen Rückgang um 20,74 Prozent bei der durchschnittlichen Angriffsdauer: 14,95 statt 18,86 Stunden;

- einen Rückgang der Angriffe mit mehr als 100 Gbit/s um 37,5 Prozent: 5 statt 8.

Angriffe auf Web-Applikationen

Zwar nahm die Zahl von Angriffen auf Webanwendungen im vierten Quartal 2015 um 28 Prozent zu, der Prozentsatz der über HTTP und HTTPS gesendeten Angriffe über zwei Quartale blieb jedoch ungefähr gleich: 89 Prozent entfielen im vierten Quartal auf HTTP gegenüber 88 Prozent im dritten Quartal.

Die am häufigsten verwendeten Angriffsvektoren im vierten Quartal waren LFI (41 Prozent), SQLi (28 Prozent) und PHPi (22 Prozent), gefolgt von Cross-Site-Scripting (5 Prozent) und Shellshock (2 Prozent). RFI-, MFU-, CMDi- und JAVAi-Attacken machten die verbleibenden zwei Prozent aus. Die Verteilung der Angriffsvektoren auf HTTP und HTTPS war hierbei ähnlich – mit Ausnahme von PHP, das nur in einem Prozent der Angriffe über HTTPS eingesetzt wurde.

59 Prozent der Angriffe auf Web-Applikationen im vierten Quartal richteten sich gegen Retailer; im dritten Quartal waren es noch 55 Prozent. Unmittelbar danach folgten die Branchen »Medien und Unterhaltung« und »Hotels und Reisen« mit jeweils 10 Prozent der Angriffe. Hier lässt sich eine Änderung gegenüber dem dritten Quartal erkennen, als der Finanzsektor mit 15 Prozent noch den zweiten Platz bei der Häufigkeit der Angriffe belegte. In diesem Quartal sank dieser Wert jedoch auf 7 Prozent.

Ebenso wie im letzten Quartal waren die USA sowohl Hauptquelle aller Attacken auf Web-Applikationen (56 Prozent) als auch das häufigste Ziel (mit 77 Prozent). Die nächstgrößte Angriffsquelle (6 Prozent) und gleichzeitig auch das am zweithäufigsten angegriffene Land (7 Prozent) stellte Brasilien dar. Dies liegt wahrscheinlich daran, dass ein großer IaaS-Anbieter dort neue Rechenzentren eröffnet hatte. Seit deren Inbetriebnahme stellt Akamai eine deutliche Steigerung des bösartigen Datenverkehrs aus Brasilien fest – insbesondere aus diesen Rechenzentren. Die meisten dieser Angriffe richteten sich gegen brasilianische Retailer.

Im Report für das vierte Quartal ermittelte Akamai die zehn wichtigsten Quellen von Datenverkehr bezüglich der Autonomous System Number (ASN), die Teil von Attacken auf Webanwendungen war, und analysierte die entsprechenden Angriffstypen, -nutzlasten und -häufigkeiten. Eine Beschreibung von zehn der interessanteren Attacken sowie ihren Nutzlasten finden sich im Bericht im Abschnitt 3.6.

Die Metriken für Angriffe auf Web-Applikationen verzeichneten im Vergleich zum dritten Quartal 2015:

- einen Anstieg um 28,10 Prozent bei den Attacken auf Web-Applikationen;

- einen Anstieg um 28,65 Prozent bei den HTTP-basierten Angriffen auf Web-Applikationen;

- einen Anstieg um 24,05 Prozent bei den HTTPS-basierten Attacken auf Web-Applikationen;

- einen Anstieg um 12,19 Prozent bei den SQLi-Angriffen.

Scan- und Sondierungsaktivitäten

Cyberkriminelle betreiben vor dem Start ihrer Angriffe umfassende Aufklärung, indem sie ihre Ziele scannen und untersuchen. Mithilfe von Firewall-Daten der Akamai Intelligent Platform (https://www.akamai.com/de/de/solutions/intelligent-platform/) konnten die Analysten die beliebtesten Ports für die Erkundungen von Cyberkriminellen ermitteln: Telnet (24 Prozent), NetBIOS (5 Prozent), MS-DS (7 Prozent), SSH (6 Prozent) und SIP (4 Prozent). Anhand der ASN war zu erkennen, dass sich die drei beliebtesten Quellen von Scan-Aktivitäten in Asien befanden. Darüber hinaus ließen sich aktive Scans bezüglich ausnutzbarer Reflektoren feststellen, darunter NTP, SNMP und SSDP.

Durch einen Blick auf die Top-Reflection-Quellen nach ASN ließ sich ermitteln, dass sich die am häufigsten ausgenutzten Netzwerkreflektoren in China und anderen asiatischen Ländern befanden. Während die meisten SSDP-Angriffe für gewöhnlich von Heimverbindungen stammen, erfolgen NTP-, CHARGEN- und QOTD-Attacken im Normalfall über Cloud-Hosting-Anbieter, über deren Server diese Dienste ausgeführt werden. SSDP- und NTP-Reflektoren stellten mit 41 Prozent die am häufigsten ausgenutzten Reflektoren dar, gefolgt von CHARGEN mit 6 Prozent und RPC mit 5 Prozent. SENTINEL und QOTD machen jeweils 4 Prozent aus.

[1] Akamai Technologies (https://www.akamai.com/de/de/), Anbieter von Content-Delivery-Network (CDN)-Services (https://www.akamai.com/de/de/resources/cdn-services.jsp), präsentiert seinen »Q4 2015 State of the Internet – Security Report«.

Der vollständige Bericht steht unter www.stateoftheinternet.com/security-report zum Download zur Verfügung.

Über stateoftheinternet.com

Akamais stateoftheinternet.com bietet Inhalte und Informationen und einen umfassenden Überblick über Online-Verbindungen, Cybersecurity-Trends und aktuelle Zahlen zu Verbindungsgeschwindigkeit, zur Verbreitung von Breitbandzugängen, der mobilen Internetnutzung, Internetausfällen, Cyber-Angriffen und aktuellen Bedrohungen. Darüber hinaus finden Besucher der Webseite auch die neuesten und die archivierten Versionen der State-of-the-Internet-Berichte (Connectivity und Security) von Akamai sowie Infografiken und andere Ressourcen, die den Kontext einer sich ständig ändernden Internetlandschaft dokumentieren.