Angreifer profitieren von Lücken in Schwachstellendatenbanken, unklaren CVSS-Scores und alten Verwundbarkeiten.

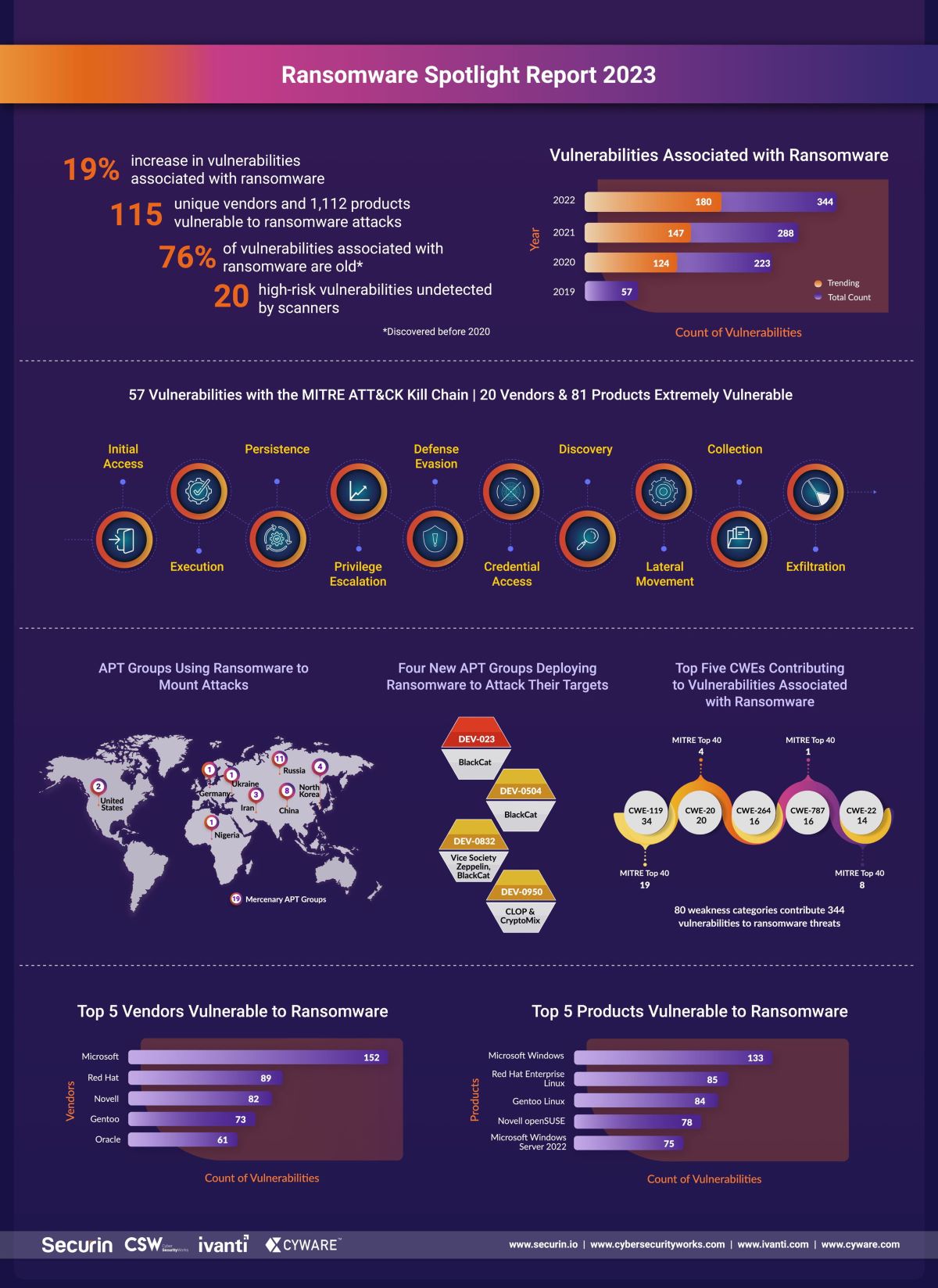

Eine neue Studie von Ivanti, Cyber Security Works (CSW), Cyware und Securin zeigt, dass Bedrohungen durch Ransomware im Jahr 2022 – entgegen optimistischen Einschätzungen – nichts an ihrer Schlagkraft verloren haben. Die Studie »2023 Spotlight Report: Ransomware aus dem Blickwinkel von Threat und Vulnerability Management« verdeutlicht vielmehr: Im Vergleich zum Vorjahr ist die Zahl der Schwachstellen, die mittels Ransomware ausgenutzt werden, um nahezu 1/5 angestiegen (19 %). Unter den insgesamt 344 Bedrohungen, welche die Securityanbieter 2022 neu identifizieren konnten, befinden sich auch 56 Schwachstellen, die direkt mit Ransomware in Verbindung stehen. Bedrohungsakteure bedienen sich aus einem Pool von insgesamt 180 Schwachstellen, die nachweislich mit Ransomware in Verbindung stehen. Und alleine letzten Quartal 2022 nutzten sie 21 dieser Schwachstellen aktiv aus.

Noch gravierender ist allerdings eine andere Zahl: Mehr als drei Viertel (76 %) der Schwachstellen, die 2022 für Datenerpressung verwendet wurden, wurden bereits zwischen 2010 und 2019 entdeckt. Auch unter den im letzten Jahr neu per Ransomware ausgenutzten Verwundbarkeiten wurden 20 schon zwischen 2015 und 2019 entdeckt. Bedrohungsakteure suchen also aktiv im Deep und Dark Web nach älteren Schwachstellen, in der Annahme, dass diese keine Priorität mehr für die Security-Teams darstellen.

Zentrale Erkenntnisse aus dem Report

- Kill Chains betreffen immer mehr IT-Produkte: Über Kill Chains nutzen Ransomware-Gruppen Schwachstellen aus, die 81 Produkte von Anbietern wie Microsoft, Oracle, F5, VMWare, Atlassian, Apache und SonicWall betreffen. Für 57, mit Ransomware assoziierte Schwachstellen, liegt bereits ein vollständiges MITRE ATT&CK vor, also eine umfassende Beschreibung der genutzten Taktiken und Technologien.

- Scanner haben blinde Flecken: Weit verbreitete Scanner wie Nessus, Nexpose und Qualys erkennen 20 der mit Ransomware verbundene Schwachstellen nicht.

- Mehr Ransomware-Angriffe durch APT-Gruppen: CSW beobachtete mehr als 50 Advanced Persistent Threat (APT)-Gruppen, die Ransomware für Angriffe einsetzen – ein Anstieg um 51 % gegenüber dem Jahr 2020. Vier APT-Gruppen (DEV-023, DEV-0504, DEV-0832 und DEV-0950) wurden im vierten Quartal 2022 erstmals mit Ransomware in Verbindung gebracht.

- Schwachstellendatenbank weist Lücken auf: Der KEV-Katalog (Known Exploited Vulnerabilities) der US Cybersecurity and Infrastructure Security Agency (CISA) enthält zwar 866 Schwachstellen, jedoch sind darin 131 der mit Ransomware assoziierten Verwundbarkeiten noch nicht gelistet.

- Open-Source-Problem bei Softwareprodukten: Die Wiederverwendung von Open-Source-Code repliziert Schwachstellen. So ist die Apache Log4j-Schwachstelle CVE-2021-45046 in 93 Produkten von 16 Anbietern , eine andere Apache Log4j-Schwachstelle (CVE-2021-45105) ist in 128 Produkten von 11 Anbietern vorhanden. Beide werden von der Ransomware AvosLocker ausgenutzt.

- Softwareschwachstellen bestehen über Versionen hinweg: Mehr als 80 Common Weakness Enumeration (CWE)-Fehler verursachen Schwachstellen, die Angreifer ausnutzen. Das ist eine Steigerung von 54 % im Vergleich zu 2021. Dieses Ergebnis unterstreicht, dass Softwareanbieter und Anwendungsentwickler Softwarecode vor der Veröffentlichung unbedingt bewerten müssen.

- CVSS-Scores verschleiern Risiken: 57 Ransomware-assoziierte Schwachstellen weisen nur einen niedrigen und mittleren CVSS-Score auf. In Unternehmen können sie trotzdem immense Schäden anrichten.

Priorisieren und langfristig schützen

Ransomware-Angreifer werden immer schneller und raffinierter. Mit automatisierten Plattformen, die Schwachstellen erkennen und deren Risiko bewerten, sind IT-Teams in der Lage, die wichtigsten Schwachstellen nach ihren Auswirkungen auf den Bestand und ihrer Kritikalität zu priorisieren.

»Der Report zeigt, dass viele Unternehmen ihr Wissen über die Bedrohungen nicht in die Tat umsetzen«, sagt Aaron Sandeen, CEO und Mitbegründer von CSW und Securin. »Es ist fundamental für die Sicherheit einer Organisation, dass IT- und Security-Teams ihre Software patchen, sobald Schwachstellen bekannt werden.«

»Ransomware ist für jede Organisation, ob im privaten oder öffentlichen Sektor, ein elementares Thema«, sagt Srinivas Mukkamala, Chief Product Officer bei Ivanti. »Die Belastungen für Unternehmen, Behörden und Einzelpersonen steigen rasant. Es ist unerlässlich, dass alle Firmen ihre Angriffsfläche wirklich verstehen und ihre Organisation mit mehrschichtiger Sicherheit ausstatten. Erst so werden sie gegen die zunehmenden Angriffe widerstandsfähig.«

»IT- und Security-Teams müssen kontinuierlich die kritischsten Schwachstellen beheben, um die Angriffsfläche ihrer Organisationen deutlich zu reduzieren und die Widerstandsfähigkeit gegenüber Angreifern zu erhöhen«, sagt Anuj Goel, Mitbegründer und CEO von Cyware. »Unser Report zeigt, wo Handlungsbedarf besteht, etwa bei älteren und Open-Source-Schwachstellen.«

Der vollständige Bericht steht hier zum Download bereit: www.cybersecurityworks.com/ransomware